Web sitem Hacklendi! Ben şimdi ne yapmalıyım?

Yayınlanan: 2022-07-19Merhaba arkadaşlar!

Bu blogda, herhangi bir WordPress, WHMCS veya PHP tarafından oluşturulmuş web sitesini hacklemeyle ilgili her şeyi ayrıntılı olarak açıklayacağız. Ayrıca, saldırıya uğramış bir web sitesini kurtarma adımlarını da açıklayacağız.

Hayatınızın herhangi bir döneminde bu durumu yaşadınız mı?

Web sitem Hacklendi! Ben şimdi ne yapmalıyım?

Bir web sitesinin hacklenmesine yol açan çeşitli faktörler olduğunu söyleyeyim. Tek bir arka kapı/boşluk, bir WordPress web sitesi, WHMCS web sitesi, php yerleşik veya başka herhangi bir CMS tarafından oluşturulmuş web sitesi olsun, her tür web sitesine bulaşma yeteneğine sahiptir.

Web sitenizin gerçekten saldırıya uğradığını nasıl anlarsınız?

Web sitenizin gerçekten saldırıya uğrayıp uğramadığını öğrenmenin birçok yolu vardır. Bazen bilgisayar korsanları, web sitenizi kendi özel sayfalarından bazılarıyla ” Hacked by ………Bu gibi durumlarda, web sitenizin saldırıya uğradığını ve artık bilgisayar korsanının kontrolünde olduğunu anlamak çok kolaydır.

Ancak bazen bilgisayar korsanları, web sitenizi yasa dışı işler için olabildiğince uzun süre kullanmak istedikleri için web sitenizin saldırıya uğradığını göstermez veya açıklamaz.

Web siteniz nasıl hacklendi?

Web sitenizin saldırıya uğradığını öğrendikten sonra, nasıl oldu? Neden hacklendi? Ne zaman hacklenir?

Arkadaşlar tüm cevapları bulmak için bu blogu okumaya devam edin…

Ayrıca Okuyun: E-postaları İstenmeyen Postalardan Korumak için Gri Listelemeyi Etkinleştirin

Bilgisayar korsanlarının web sitenizin kontrolünü ele geçirmesinin yaygın yollarından bazıları şunlardır:

1. Parolayı tahmin etme (Kaba kuvvet): Bilgisayar korsanlarının herhangi bir web sitesinin kontrolünü ele geçirmesinin en yaygın yolu basit bir paroladır. Bilgisayar korsanları, tahmin edilmesi çok basit olan şifreleri tahmin ederek bazı rastgele denemeler dener. Parolanızın bu listenin altında olmadığından emin olun

Bu nedenle, gelecekte bu saldırıların başarılı olmasını önlemek için güçlü ve tahmin edilmesi zor bir parola oluşturmanız şiddetle tavsiye edilir.

2. Güvenlik Açığı/Arka Kapı

Güvenlik Açığı nedir?

Güvenlik açığının ne olduğunu anlamak çok önemlidir, bu yüzden kendi evinizden bir örnek alalım. Evinizde kilitli tuttuğunuz çok sayıda pencere ve kapı olduğunu, ancak bunların dışarıdan kapalı gibi görünen ama aslında kapalı olmayan tek bir pencere olduğunu ve eğer birisi bunu fark ederse, oradan içeri girip erişimini sağlayabileceğini varsayın. Tüm ev. Buna güvenlik açığı denir.

Güvenlik açığı, zayıflık olarak da bilinir ve bu zayıflık, saldırganın avantajı olabilir.

Saldırganlar bu avantajı kullanır ve sahip olmadıkları veya sisteme girebilecekleri hassas bilgileri elde etmeye çalışırlar.

Web siteniz saldırıya uğradığında ne yapmalısınız?

Web sitenizin saldırıya uğradığını fark ettiğinizde hemen yapmanız gereken birkaç adım vardır:

1. Sorun çözülene kadar sitenizi çevrimdışı yapın: Sizden başka kimsenin web sitenize erişmemesi için sitenizi .htaccess kuralı ile çevrimdışı hale getirebilirsiniz. Bunu herkesin virüslü web sitenizi dışarıdan görmesini engellemek için yapabilirsiniz, böylece sitenizi herhangi bir müdahale olmadan temizleyebilirsiniz. Ayrıca sitenize erişmeye çalışan kişiler kötü niyetli kod veya spam dosyaları ile karşı karşıya kalmazlar. Bu blogu okuyun

>> Kendiniz Dışında Herkesin Web Sitenize Erişimini Engelleyin - htaccess >> Sunucuyu Gri Listeleme Yoluyla İstenmeyen E-postalardan Koruyun

2. Hesabınızın şifresini değiştirin : Web sitenizin saldırıya uğradığını tespit ettiğinizde hemen hesabınızın şifresini değiştirin. Bazen parolayı değiştirmek kontrolü yeniden kazanmanızı sağlar. Asla kolay şifreler belirlemeyin. Bir WordPress web siteniz varsa, web sitenizin giriş sayfasına gidin ve Parolanızı kaybettiniz'e tıklayın.

Yeni bir şifre almak için bir bağlantı almak için buraya Kullanıcı adınızı veya e-posta adresinizi girin

Ancak bilgisayar korsanı kullanıcı adını veya e-posta adresini zaten değiştirmişse, bu durumda arka uçtan biraz daha çaba sarf etmeniz gerekir. WordPress'inizin kullanıcı adını veya e-posta adresini değiştirmek için bu blogu okuyun

3. En son değiştirilen tüm dosyaları kontrol edin : Saldırganın dosyaları, kendi özel kodlarıyla, dosyalarınızdan herhangi birinde veya daha fazlasında değiştirmiş olabileceği çok açıktır. Bu yüzden son değiştirilen dosyaları kontrol etmek çok faydalı olacaktır. Bu blogu okuyun >> cPanel'de son değiştirilen dosyalar nasıl kontrol edilir?

4. Kötü amaçlı yazılım olup olmadığını kontrol edin: Redserverhost'ta barındırılıyorsanız, özel güvenlik amacıyla Redserverhost , bu tür virüslü web siteleriyle başa çıkmak için Imunify360'ı kurmuştur . Imunify360 , bir web sitesindeki kötü amaçlı yazılımları algılar ve kimsenin erişemeyeceği şekilde otomatik olarak public_html'yi yeniden adlandırır. Public_html yeniden adlandırıldığında, web sitesi 404 hatası vermeye başlar. Bu blogu okuyun

4. Mevcut durumun tam hesap yedeğini alın : Web sitenizin saldırıya uğradığını tespit ettiğinizde, mevcut durumda tüm hesabın yedeğini almanız şiddetle tavsiye edilir. Bunu söylüyorum çünkü en azından bir yedek aldıktan sonra tüm dosya ve klasörler, veritabanları yanınızda olacak, ancak bunlar virüslü, bu bir sorun değil, araştırıp daha sonra düzeltebilirsiniz. Ama diyelim ki yedeğiniz yanınızda değilse ve aniden bilgisayar korsanının veritabanıyla birlikte tüm dosyaları/klasörleri sildiğini farkettiyseniz, o zaman sizin için kalan seçenek nedir.. boş bırakın..

Bir şeye sahip olmak, hiçbir şeye sahip olmamaktan çok daha iyidir.

Virüslü bir web sitesi nasıl temizlenir?

1. Yedekleme dosyasının mevcut durumunu eski temiz yedekleme ile karşılaştırın : Eğer eski yedeğiniz varsa, mevcut yedekleme ile karşılaştırabilir ve neyin değiştirildiğini belirleyebilirsiniz. Diffchecker'ı deneyin. Dosyaları karşılaştırmayı bitirdikten sonra, dosyaları virüslü olmayan dosyalarla değiştirmeniz yeterlidir. Eski yedeğiniz yoksa endişelenmeyin, okumaya devam edin.

2. Imunify360 tarafından algılanan virüslü dosyaları kontrol edin (Redserverhost'ta): Redserverhost'tan barındırma hizmetleri kullanıyorsanız, etkilenen dosyaları kolayca bulabilirsiniz çünkü Redserverhost , özel güvenlik amacıyla her cPanel hesabına Imunify360'ı yüklemiştir. Bu Imunify360 yalnızca virüslü dosyayı algılamakla kalmaz, aynı zamanda onları karantinaya alır ve public_html'yi farklı bir adla yeniden adlandırır.

Şimdi daha derinlemesine bir araştırma yapmanın zamanı geldi. CPanel'inize girdikten sonra, Imunify360'a gidin ve en son yüklenen ve değiştirilen dosyaları belirleyin ve ziyaretçi günlüğünden IP adresini izleyerek, değişikliği yapan kullanıcıyla değişikliklerin tarih ve saatini onaylayın.

Imunify360'ın içinde, dosyanın Imunify360 tarafından tam olarak ne zaman algılandığını ve dosyanın yüklenme zamanını tam olarak aldığınızda, yapabileceğiniz şey, cPanel'inize gerçekten erişmeye çalışan ziyaretçinin IP adresini takip etmektir. o belirli zamanda Metrik bölümünden.

Metrikler bölümünün altında Ziyaretçiler, Webalizer, Raw Access vb. gibi ziyaretçilerin ayrıntılı özetini, IP adreslerini ve sitenizi tam olarak ne zaman ziyaret ettiklerini izlemenize yardımcı olabilecek çeşitli araçlar vardır.

Bu araçlardan en yararlısı, size ziyaretçilerin ayrıntılı bir özetini veren Ziyaretçiler aracıdır. Sadece cPanel'inizdeki Metrik bölümüne gidin ve Ziyaretçiler aracına tıklayın.

Sorunsuz araştırma yapabilmeniz için Ziyaretçiler bölümünü bir sekmede ve Imunify360 sayfasını başka bir sekmede açık tuttuğunuzdan emin olun.

Burada alan adınızın önündeki büyüteç simgesine tıklamanız gerekiyor.

Şimdi burada, aşağıdaki resimde gösterildiği gibi URL, Zaman ve Yönlendirme URL'leri ile birlikte farklı IP adresleri göreceksiniz.

Burada, Imunify360'ta gördüğünüz o zaman aralığında (bu virüslü dosyanın algılanmasından yarım saat önce ve sonra) erişilen tüm dosyaları çapraz kontrol etmeniz gerekir.

Böylece hangi ziyaretçilerin web sitenize erişmeye çalıştıkları ve kötü amaçlı kodu hangi dosyaya enjekte ettikleri hakkında bir fikir edineceksiniz.

Şüpheli dosyaları bulduktan sonra açın ve kodları okumaya çalışın, içinde mutlaka şüpheli içerikler bulacaksınız, tamamen kaldırın.

3. Base64 gibi en yaygın kötü amaçlı PHP işlevini arayın: Tüm cPanel'inizde base64'ü bulmak için bu blogu okuyun >> https://blog.redserverhost.com/how-to-find-base-64-code- tüm-cpanelinizde/. Base64 PHP işlevinin bulunduğu dosyaları bulduğunuzda, bu dosyalar şüpheli olabilir çünkü bilgisayar korsanlarının çoğu base64 php işlevini kullanır, böylece hiç kimse herhangi bir php kodu çalıştırarak kodlarını bulamaz.

4. Gereksiz ve kullanılmış tüm uygulamaları veya eklentileri kaldırın: Ücretsiz olarak sunulan, zarar vermek ve bilgi toplamak için tasarlanmış boş eklentileri asla yüklememelisiniz. Bu nedenle, bu tür eklentileri yüklediyseniz, hemen kaldırın.

5. public_html'nizi güvenli hale getirin: Web sitenizi barındırma konusunda izinler çok önemli olabilir. İzinler, sunucu bilgisayarımızın dosyalarınızı yazmasına ve düzenlemesine izin verebilir. Bununla birlikte, bir güvenlik önlemi olarak bazı dosyaların yazılmaya ve düzenlenmeye karşı korunması gerekir. Bu blogu okuyun

WordPress sitenizi güvenli hale getirmek ve sağlamlaştırmak istiyorsanız, aşağıda verilen bağlantıları ziyaret edin:

WordPress sitenizi nasıl daha güvenli hale getirirsiniz?

WordPress Web Sitenizin wp-content Klasörünü Nasıl Korursunuz?

WordPress sitenizdeki wp-config.php dosyasını nasıl korursunuz?

WordPress sitenizin hassas dosyalarına erişimi nasıl durdurabilirsiniz?

WHMCS sitenizin saldırıya uğradığını tespit ettiğinizde hangi adımlar gereklidir?

Bilgisayar korsanlığının en yaygın nedenlerinden biri güvenli olmayan paroladır. Bu nedenle, WHMCS sitenizin saldırıya uğradığını tespit ettiğinizde, hemen yönetici şifresini değiştirmeyi deneyin. Ve hacker'ın WHMCS'de kullanılan e-posta adresini de değiştirmiş olabileceği çok açık. Bu nedenle, parolayı ön uçtan değiştiremiyorsanız endişelenmenize gerek yok, yine de e-posta adresini cPanel'deki phpMyAdmin aracılığıyla yeni bir e-posta adresiyle değiştirebilirsiniz.

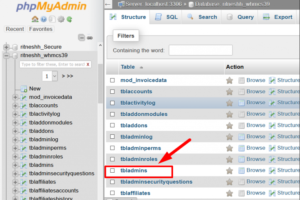

cPanel'inize giriş yapın ve PhpMyAdmin'e gidin

Şimdi WHMCS ile ilişkili veritabanına gidin. Veritabanı adını bulmak için whmcs kurulum dizininize gidin ve configuration.php dosyasını arayın. Bu dosyada db_username, db_password, db_name vs. alacaksınız. Bu dosyayı yeni bir sekmede açık tutun ve phpMyAdmin sayfasına geri dönün.

Veritabanını bulduktan sonra üzerine tıklayın.

Şimdi ' tbladmins ' tablosuna tıklayın.

Şimdi kutuyu işaretleyin ve Düzenle seçeneğine tıklayın

Sonraki sayfada e-posta bölümüne gidin ve e-posta adresini değiştirin

E-posta adresini başarıyla değiştirdikten sonra, sayfanın en altına gidin, Git düğmesine tıklayın.

Tebrikler! e-posta adresi başarıyla güncellendi.

Şimdi WHMCS giriş sayfasını ziyaret etmeniz ve Şifremi Unuttum'a tıklamanız gerekiyor.

Buraya PhpMyAdmin'de en son güncellediğiniz e-posta adresini girin

Son olarak, parola değiştirme bağlantısını almak için Parolayı Sıfırla'yı tıklayın.

Yani bu şekilde kontrolü hacker'dan alabileceksiniz. Ancak şimdi rahatlayamazsınız çünkü saldırıları önlemek için bazı ekstra güvenlik önlemleri eklemek daha iyidir.

Güvenliği artırmak için varsayılan WHMCS ayarlarını değiştirebiliriz. Bu içerir:

1. Yönetici dizinini değiştirme: Yönetici dizininin adını 'admin'den tahmin edilmesi zor olan bir başkasına değiştirin. Bu blogu okuyun

2. IP adresi kısıtlaması :

Daha fazla koruma için, yönetici alanına erişim için yalnızca personel için bir sınır belirleyebiliriz. Bu, personelin IP adresini yalnızca WHMCS yönetici alanına verir. Bu, WHMCS yönetici dizininizde aşağıdaki içeriğe sahip .htaccess adında bir dosya oluşturarak yapılır:

sipariş reddetme, izin verme 102.34.5.167'den itibaren izin ver 198.76.54.132'den itibaren izin ver herkesten inkar

Hakkında daha fazla bilgi için WHMCS sitenizi nasıl güvenli hale getirebilir ve sağlamlaştırabilirsiniz? Bu blogu okuyun

Bu blogu beğendiyseniz, lütfen bizi Facebook ve Twitter'da takip etmeyi düşünün.

Facebook Sayfası- https://facebook.com/redserverhost

Twitter Sayfası- https://twitter.com/redserverhost

Herhangi bir sorunuz varsa, aşağıdaki yorumlar bölümü aracılığıyla bize bildirmekten çekinmeyin.