Meu site foi hackeado! O que eu deveria fazer agora?

Publicados: 2022-07-19Olá amigos!

Neste blog, explicaremos detalhadamente tudo relacionado a hackear qualquer site WordPress, WHMCS ou PHP. Também explicaremos as etapas para recuperar um site invadido.

Você já passou por essa situação em algum momento da sua vida?

Meu site foi hackeado! O que eu deveria fazer agora?

Deixe-me dizer-lhe que existem vários fatores que levam à invasão de um site. Um único backdoor / brecha é capaz o suficiente para infectar qualquer tipo de site, seja um site WordPress, site WHMCS, construído em php ou qualquer outro site construído em CMS.

Como saber se seu site foi realmente hackeado?

Existem muitas maneiras pelas quais você pode descobrir se seu site foi realmente invadido. Às vezes, os hackers simplesmente desfiguraram seu site com algumas de suas próprias páginas personalizadas com os dizeres ” Hackeado por ……… Nesses casos, é muito fácil entender que seu site foi hackeado e agora está sob o controle do hacker.

Mas às vezes os hackers não mostram ou revelam que seu site foi invadido por eles porque querem usar seu site para algum trabalho ilegal enquanto puderem.

Como seu site foi hackeado?

Depois que você souber que seu site foi invadido, muitas perguntas continuam se movendo em sua mente, como Como isso aconteceu? Por que foi hackeado? Quando é hackeado?

Então amigos continuem lendo este blog para encontrar todas as respostas…

Leia também: Habilite a lista cinza para proteger e-mails de spam

Aqui estão algumas das maneiras comuns pelas quais os hackers assumem o controle do seu site:

1. Adivinhando a senha (força bruta): Uma senha simples é a maneira mais comum pela qual os hackers assumem o controle de qualquer site. Os hackers tentam algumas tentativas aleatórias adivinhando senhas que são muito simples de adivinhar. Verifique se sua senha não está nesta lista

É por isso que é altamente recomendável gerar uma senha forte e difícil de adivinhar para evitar que esses ataques sejam bem-sucedidos no futuro.

2. Vulnerabilidade/Backdoor

O que é Vulnerabilidade?

É muito importante entender o que é vulnerabilidade, então vamos dar um exemplo de sua própria casa. Suponha que em sua casa há muitas janelas e portas que você mantém trancadas, mas é uma única janela que parece fechada por fora, mas não está realmente fechada e, se alguém perceber, pode simplesmente entrar por ela e ter acesso ao casa inteira. Isso se chama vulnerabilidade.

A vulnerabilidade também é conhecida como fraqueza e essa fraqueza pode ser a vantagem do invasor.

Os invasores usam essa vantagem e tentam obter informações confidenciais que não deveriam ter ou podem até invadir o sistema.

O que fazer quando seu site é hackeado?

Existem algumas etapas que você deve fazer imediatamente quando descobrir que seu site foi invadido:

1. Deixe seu site offline até que o problema seja resolvido: Você pode simplesmente deixar seu site offline através da regra .htaccess para que ninguém acesse seu site, exceto você. Você pode fazer isso para impedir que todos vejam seu site infectado de fora, para que você possa limpá-lo sem qualquer interferência. Além disso, as pessoas que tentarem acessar seu site não serão confrontadas com códigos maliciosos ou arquivos de spam. Leia este blogue

>> Bloqueie todos para acessar seu site, exceto você - htaccess >> Proteger o servidor de e-mails de spam por meio de lista cinza

2. Altere a senha da sua conta : Assim que descobrir que seu site foi invadido, altere a senha da sua conta imediatamente. Às vezes, alterar a senha permite que você recupere o controle. Nunca defina senhas fáceis. Se você possui um site WordPress, basta acessar a página de login do seu site e clicar em Perdeu sua senha

Digite aqui seu nome de usuário ou endereço de e-mail para obter um link para obter uma nova senha

Mas se o hacker já tiver alterado o nome de usuário ou o endereço de e-mail, nesse caso, você precisará se esforçar mais do back-end. Para alterar o nome de usuário ou endereço de e-mail do seu WordPress, leia este blog

3. Verifique todos os arquivos modificados recentemente : É muito óbvio que o invasor pode ter modificado os arquivos com seus próprios códigos personalizados em qualquer um de seus arquivos ou mais. Portanto, verificar os últimos arquivos modificados será muito benéfico. Leia este blog >> Como verificar os últimos arquivos modificados no cPanel?

4. Verifique se há malware: Se você estiver hospedado no Redserverhost , para fins de segurança especial, o Redserverhost instalou o Imunify360 para lidar com esses sites infectados. O Imunify360 detecta os malwares em um site e renomeia automaticamente public_html para que ninguém possa acessá-lo. E assim que public_html é renomeado, o site começa a lançar o erro 404. Leia este blogue

4. Faça um backup completo da conta do estado atual : Depois de descobrir que seu site foi invadido, é altamente recomendável fazer backup de toda a conta no estado atual. Estou dizendo isso apenas porque pelo menos depois de fazer um backup, você terá todos os arquivos e pastas, bancos de dados com você, no entanto, eles estão infectados, isso não é um problema, você pode investigar e corrigi-lo mais tarde. Mas suponha que se você não tiver o backup com você e, de repente, descobrir que o hacker excluiu todos os arquivos / pastas junto com o banco de dados, qual é a opção que resta para você.

Ter algo é muito melhor do que não ter nada.

Como limpar um site infectado?

1. Compare o estado atual do arquivo de backup com o backup limpo antigo : Se você tiver o backup antigo com você, poderá compará-lo com o backup atual e identificar o que foi modificado. Experimente o Diffchecker . Depois de terminar de comparar os arquivos, basta substituir os arquivos por arquivos não infectados. Se você não tiver o backup antigo, não se preocupe, continue lendo adiante.

2. Verifique se há arquivos infectados detectados pelo Imunify360 (no Redserverhost): Se você estiver usando serviços de hospedagem do Redserverhost, poderá encontrar facilmente os arquivos infectados porque o Redserverhost instalou o Imunify360 em cada conta do cPanel para fins de segurança especiais. Este Imunify360 não apenas detecta o arquivo infectado, mas também o coloca em quarentena e renomeia o public_html para um nome diferente.

Agora é hora de uma investigação mais aprofundada. Uma vez dentro do seu cPanel, basta acessar o Imunify360 e identificar os arquivos recentemente carregados e modificados e confirmar a data e hora das alterações com o usuário que o alterou, rastreando o endereço IP do log de visitantes.

Dentro do Imunify360, você pode obter a hora exata em que o arquivo foi detectado pelo Imunify360 e, assim que obtiver a hora exata do upload do arquivo, o que você pode fazer é rastrear o endereço IP do visitante que realmente tentou acessar seu cPanel naquele momento específico da seção Métrica.

Existem várias ferramentas na seção Métricas, como Visitantes, Webalizer, Acesso bruto, etc., que podem ajudá-lo a rastrear o resumo detalhado dos visitantes, juntamente com seus endereços IP e a hora exata em que eles visitaram seu site.

A mais útil entre essas ferramentas é a ferramenta Visitantes , que fornece um resumo detalhado dos visitantes. Basta ir à seção Métrica no seu cPanel e clicar na ferramenta Visitantes.

Apenas certifique-se de manter a seção Visitantes aberta em uma guia e a página Imunify360 em outra guia para que você possa investigar sem problemas.

Aqui você precisa clicar no ícone da lupa na frente do seu nome de domínio.

Agora, aqui você verá diferentes endereços IP junto com URL, hora e URLs de referência, conforme mostrado na imagem abaixo.

Aqui você precisa verificar todos os arquivos que foram acessados durante esse intervalo de tempo (meia hora antes e depois que o arquivo infectado foi detectado) que você viu no Imunify360

Assim, você terá uma ideia de quais visitantes tentaram acessar seu site e em qual arquivo eles injetaram o código malicioso

Depois de encontrar os arquivos suspeitos, abra-o e tente ler os códigos, você definitivamente encontrará algum conteúdo suspeito dentro dele, remova-o completamente.

3. Procure a função PHP maliciosa mais comum, como base64: Para encontrar base64 em todo o seu cPanel, leia este blog >> https://blog.redserverhost.com/how-to-find-base-64-code- in-your-whole-cpanel/. Depois de encontrar os arquivos em que a função PHP base64 está presente, esses arquivos podem ser suspeitos porque a maioria dos hackers usa a função PHP base64 para que ninguém possa descobrir seus códigos executando qualquer código PHP.

4. Remova todos os aplicativos ou plug-ins desnecessários e usados: Você nunca deve instalar plug- ins nulos que são oferecidos gratuitamente, projetados para causar danos e coletar informações. Portanto, se você já instalou esses plugins, remova-os instantaneamente.

5. Proteja seu public_html : As permissões podem ser muito importantes quando se trata de hospedar seu site. As permissões podem permitir que nosso computador servidor grave e edite seus arquivos. Junto com isso, alguns arquivos precisam ser protegidos contra gravação e edição, como medida de segurança. Leia este blogue

Se você deseja proteger e fortalecer seu site WordPress, visite os links abaixo:

Como tornar seu site WordPress mais seguro

Como proteger a pasta wp-content do seu site WordPress?

Como proteger o arquivo wp-config.php em seu site WordPress?

Como parar o acesso a arquivos confidenciais do seu site WordPress?

Quais etapas são necessárias quando você descobre que seu site WHMCS foi invadido?

Uma das causas mais comuns de hacking é a senha insegura. Então, quando você descobrir que seu site WHMCS foi invadido, tente alterar a senha do administrador imediatamente. E é muito óbvio que o hacker também pode ter alterado o endereço de e-mail usado no WHMCS. Portanto, se você não conseguir alterar a senha do frontend, não precisa se preocupar, ainda poderá alterar o endereço de e-mail para um novo endereço de e-mail via phpMyAdmin no cPanel.

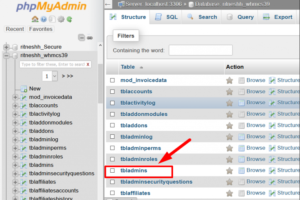

Faça login no seu cPanel e vá para PhpMyAdmin

Agora vá para o banco de dados associado ao WHMCS. Para encontrar o nome do banco de dados, vá para o diretório de instalação do whmcs e procure por configuration.php. Neste arquivo você obterá o db_username, db_password, db_name etc. Mantenha este arquivo aberto em uma nova aba e volte para a página do phpMyAdmin.

Depois de encontrar o banco de dados, clique nele.

Agora clique na tabela ' tblaadmins '.

Agora marque a caixa e clique na opção Editar

Na próxima página, role para baixo até a seção de e-mail e altere o endereço de e-mail

Depois de alterar o endereço de e-mail com sucesso, basta rolar para baixo até a parte inferior da página, clicar no botão Ir

Parabéns! endereço de e-mail foi atualizado com sucesso.

Agora você precisa visitar a página de login do WHMCS e clicar em Esqueceu a senha

Aqui digite o endereço de e-mail que você atualizou recentemente no PhpMyAdmin

Por fim, clique em Redefinir senha para receber o link de alteração de senha.

Assim, desta forma, você será capaz de arrebatar o controle do hacker. Mas você não pode simplesmente relaxar agora porque é melhor adicionar algumas medidas de segurança extras para prevenir os ataques.

Podemos alterar as configurações padrão do WHMCS para melhorar a segurança. Isso inclui:

1. Mudando o diretório admin: Mude o nome do diretório admin de 'admin' para outro que seja difícil de adivinhar. Leia este blogue

2. Restrição de endereço IP :

Para maior proteção, podemos definir um limite de acesso à área de administração apenas para a equipe. Isso permite o endereço IP da equipe apenas para a área de administração do WHMCS. Isso é feito criando um arquivo com o nome .htaccess dentro do diretório de administração do WHMCS, com o seguinte conteúdo:

ordem negar, permitir permitir a partir de 102.34.5.167 permitir a partir de 198.76.54.132 negar de todos

Para saber mais sobre Como proteger e fortalecer seu site WHMCS? Leia este blogue

Se você gostou deste blog, considere nos seguir no Facebook e Twitter.

Página do Facebook- https://facebook.com/redserverhost

Página do Twitter- https://twitter.com/redserverhost

Se você tiver alguma dúvida, sinta-se à vontade para nos informar através da seção de comentários abaixo.