私のウェブサイトがハッキングされました! 私は今どうすればいい?

公開: 2022-07-19皆さん、こんにちは!

このブログでは、WordPress、WHMCS、またはPHPで構築されたWebサイトのハッキングに関連するすべてのことを徹底的に説明します。 また、ハッキングされたWebサイトを回復する手順についても説明します。

あなたはあなたの人生のいつでもこの状況を経験したことがありますか?

私のウェブサイトがハッキングされました! 私は今どうすればいい?

ウェブサイトのハッキングにつながるさまざまな要因があります。 単一のバックドア/抜け穴は、WordPress Webサイト、WHMCS Webサイト、php構築、またはその他のCMS構築Webサイトであるかどうかにかかわらず、あらゆる種類のWebサイトに感染するのに十分な能力があります。

あなたのウェブサイトが本当にハッキングされているかどうかを知る方法は?

あなたのウェブサイトが本当にハッキングされているかどうかを知ることができる多くの方法があります。 ハッカーは、「ハッキングされた」という記号が付いた独自のカスタムページを使用して、Webサイトを改ざんしただけの場合があります。そのような場合、Webサイトがハッキングされ、現在はハッカーの管理下にあることを理解するのは非常に簡単です。

しかし、ハッカーは、できる限り違法な仕事のためにあなたのWebサイトを使用したいので、あなたのWebサイトがハッキングされていることを示したり明らかにしたりしないことがあります。

あなたのウェブサイトはどのようにしてハッキングされましたか?

あなたのウェブサイトがハッキングされていることを知るようになると、それはどのように起こったのかというような多くの質問があなたの心の中で動き続けます。 なぜハッキングされたのですか? いつハッキングされますか?

だから友達はこのブログを読み続けてすべての答えを見つけます…

また読む:スパムから電子メールを保護するためにグレイリストを有効にする

ハッカーがあなたのウェブサイトを制御する一般的な方法のいくつかを次に示します。

1.パスワードの推測(ブルートフォース):ハッカーがWebサイトを制御する最も一般的な方法は、単純なパスワードです。 ハッカーは、推測が非常に簡単なパスワードを推測することで、ランダムな試行を試みます。 パスワードがこのリストに含まれていないことを確認してください

そのため、これらの攻撃が将来成功しないように、強力で推測しにくいパスワードを生成することを強くお勧めします。

2.脆弱性/バックドア

脆弱性とは何ですか?

脆弱性とは何かを理解することは非常に重要なので、あなた自身の家の例を見てみましょう。 あなたの家にはたくさんの窓やドアがロックされていると仮定しますが、それらは外からは閉じているように見えますが、実際には閉じられていない単一の窓であり、誰かがそれに気付いた場合、彼はそこから簡単に入ることができ、家全体。 これは脆弱性と呼ばれます。

脆弱性は弱点とも呼ばれ、この弱点が攻撃者の利点になる可能性があります。

攻撃者はこの利点を利用して、システムに侵入する可能性のあるはずのない機密情報を取得しようとします。

あなたのウェブサイトがハッキングされたときどうしますか?

Webサイトがハッキングされていることがわかったら、すぐに実行する必要のある手順がいくつかあります。

1.問題が解決するまでサイトをオフラインにする: .htaccessルールを使用してサイトをオフラインにするだけで、自分以外の誰もWebサイトにアクセスできなくなります。 これを行うと、感染したWebサイトが外部から誰にも見られないようにして、干渉することなくサイトをクリーンアップできます。 また、あなたのサイトにアクセスしようとする人々は、悪意のあるコードやスパムファイルに直面することはありません。 このブログを読む

>>自分以外のすべての人があなたのウェブサイトにアクセスするのをブロックする-htaccess >>グレイリストを介してスパムメールからサーバーを保護する

2.アカウントのパスワードを変更する:Webサイトがハッキングされていることがわかったら、すぐにアカウントのパスワードを変更します。 パスワードを変更すると、制御を取り戻すことができる場合があります。 簡単なパスワードを設定しないでください。 WordPress Webサイトをお持ちの場合は、Webサイトのログインページに移動し、[パスワードを忘れた場合]をクリックします。

ここにユーザー名またはメールアドレスを入力して、新しいパスワードを取得するためのリンクを取得します

ただし、ハッカーがすでにユーザー名または電子メールアドレスを変更している場合は、バックエンドからさらに努力する必要があります。 WordPressのユーザー名またはメールアドレスを変更するには、このブログをお読みください

3.最近変更されたすべてのファイルを確認する:攻撃者が独自のカスタムコードを使用してファイルを1つ以上のファイルに変更した可能性があることは明らかです。 したがって、最後に変更されたファイルをチェックすることは非常に有益です。 このブログを読む>> cPanelで最後に変更されたファイルを確認する方法は?

4.マルウェアをチェックします。Redserverhostでホストされている場合、特別なセキュリティ目的で、Redserverhostはそのような感染したWebサイトに対処するためにImunify360をインストールしました。 Imunify360は、Webサイト内のマルウェアを検出し、 public_htmlの名前を自動的に変更して、誰もアクセスできないようにします。 そして、 public_htmlの名前が変更されるとすぐに、Webサイトは404エラーをスローし始めます。 このブログを読む

4.現在の状態の完全なアカウントバックアップを取る:Webサイトがハッキングされていることがわかったら、現在の状態のアカウント全体のバックアップを取ることを強くお勧めします。 私がこれを言っているのは、少なくともバックアップを取った後、すべてのファイルとフォルダ、データベースがありますが、それらが感染していても問題はないので、後で調査して修正することができます。 しかし、バックアップがなく、ハッカーがデータベースとともにすべてのファイル/フォルダを削除したことに突然気付いた場合、あなたに残されたオプションは何ですか。完全に空白です。

何かを持っている方が、何も持っていないよりもはるかに優れています。

感染したウェブサイトをきれいにする方法は?

1.バックアップファイルの現在の状態を古いクリーンバックアップと比較します。古いバックアップがある場合は、それを現在のバックアップと比較して、何が変更されたかを特定できます。 Diffcheckerを試してみてください。 ファイルの比較が終了したら、ファイルを感染していないファイルに置き換えるだけです。 古いバックアップがない場合でも、先読みを続けるだけで心配はいりません。

2. Imunify360によって検出された感染ファイルを確認します(Redserverhost内):Redserverhostのホスティングサービスを使用している場合、Redserverhostは特別なセキュリティ目的ですべてのcPanelアカウントにImunify360をインストールしているため、感染ファイルを簡単に見つけることができます。 このImunify360は、感染したファイルを検出するだけでなく、それらを隔離し、public_htmlの名前を別の名前に変更します。

今こそ、より詳細な調査の時です。 cPanelにアクセスしたら、Imunify360にアクセスして、最近アップロードおよび変更されたファイルを特定し、訪問者ログからIPアドレスを追跡して、変更したユーザーに変更の日時を確認します。

Imunify360内では、ファイルがImunify360によって検出された正確な時刻を取得できます。ファイルがアップロードされた正確な時刻を取得したら、実際にcPanelにアクセスしようとした訪問者のIPアドレスを追跡できます。その特定の時間にメトリックセクションから。

[メトリクス]セクションには、訪問者、Webalizer、Raw Accessなどのツールがいくつかあり、訪問者の詳細な要約とIPアドレス、および正確にいつサイトにアクセスしたかを追跡するのに役立ちます。

このツールの中で最も役立つのは、訪問者の詳細な要約を提供する訪問者ツールです。 cPanelの[メトリック]セクションに移動し、[訪問者]ツールをクリックするだけです。

手間のかからない調査ができるように、訪問者セクションを1つのタブで開き、 Imunify360ページを別のタブで開いたままにしてください。

ここでは、ドメイン名の前にある虫眼鏡アイコンをクリックする必要があります。

次の図に示すように、ここでは、URL、時間、参照URLとともにさまざまなIPアドレスが表示されます。

ここでは、Imunify360で見たその時間範囲(感染したファイルが検出される前後の30分と1時間)にアクセスされたすべてのファイルをクロスチェックする必要があります

このようにして、どの訪問者があなたのWebサイトにアクセスしようとし、どのファイルに悪意のあるコードを挿入したかがわかります。

疑わしいファイルを見つけたら、それを開いてコードを読み取ろうとすると、その中に疑わしいコンテンツが確実に見つかり、完全に削除されます。

3. base64などの最も一般的な悪意のあるPHP関数を探します。cPanel全体でbase64を見つけるには、このブログを読んでください>> https://blog.redserverhost.com/how-to-find-base-64-code- in-your-whole-cpanel/。 base64 PHP関数が存在するファイルを見つけたら、それらのファイルは疑わしい可能性があります。ほとんどのハッカーはbase64 php関数を使用しているため、phpコードを実行してもコードを見つけることができないからです。

4.不要で使用済みのアプリケーションまたはプラグインをすべて削除します。無料で提供され、危害を加えて情報を収集するように設計されたnullプラグインをインストールしないでください。 したがって、そのようなプラグインをインストールしたことがある場合は、すぐに削除してください。

5. public_htmlを保護する: Webサイトのホスティングに関しては、アクセス許可が非常に重要になる場合があります。 アクセス許可により、サーバーコンピューターでファイルの書き込みと編集を行うことができます。 それに加えて、セキュリティ対策として、一部のファイルを書き込みや編集から保護する必要があります。 このブログを読む

WordPressサイトを保護および強化したい場合は、以下のリンクにアクセスしてください。

WordPressサイトをより安全にする方法

WordPress Webサイトのwp-contentフォルダーを保護する方法は?

WordPressサイトでwp-config.phpファイルを保護する方法は?

WordPressサイトの機密ファイルへのアクセスを停止するにはどうすればよいですか?

WHMCSサイトがハッキングされていることに気付いたら、どのような手順が必要ですか?

ハッキングの最も一般的な原因の1つは、安全でないパスワードです。 したがって、WHMCSサイトがハッキングされていることに気付いたら、すぐに管理者パスワードを変更してみてください。 また、ハッカーがWHMCSで使用されている電子メールアドレスも変更した可能性があることは明らかです。 したがって、フロントエンドからパスワードを変更できない場合でも、心配する必要はありません。cPanelのphpMyAdminを使用して、メールアドレスを新しい新しいメールアドレスに変更できます。

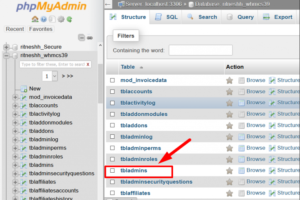

cPanelにログインし、 PhpMyAdminに移動します

次に、WHMCS関連データベースに移動します。 データベース名を見つけるには、whmcsインストールディレクトリに移動し、configuration.phpを探します。 このファイルには、db_username、db_password、db_nameなどが含まれています。このファイルを新しいタブで開いたままにして、phpMyAdminページに戻ります。

データベースを見つけたら、それをクリックします。

次に、「 tbladmins 」テーブルをクリックします。

チェックボックスをオンにして、[編集]オプションをクリックします

次のページでメールセクションまでスクロールダウンし、メールアドレスを変更します

メールアドレスを正常に変更したら、ページの一番下までスクロールして、[移動]ボタンをクリックします。

おめでとう! メールアドレスが正常に更新されました。

次に、WHMCSログインページにアクセスして、[パスワードを忘れた場合]をクリックする必要があります。

ここに、PhpMyAdminで最近更新したメールアドレスを入力します

最後に[パスワードのリセット]をクリックして、パスワード変更リンクを受け取ります。

したがって、このようにして、ハッカーからコントロールを奪うことができます。 しかし、攻撃を防ぐためにいくつかのセキュリティ対策を追加する方がよいため、今すぐリラックスすることはできません。

デフォルトのWHMCS設定を変更して、セキュリティを向上させることができます。 これも:

1.管理ディレクトリの変更:管理ディレクトリの名前を「admin」から推測しにくい別の名前に変更します。 このブログを読む

2. IPアドレスの制限:

保護を強化するために、管理領域へのアクセスをスタッフのみに制限することができます。 これにより、スタッフはWHMCS管理エリアにのみIPアドレスを許可します。 これを行うには、WHMCS管理ディレクトリ内に.htaccessという名前のファイルを作成し、その内容を次のようにします。

注文拒否、許可 102.34.5.167から許可 198.76.54.132から許可 すべてから否定する

WHMCSサイトを保護および強化する方法について詳しく知りたいですか? このブログを読む

このブログを楽しんだら、FacebookやTwitterでフォローすることを検討してください。

Facebookページ-https://facebook.com/redserverhost

Twitterページ-https://twitter.com/redserverhost

ご不明な点がございましたら、下のコメント欄からお気軽にお問い合わせください。