تم اختراق موقع الويب الخاص بي! ماذا يجب ان افعل الان؟

نشرت: 2022-07-19مرحبا اصدقاء!

في هذه المدونة ، سنشرح بدقة كل شيء يتعلق باختراق أي موقع ويب مبني على WordPress أو WHMCS أو PHP. سنشرح لك أيضًا خطوات استعادة موقع ويب تم اختراقه.

هل سبق لك أن مررت بهذا الموقف في أي وقت في حياتك؟

تم اختراق موقع الويب الخاص بي! ماذا يجب ان افعل الان؟

دعني أخبرك أن هناك العديد من العوامل التي تؤدي إلى اختراق موقع الويب. إن الباب الخلفي / الثغرة الواحدة قادر بشكل كافٍ على إصابة أي نوع من مواقع الويب سواء كان موقع WordPress أو موقع WHMCS أو php المبني أو أي موقع ويب آخر مبني على CMS.

كيف تعرف ما إذا كان موقع الويب الخاص بك قد تم اختراقه بالفعل؟

هناك العديد من الطرق التي يمكنك من خلالها معرفة ما إذا كان موقع الويب الخاص بك قد تم اختراقه بالفعل. في بعض الأحيان ، يقوم المتسللون ببساطة بتشويه موقع الويب الخاص بك ببعض من صفحاتهم المخصصة التي تحتوي على إشارات مثل " تم الاختراق بواسطة .......... في هذه الحالات ، من السهل جدًا فهم أن موقع الويب الخاص بك قد تم اختراقه وأنه الآن تحت سيطرة المخترق.

لكن في بعض الأحيان لا يُظهر المتسللون أو يكشفون أن موقع الويب الخاص بك قد تم اختراقه من قبلهم لأنهم يريدون استخدام موقع الويب الخاص بك لبعض الأعمال غير القانونية لأطول فترة ممكنة.

كيف تم اختراق موقع الويب الخاص بك؟

بمجرد أن تعرف أن موقع الويب الخاص بك قد تم اختراقه ، فإن العديد من الأسئلة تستمر في التحرك في ذهنك مثل كيف حدث ذلك؟ لماذا تم اختراقها؟ متى يتم اختراقها؟

لذلك يواصل الأصدقاء قراءة هذه المدونة للعثور على جميع الإجابات ...

اقرأ أيضًا: تمكين القائمة الرمادية لحماية رسائل البريد الإلكتروني من البريد العشوائي

فيما يلي بعض الطرق الشائعة التي يتحكم بها المتسللون في موقع الويب الخاص بك:

1. تخمين كلمة المرور (القوة الغاشمة): كلمة المرور البسيطة هي الطريقة الأكثر شيوعًا التي يتحكم المتسللون من خلالها في أي موقع ويب. يحاول المتسللون بعض المحاولات العشوائية عن طريق تخمين كلمات المرور التي يسهل تخمينها. تأكد من أن كلمة المرور الخاصة بك ليست ضمن هذه القائمة

لهذا السبب يوصى بشدة بإنشاء كلمة مرور قوية وصعبة التخمين لمنع هذه الهجمات من النجاح في المستقبل.

2. الضعف / الباب الخلفي

ما هو الضعف؟

من المهم جدًا أن تفهم ما هو الضعف ، لذلك دعونا نأخذ مثالاً على منزلك. افترض أنه يوجد في منزلك الكثير من النوافذ والأبواب التي تحتفظ بها مقفلة ولكنها نافذة واحدة تبدو مغلقة من الخارج ولكنها ليست مغلقة حقًا وإذا أدرك شخص ما أنه يمكنه الدخول منها ببساطة والحصول على وصول البيت كله. هذا يسمى الضعف.

يُعرف الضعف أيضًا باسم الضعف ويمكن أن يكون هذا الضعف هو ميزة المهاجم.

يستخدم المهاجمون هذه الميزة ويحاولون الحصول على معلومات حساسة ليس من المفترض أن يمتلكوها أو يمكنهم حتى اقتحام النظام.

ماذا تفعل عندما يتم اختراق موقع الويب الخاص بك؟

هناك بعض الخطوات التي يجب عليك القيام بها على الفور بمجرد اكتشاف أن موقع الويب الخاص بك قد تم اختراقه:

1. اجعل موقعك في وضع عدم الاتصال حتى يتم حل المشكلة: يمكنك ببساطة جعل موقعك بلا اتصال عبر قاعدة .htaccess بحيث لا يتمكن أي شخص من الوصول إلى موقع الويب الخاص بك سواك. يمكنك القيام بذلك لمنع الجميع من رؤية موقع الويب المصاب من الخارج حتى تتمكن من تنظيف موقعك دون أي تدخل. أيضًا ، لن يواجه الأشخاص الذين يحاولون الوصول إلى موقعك تعليمات برمجية ضارة أو ملفات بريد عشوائي. اقرأ هذه المدونة

>> منع الجميع من الوصول إلى موقع الويب الخاص بك باستثناء نفسك - htaccess >> حماية الخادم من رسائل البريد الإلكتروني العشوائية عن طريق القائمة الرمادية

2. تغيير كلمة مرور حسابك : بمجرد اكتشاف أن موقع الويب الخاص بك قد تم اختراقه ، قم بتغيير كلمة مرور حسابك على الفور. يتيح لك تغيير كلمة المرور أحيانًا استعادة التحكم. لا تقم أبدًا بتعيين كلمات مرور سهلة. إذا كان لديك موقع WordPress على الويب ، فما عليك سوى الانتقال إلى صفحة تسجيل الدخول إلى موقع الويب الخاص بك والنقر فوق فقدت كلمة المرور الخاصة بك

أدخل هنا اسم المستخدم أو عنوان البريد الإلكتروني الخاص بك للحصول على رابط للحصول على كلمة مرور جديدة

ولكن إذا كان المتسلل قد قام بالفعل بتغيير اسم المستخدم أو عنوان البريد الإلكتروني ، فستحتاج في هذه الحالة إلى بذل المزيد من الجهد من الخلفية. لتغيير اسم المستخدم أو عنوان البريد الإلكتروني لـ WordPress الخاص بك ، اقرأ هذه المدونة

3. التحقق من جميع الملفات المعدلة مؤخرًا : من الواضح جدًا أن المهاجم ربما يكون قد عدل الملفات برموزه المخصصة في أي ملف من ملفاتك أو أكثر. لذا فإن فحص آخر الملفات المعدلة سيكون مفيدًا جدًا. اقرأ هذه المدونة >> كيفية التحقق من آخر الملفات المعدلة في cPanel؟

4. التحقق من وجود برامج ضارة: إذا كنت مستضافًا على Redserverhost ، فلأغراض أمنية خاصة ، قامت Redserverhost بتثبيت Imunify360 للتعامل مع مثل هذه المواقع المصابة. يكتشف Imunify360 البرامج الضارة في موقع ويب ويعيد تسمية public_html تلقائيًا بحيث لا يمكن لأي شخص الوصول إليها. وبمجرد إعادة تسمية public_html ، يبدأ موقع الويب في طرح خطأ 404. اقرأ هذه المدونة

4. أخذ نسخة احتياطية كاملة للحالة الحالية : بمجرد اكتشاف أن موقع الويب الخاص بك قد تم اختراقه ، يوصى بشدة بأخذ نسخة احتياطية من الحساب بالكامل في الحالة الحالية. أنا أقول هذا فقط لأنه على الأقل بعد أخذ نسخة احتياطية سيكون لديك جميع الملفات والمجلدات وقواعد البيانات معك ومع ذلك فهي مصابة وهذه ليست مشكلة ، يمكنك التحقيق فيها وإصلاحها لاحقًا. لكن لنفترض أنه إذا لم يكن لديك نسخة احتياطية معك وفجأة وجدت أن المتسلل قد حذف جميع الملفات / المجلدات إلى جانب قاعدة البيانات ، فما هو الخيار المتبقي لك.

الحصول على شيء أفضل بكثير من عدم وجود شيء.

كيفية تنظيف موقع مصاب؟

1. قارن الحالة الحالية لملف النسخ الاحتياطي بالنسخة الاحتياطية النظيفة القديمة : إذا كانت لديك النسخة الاحتياطية القديمة ، فيمكنك مقارنتها بالنسخة الاحتياطية الحالية وتحديد ما تم تعديله. جرب Diffchecker . بمجرد الانتهاء من مقارنة الملفات ، ما عليك سوى استبدال الملفات غير المصابة. إذا لم يكن لديك النسخة الاحتياطية القديمة ، فلا داعي للقلق ، فما عليك سوى متابعة القراءة.

2. التحقق من الملفات المصابة التي اكتشفها Imunify360 (في Redserverhost): إذا كنت تستخدم خدمات الاستضافة من Redserverhost ، فيمكنك بسهولة العثور على الملفات المصابة لأن Redserverhost قام بتثبيت Imunify360 في كل حساب cPanel لأغراض أمنية خاصة. لا يكتشف Imunify360 هذا الملف المصاب فحسب ، بل يعزله أيضًا ويعيد تسمية public_html إلى اسم مختلف.

حان الوقت الآن لإجراء تحقيق أكثر تعمقًا. بمجرد دخولك إلى cPanel ، ما عليك سوى الانتقال إلى Imunify360 وتحديد الملفات التي تم تحميلها وتعديلها مؤخرًا وتأكيد تاريخ ووقت التغييرات مع المستخدم الذي قام بتغييرها عن طريق تتبع عنوان IP من سجل الزوار.

داخل Imunify360 ، يمكنك الحصول على الوقت المحدد الذي تم فيه اكتشاف الملف بواسطة Imunify360 وبمجرد حصولك على الوقت المحدد لتحميل الملف ، فما يمكنك فعله هو تتبع عنوان IP للزائر الذي حاول بالفعل الوصول إلى cPanel في ذلك الوقت بالذات من قسم متري.

هناك العديد من الأدوات ضمن قسم المقاييس مثل الزائرون و Webalizer و Raw Access وما إلى ذلك والتي يمكن أن تساعدك في تتبع الملخص التفصيلي للزوار إلى جانب عناوين IP الخاصة بهم وفي أي وقت بالضبط قاموا بزيارة موقعك.

أكثر هذه الأدوات فائدة هي أداة الزوار التي تمنحك ملخصًا تفصيليًا للزائرين. ما عليك سوى الانتقال إلى قسم Metric في cPanel والنقر فوق أداة الزوار.

فقط تأكد من إبقاء قسم الزوار مفتوحًا في علامة تبويب واحدة وصفحة Imunify360 في علامة تبويب أخرى حتى تتمكن من التحقيق دون أي متاعب.

هنا تحتاج إلى النقر فوق رمز العدسة المكبرة الموجود أمام اسم المجال الخاص بك.

الآن سترى هنا عناوين IP مختلفة إلى جانب عناوين URL والوقت والإحالة كما هو موضح في الصورة أدناه.

هنا تحتاج إلى التحقق من جميع الملفات التي تم الوصول إليها خلال هذا النطاق الزمني (نصف ساعة قبل اكتشاف الملف المصاب وبعده) التي رأيتها في Imunify360

وبهذه الطريقة ستحصل على فكرة عن أي من الزائرين حاولوا الوصول إلى موقع الويب الخاص بك وفي أي ملف قاموا بحقن الشفرة الخبيثة

بمجرد العثور على الملفات المشبوهة ، افتحها وحاول قراءة الرموز ، ستجد بالتأكيد بعض المحتويات المشبوهة بداخلها ، وقم بإزالتها تمامًا.

3. ابحث عن وظيفة PHP الأكثر شيوعًا مثل base64: من أجل العثور على base64 في لوحة cPanel بأكملها ، اقرأ هذه المدونة >> https://blog.redserverhost.com/how-to-find-base-64-code- in-your-whole-cpanel /. بمجرد العثور على الملفات التي توجد بها وظيفة base64 PHP ، يمكن أن تكون هذه الملفات مشبوهة لأن معظم المتسللين يستخدمون وظيفة base64 في PHP بحيث لا يمكن لأي شخص معرفة أكوادهم عن طريق تشغيل أي أكواد php.

4. إزالة جميع التطبيقات أو المكونات الإضافية غير الضرورية والمستخدمة: يجب عليك عدم تثبيت المكونات الإضافية الملغاة التي يتم تقديمها مجانًا ، والمصممة لإحداث ضرر وجمع المعلومات. لذلك إذا سبق لك تثبيت هذه المكونات الإضافية ، فقم بإزالتها على الفور.

5. تأمين public_html الخاصة بك: يمكن أن تكون الأذونات مهمة للغاية عندما يتعلق الأمر باستضافة موقع الويب الخاص بك. يمكن أن تسمح الأذونات لجهاز الكمبيوتر الخاص بالخادم بكتابة ملفاتك وتعديلها. إلى جانب ذلك ، تحتاج بعض الملفات إلى الحماية من الكتابة والتحرير ، كإجراء أمني. اقرأ هذه المدونة

إذا كنت ترغب في تأمين موقع WordPress الخاص بك وتقويته ، فقم بزيارة الروابط الواردة أدناه:

كيف تجعل موقع WordPress الخاص بك أكثر أمانًا

كيف تحمي مجلد wp-content في موقع WordPress الخاص بك؟

كيف تحمي ملف wp-config.php في موقع WordPress الخاص بك؟

كيف تمنع الوصول إلى الملفات الحساسة لموقعك على WordPress؟

ما الخطوات المطلوبة بمجرد اكتشاف أن موقع WHMCS الخاص بك قد تم اختراقه؟

أحد الأسباب الأكثر شيوعًا للقرصنة هو كلمة المرور غير الآمنة. لذلك بمجرد أن تجد أن موقع WHMCS الخاص بك قد تم اختراقه ، حاول تغيير كلمة مرور المسؤول على الفور. ومن الواضح جدًا أن المتسلل ربما قام أيضًا بتغيير عنوان البريد الإلكتروني المستخدم في WHMCS. لذلك إذا كنت غير قادر على تغيير كلمة المرور من الواجهة الأمامية فلا داعي للقلق ، فلا يزال بإمكانك تغيير عنوان البريد الإلكتروني إلى عنوان بريد إلكتروني جديد عبر phpMyAdmin في cPanel.

قم بتسجيل الدخول إلى cPanel الخاص بك وانتقل إلى PhpMyAdmin

انتقل الآن إلى قاعدة البيانات المرتبطة بـ WHMCS. للعثور على اسم قاعدة البيانات ، انتقل إلى دليل تثبيت whmcs وابحث عن config.php. في هذا الملف ، ستحصل على db_username و db_password و db_name وما إلى ذلك. احتفظ بهذا الملف مفتوحًا في علامة تبويب جديدة وعد إلى صفحة phpMyAdmin.

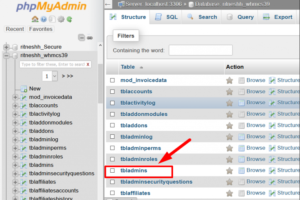

بمجرد العثور على قاعدة البيانات ، انقر عليها.

الآن انقر فوق الجدول " tbladmins ".

الآن حدد المربع وانقر فوق خيار التحرير

في الصفحة التالية ، قم بالتمرير لأسفل إلى قسم البريد الإلكتروني وقم بتغيير عنوان البريد الإلكتروني

بمجرد تغيير عنوان البريد الإلكتروني بنجاح ، ما عليك سوى التمرير لأسفل إلى أسفل الصفحة ، والنقر فوق الزر " انتقال "

تهانينا! تم تحديث عنوان البريد الإلكتروني بنجاح.

أنت الآن بحاجة إلى زيارة صفحة تسجيل الدخول إلى WHMCS والنقر فوق نسيت كلمة المرور

أدخل هنا عنوان البريد الإلكتروني الذي قمت بتحديثه مؤخرًا في PhpMyAdmin

أخيرًا ، انقر فوق إعادة تعيين كلمة المرور لتلقي رابط تغيير كلمة المرور.

وبهذه الطريقة ستتمكن من انتزاع السيطرة من المخترق. لكن لا يمكنك الاسترخاء الآن لأنه من الأفضل إضافة بعض الإجراءات الأمنية الإضافية لمنع الهجمات.

يمكننا تغيير إعدادات WHMCS الافتراضية لتحسين الأمان. هذا يشمل:

1. تغيير دليل المسؤول: قم بتغيير اسم دليل المسؤول من "admin" إلى آخر يصعب تخمينه. اقرأ هذه المدونة

2. تقييد عنوان IP :

لمزيد من الحماية ، يمكننا وضع حد للوصول إلى منطقة الإدارة للموظفين فقط. يسمح ذلك بعنوان IP للموظفين فقط إلى منطقة إدارة WHMCS. يتم ذلك عن طريق إنشاء ملف باسم .htaccess داخل دليل مشرف WHMCS ، بالمحتوى التالي:

أمر رفض ، السماح السماح من 102.34.5.167 السماح من 198.76.54.132 رفض من الجميع

لمعرفة المزيد حول كيفية تأمين موقع WHMCS الخاص بك وتقويته؟ اقرأ هذه المدونة

إذا كنت قد استمتعت بهذه المدونة ، فيرجى التفكير في متابعتنا على Facebook و Twitter.

صفحة الفيسبوك - https://facebook.com/redserverhost

صفحة تويتر- https://twitter.com/redserverhost

إذا كان لديك أي استفسارات ، فلا تتردد في إخبارنا عبر قسم التعليقات أدناه.