Moja witryna została zhakowana! Co mam teraz zrobić?

Opublikowany: 2022-07-19Cześć przyjaciele!

Na tym blogu dokładnie wyjaśnimy wszystko, co jest związane z włamywaniem się do dowolnej witryny opartej na WordPressie, WHMCS lub PHP. Wyjaśnimy Ci również, jak odzyskać zhakowaną witrynę.

Czy kiedykolwiek przechodziłeś przez tę sytuację w swoim życiu?

Moja witryna została zhakowana! Co mam teraz zrobić?

Powiem ci, że istnieje wiele czynników, które prowadzą do włamania na stronę internetową. Pojedynczy backdoor/luka jest w stanie zainfekować dowolną witrynę internetową, niezależnie od tego, czy jest to witryna WordPress, witryna WHMCS, zbudowana w php, czy jakakolwiek inna witryna zbudowana w systemie CMS.

Jak sprawdzić, czy Twoja witryna jest naprawdę zhakowana?

Istnieje wiele sposobów, dzięki którym możesz dowiedzieć się, czy Twoja witryna jest naprawdę zhakowana. Czasami hakerzy po prostu zamazali Twoją witrynę za pomocą własnych niestandardowych stron z napisami „ Zhakowany przez ………W takich przypadkach bardzo łatwo jest zrozumieć, że Twoja witryna została zhakowana i jest teraz pod kontrolą hakera.

Ale czasami hakerzy nie pokazują ani nie ujawniają, że Twoja witryna jest przez nich zhakowana, ponieważ chcą używać Twojej witryny do nielegalnej pracy tak długo, jak to możliwe.

Jak zhakowano Twoją witrynę?

Gdy dowiesz się, że Twoja witryna została zhakowana, w Twojej głowie pojawia się wiele pytań, takich jak Jak to się stało? Dlaczego został zhakowany? Kiedy zostaje zhakowany?

Więc przyjaciele czytają ten blog, aby znaleźć wszystkie odpowiedzi…

Przeczytaj także: Włącz szarą listę, aby chronić wiadomości e-mail przed spamem

Oto kilka typowych sposobów, w jakie hakerzy przejmują kontrolę nad Twoją witryną:

1. Odgadywanie hasła (Brute force): Proste hasło to najczęstszy sposób, w jaki hakerzy przejmują kontrolę nad dowolną witryną. Hakerzy próbują losowych prób, odgadując hasła, które są bardzo łatwe do odgadnięcia. Upewnij się, że Twoje hasło nie znajduje się na tej liście

Dlatego zdecydowanie zaleca się wygenerowanie silnego i trudnego do odgadnięcia hasła, aby zapobiec powodzeniu tych ataków w przyszłości.

2. Luka w zabezpieczeniach/Backdoor

Co to jest luka w zabezpieczeniach?

Bardzo ważne jest, aby zrozumieć, czym jest wrażliwość, więc weźmy przykład własnego domu. Załóżmy, że w twoim domu jest wiele okien i drzwi, które trzymasz zamknięte, ale jest to jedno okno, które wygląda na zamknięte z zewnątrz, ale nie jest naprawdę zamknięte i jeśli ktoś to zauważy, może po prostu wejść przez nie i mieć dostęp do cały dom. Nazywa się to podatnością.

Podatność jest również nazywana słabością i ta słabość może być przewagą atakującego.

Atakujący wykorzystuje tę zaletę i próbuje zdobyć poufne informacje, których nie powinni mieć, a nawet mogą włamać się do systemu.

Co zrobić, gdy Twoja witryna zostanie zhakowana?

Jest kilka kroków, które powinieneś wykonać natychmiast po stwierdzeniu, że Twoja witryna została zhakowana:

1. Przełącz swoją witrynę w tryb offline, dopóki problem nie zostanie rozwiązany: Możesz po prostu przełączyć witrynę w tryb offline za pomocą reguły .htaccess, aby nikt oprócz Ciebie nie miał dostępu do Twojej witryny. Możesz to zrobić, aby nikt nie widział Twojej zainfekowanej witryny z zewnątrz, dzięki czemu możesz wyczyścić witrynę bez żadnych zakłóceń. Ponadto osoby próbujące uzyskać dostęp do Twojej witryny nie zostaną skonfrontowane ze złośliwym kodem lub plikami spamu. Przeczytaj tego bloga

>> Zablokuj wszystkim dostęp do Twojej witryny oprócz Ciebie - htaccess >> Chroń serwer przed spamem za pośrednictwem szarej listy

2. Zmień hasło do konta : Po stwierdzeniu, że Twoja witryna została zhakowana, natychmiast zmień hasło do swojego konta. Czasami zmiana hasła pozwala odzyskać kontrolę. Nigdy nie ustawiaj łatwych haseł. Jeśli masz witrynę WordPress, po prostu przejdź do strony logowania do swojej witryny i kliknij Nie pamiętam hasła

Wpisz tutaj swoją nazwę użytkownika lub adres e-mail, aby otrzymać link do nowego hasła

Ale jeśli haker zmienił już nazwę użytkownika lub adres e-mail, w takim przypadku musisz włożyć więcej wysiłku ze strony backendu. Aby zmienić nazwę użytkownika lub adres e-mail swojego WordPressa, przeczytaj ten blog

3. Sprawdź wszystkie ostatnio zmodyfikowane pliki : Jest bardzo oczywiste, że osoba atakująca mogła zmodyfikować pliki z własnymi niestandardowymi kodami w dowolny z Twoich plików lub więcej. Dlatego sprawdzanie ostatnio zmodyfikowanych plików będzie bardzo korzystne. Przeczytaj ten blog >> Jak sprawdzić ostatnio zmodyfikowane pliki w cPanel?

4. Sprawdź, czy nie ma złośliwego oprogramowania: Jeśli jesteś hostowany na Redserverhost , to ze względów bezpieczeństwa Redserverhost zainstalował Imunify360 , aby poradzić sobie z takimi zainfekowanymi witrynami. Imunify360 wykrywa złośliwe oprogramowanie w witrynie i automatycznie zmienia nazwę public_html , aby nikt nie mógł uzyskać do niej dostępu. A jak tylko nazwa public_html zostanie zmieniona, strona zaczyna zgłaszać błąd 404. Przeczytaj tego bloga

4. Wykonaj pełną kopię zapasową aktualnego stanu konta : Po stwierdzeniu, że Twoja witryna została zhakowana, wysoce zalecane jest wykonanie kopii zapasowej całego konta w bieżącym stanie. Mówię to tylko dlatego, że przynajmniej po zrobieniu kopii zapasowej będziesz miał przy sobie wszystkie pliki i foldery, bazy danych, jednak są one zainfekowane, co nie stanowi problemu, możesz to zbadać i naprawić później. Ale załóżmy, że jeśli nie masz przy sobie kopii zapasowej i nagle okazało się, że haker usunął wszystkie pliki/foldery wraz z bazą danych, to jaka jest opcja dla ciebie…uzupełnij puste…

Posiadanie czegoś jest o wiele lepsze niż posiadanie niczego.

Jak wyczyścić zainfekowaną stronę internetową?

1. Porównaj aktualny stan pliku kopii zapasowej ze starą, czystą kopią zapasową : Jeśli masz przy sobie starą kopię zapasową, możesz porównać ją z bieżącą kopią zapasową i określić, co zostało zmodyfikowane. Wypróbuj Diffchecker . Po zakończeniu porównywania plików po prostu zastąp je plikami niezainfekowanymi. Jeśli nie masz starej kopii zapasowej, nie martw się, po prostu czytaj dalej.

2. Sprawdź zainfekowane pliki wykryte przez Imunify360 (w Redserverhost): Jeśli korzystasz z usług hostingowych od Redserverhost, możesz łatwo znaleźć zainfekowane pliki, ponieważ Redserverhost zainstalował Imunify360 na każdym koncie cPanel ze względów bezpieczeństwa. Ten Imunify360 nie tylko wykrywa zainfekowany plik, ale także poddaje go kwarantannie i zmienia nazwę public_html na inną.

Teraz nadszedł czas na bardziej dogłębne śledztwo. Gdy znajdziesz się w swoim cPanel, po prostu przejdź do Imunify360 i zidentyfikuj ostatnio przesłane i zmodyfikowane pliki oraz potwierdź datę i godzinę zmian z użytkownikiem, który go zmienił, śledząc adres IP z dziennika odwiedzających.

Wewnątrz Imunify360 możesz uzyskać dokładny czas wykrycia pliku przez Imunify360, a gdy uzyskasz dokładny czas przesłania pliku, możesz śledzić adres IP odwiedzającego, który rzeczywiście próbował uzyskać dostęp do twojego cPanel w tym konkretnym czasie z sekcji Metryczne.

W sekcji Metryki znajduje się kilka narzędzi, takich jak Odwiedzający, Webalizer, Dostęp surowy itp., które mogą pomóc w śledzeniu szczegółowego podsumowania odwiedzających wraz z ich adresami IP i o której dokładnie godzinie odwiedzili Twoją witrynę.

Najbardziej pomocnym z tych narzędzi jest narzędzie Odwiedzający , które daje szczegółowe podsumowanie odwiedzających. Po prostu przejdź do sekcji Metryki w swoim cPanel i kliknij narzędzie Odwiedzający.

Upewnij się tylko, że sekcja Odwiedzający jest otwarta na jednej karcie, a strona Imunify360 na innej karcie, abyś mógł bezproblemowo badać.

Tutaj musisz kliknąć ikonę lupy przed nazwą swojej domeny.

Teraz zobaczysz tutaj różne adresy IP wraz z adresem URL, czasem i adresami URL odsyłającymi, jak pokazano na poniższym obrazku.

Tutaj musisz sprawdzić wszystkie pliki, do których uzyskano dostęp w tym zakresie czasu (pół godziny przed i po wykryciu zainfekowanego pliku), które widziałeś w Imunify360

W ten sposób dowiesz się, którzy odwiedzający próbowali uzyskać dostęp do Twojej witryny i do jakiego pliku wstrzyknęli złośliwy kod

Gdy znajdziesz podejrzane pliki, otwórz je i spróbuj odczytać kody, na pewno znajdziesz w nich podejrzaną zawartość, usuń ją całkowicie.

3. Poszukaj najczęstszej złośliwej funkcji PHP, takiej jak base64: Aby znaleźć base64 w całym cPanel, przeczytaj ten blog >> https://blog.redserverhost.com/how-to-find-base-64-code- w-całym-cpanelu/. Po znalezieniu plików, w których obecna jest funkcja base64 PHP, pliki te mogą być podejrzane, ponieważ większość hakerów używa funkcji base64 php, aby nikt nie mógł znaleźć ich kodów, uruchamiając jakiekolwiek kody php.

4. Usuń wszystkie niepotrzebne i używane aplikacje lub wtyczki: Nigdy nie wolno instalować pustych wtyczek , które są oferowane bezpłatnie i mają na celu wyrządzanie szkód i gromadzenie informacji. Więc jeśli kiedykolwiek zainstalowałeś takie wtyczki, usuń je natychmiast.

5. Zabezpiecz swój public_html : Uprawnienia mogą być bardzo ważne, jeśli chodzi o hosting Twojej witryny. Uprawnienia mogą pozwolić naszemu serwerowi na zapisywanie i edytowanie twoich plików. Oprócz tego niektóre pliki muszą być chronione przed zapisem i edycją, jako środek bezpieczeństwa. Przeczytaj tego bloga

Jeśli chcesz zabezpieczyć i wzmocnić swoją witrynę WordPress, odwiedź poniższe linki:

Jak zwiększyć bezpieczeństwo witryny WordPress

Jak chronić folder wp-content swojej witryny WordPress?

Jak chronić plik wp-config.php w witrynie WordPress?

Jak zatrzymać dostęp do wrażliwych plików swojej witryny WordPress?

Jakie kroki są wymagane, gdy odkryjesz, że Twoja witryna WHMCS została zhakowana?

Jedną z najczęstszych przyczyn włamań jest niezabezpieczone hasło. Więc gdy odkryjesz, że Twoja witryna WHMCS została zhakowana, spróbuj natychmiast zmienić hasło administratora. I jest bardzo oczywiste, że haker mógł również zmienić adres e-mail używany w WHMCS. Więc jeśli nie możesz zmienić hasła z frontendu, nie musisz się martwić, nadal możesz zmienić adres e-mail na świeży nowy adres e-mail za pośrednictwem phpMyAdmin w cPanel.

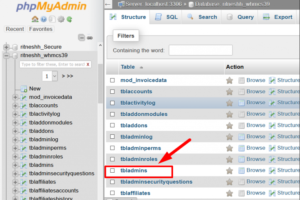

Zaloguj się do swojego cPanel i przejdź do PhpMyAdmin

Teraz przejdź do powiązanej bazy danych WHMCS. Aby znaleźć nazwę bazy danych, przejdź do katalogu instalacyjnego whmcs i poszukaj pliku configuration.php. W tym pliku otrzymasz db_username, db_password, db_name itp. Zachowaj ten plik otwarty w nowej karcie i wróć do strony phpMyAdmin.

Po znalezieniu bazy danych kliknij na nią.

Teraz kliknij tabelę „ tbladmins ”.

Teraz zaznacz pole i kliknij opcję Edytuj

Na następnej stronie przewiń w dół do sekcji e-mail i zmień adres e-mail

Po pomyślnej zmianie adresu e-mail po prostu przewiń w dół strony, kliknij przycisk Przejdź

Gratulacje! adres e-mail został pomyślnie zaktualizowany.

Teraz musisz odwiedzić stronę logowania WHMCS i kliknąć Zapomniałem hasło

Tutaj wpisz adres e-mail, który ostatnio zaktualizowałeś w PhpMyAdmin

Na koniec kliknij Resetuj hasło , aby otrzymać link do zmiany hasła.

W ten sposób będziesz mógł wyrwać kontrolę hakerowi. Ale nie możesz teraz po prostu odpocząć, ponieważ lepiej jest dodać dodatkowe środki bezpieczeństwa, aby zapobiec atakom.

Możemy zmienić domyślne ustawienia WHMCS, aby poprawić bezpieczeństwo. To zawiera:

1. Zmiana katalogu administratora: Zmień nazwę katalogu administratora z „admin” na inną, trudną do odgadnięcia. Przeczytaj tego bloga

2. Ograniczenie adresu IP :

Dla zwiększenia ochrony możemy ustawić limit dostępu do obszaru administracyjnego tylko dla personelu. To pozwala pracownikom adres IP tylko do obszaru administracyjnego WHMCS. Odbywa się to poprzez utworzenie pliku o nazwie .htaccess w katalogu administratora WHMCS o następującej treści:

odmowa zamówienia, zezwolenie zezwól od 102.34.5.167 zezwól od 198.76.54.132 Odmowa od wszystkich

Aby dowiedzieć się więcej o tym , jak zabezpieczyć i wzmocnić swoją witrynę WHMCS? Przeczytaj tego bloga

Jeśli podobał Ci się ten blog, rozważ śledzenie nas na Facebooku i Twitterze.

Strona na Facebooku - https://facebook.com/redserverhost

Strona na Twitterze - https://twitter.com/redserverhost

Jeśli masz jakieś pytania, daj nam znać w sekcji komentarzy poniżej.