เว็บไซต์ของฉันถูกแฮ็ก! ตอนนี้ฉันควรทำอะไรดี?

เผยแพร่แล้ว: 2022-07-19สวัสดีเพื่อน!

ในบล็อกนี้ เราจะอธิบายทุกอย่างที่เกี่ยวข้องกับการแฮ็กเว็บไซต์ WordPress, WHMCS หรือ PHP อย่างละเอียด เราจะอธิบายขั้นตอนในการกู้คืนเว็บไซต์ที่ถูกแฮ็กให้คุณทราบด้วย

คุณเคยผ่านสถานการณ์นี้ในช่วงเวลาใดในชีวิตของคุณหรือไม่?

เว็บไซต์ของฉันถูกแฮ็ก! ตอนนี้ฉันควรทำอะไรดี?

ให้ฉันบอกคุณว่ามีปัจจัยหลายอย่างที่นำไปสู่การแฮ็คเว็บไซต์ ช่องโหว่/ช่องโหว่เดียวสามารถแพร่เชื้อให้กับเว็บไซต์ได้ทุกประเภท ไม่ว่าจะเป็นเว็บไซต์ WordPress, เว็บไซต์ WHMCS, php ที่สร้างขึ้น หรือเว็บไซต์อื่นๆ ที่สร้างด้วย CMS

จะทราบได้อย่างไรว่าเว็บไซต์ของคุณถูกแฮ็กจริงหรือไม่?

มีหลายวิธีที่คุณสามารถตรวจสอบได้ว่าเว็บไซต์ของคุณถูกแฮ็กจริงหรือไม่ บางครั้งแฮ็กเกอร์ก็ทำให้เว็บไซต์ของคุณเสียโฉมด้วยหน้าเว็บที่กำหนดเองบางหน้าโดยมีป้ายบอกว่า ” ถูกแฮ็กโดย …………ในกรณีดังกล่าว จะเข้าใจได้ง่ายมากว่าเว็บไซต์ของคุณถูกแฮ็กและขณะนี้อยู่ในการควบคุมของแฮ็กเกอร์

แต่บางครั้งแฮกเกอร์ไม่แสดงหรือเปิดเผยว่าเว็บไซต์ของคุณถูกแฮ็กเพราะพวกเขาต้องการใช้เว็บไซต์ของคุณเพื่อทำงานที่ผิดกฎหมายให้นานที่สุดเท่าที่จะทำได้

เว็บไซต์ของคุณถูกแฮ็กได้อย่างไร

เมื่อคุณรู้ว่าเว็บไซต์ของคุณถูกแฮ็ก คำถามมากมายยังคงวนเวียนอยู่ในหัวคุณ เช่น มันเกิดขึ้นได้อย่างไร? ทำไมมันถึงถูกแฮ็ก? เมื่อไหร่จะถูกแฮ็ก?

ดังนั้นเพื่อนๆ จึงอ่านบล็อกนี้ต่อไปเพื่อค้นหาคำตอบทั้งหมด...

อ่านเพิ่มเติม: เปิดใช้งาน Greylisting เพื่อป้องกันอีเมลจากสแปม

ต่อไปนี้คือวิธีการทั่วไปที่แฮ็กเกอร์เข้าควบคุมเว็บไซต์ของคุณ:

1. การเดารหัสผ่าน (กำลังดุร้าย): รหัสผ่านง่าย ๆ เป็นวิธีการทั่วไปที่แฮ็กเกอร์เข้าควบคุมเว็บไซต์ใด ๆ แฮกเกอร์พยายามสุ่มโดยการเดารหัสผ่านที่เดาได้ง่ายมาก ตรวจสอบให้แน่ใจว่ารหัสผ่านของคุณไม่อยู่ภายใต้ รายการ นี้

นั่นเป็นเหตุผลที่เราแนะนำเป็นอย่างยิ่งให้สร้างรหัสผ่านที่คาดเดายากและคาดเดาได้ยาก เพื่อป้องกันการโจมตีเหล่านี้ไม่สำเร็จในอนาคต

2. ช่องโหว่/แบ็คดอร์

ช่องโหว่คืออะไร?

สิ่งสำคัญคือต้องเข้าใจว่าช่องโหว่คืออะไร ลองมาดูตัวอย่างบ้านของคุณเองกัน สมมติว่าในบ้านของคุณมีหน้าต่างและประตูหลายบานที่คุณล็อกไว้ แต่มันเป็นหน้าต่างบานเดียวที่ดูเหมือนปิดจากภายนอกแต่ไม่ได้ปิดจริงๆ และถ้าใครรู้เห็นเขาก็สามารถเข้าไปจากหน้าต่างนั้นและเข้าถึงประตูได้ ทั้งบ้าน นี้เรียกว่าช่องโหว่

ช่องโหว่เรียกว่าจุดอ่อนและจุดอ่อนนี้สามารถเป็นข้อได้เปรียบของผู้โจมตี

ผู้โจมตีใช้ข้อได้เปรียบนี้และพยายามรับข้อมูลที่ละเอียดอ่อนซึ่งพวกเขาไม่ควรมีหรือกระทั่งสามารถเจาะระบบได้

จะทำอย่างไรเมื่อเว็บไซต์ของคุณถูกแฮ็ก?

มีขั้นตอนไม่กี่ขั้นตอนที่คุณควรทำทันทีเมื่อพบว่าเว็บไซต์ของคุณถูกแฮ็ก:

1. ทำให้ไซต์ของคุณออฟไลน์จนกว่าปัญหาจะได้รับการแก้ไข: คุณสามารถทำให้ไซต์ของคุณออฟไลน์ได้โดยใช้กฎ .htaccess เพื่อไม่ให้ใครเข้าถึงเว็บไซต์ของคุณยกเว้นคุณ คุณสามารถทำเช่นนี้เพื่อป้องกันไม่ให้ทุกคนเห็นเว็บไซต์ที่ติดไวรัสของคุณจากภายนอก เพื่อให้คุณสามารถล้างไซต์ของคุณโดยไม่มีการรบกวนใดๆ นอกจากนี้ ผู้ที่พยายามเข้าถึงไซต์ของคุณจะไม่ต้องพบกับโค้ดที่เป็นอันตรายหรือไฟล์สแปม อ่านบล็อกนี้

>> บล็อกทุกคนให้เข้าถึงเว็บไซต์ของคุณยกเว้นตัวคุณเอง - htaccess >> ปกป้องเซิร์ฟเวอร์จากอีเมลขยะผ่าน Greylisting

2. เปลี่ยนรหัสผ่านบัญชีของคุณ : เมื่อคุณพบว่าเว็บไซต์ของคุณถูกแฮ็ก ให้เปลี่ยนรหัสผ่านของบัญชีของคุณทันที บางครั้งการเปลี่ยนรหัสผ่านจะทำให้คุณสามารถควบคุมได้อีกครั้ง อย่าตั้งรหัสผ่านง่าย ๆ หากคุณมีเว็บไซต์ WordPress เพียงไปที่หน้าเข้าสู่ระบบของเว็บไซต์ของคุณแล้วคลิก ลืมรหัสผ่าน

ป้อนชื่อผู้ใช้หรือที่อยู่อีเมลของคุณที่นี่เพื่อรับลิงค์เพื่อรับรหัสผ่านใหม่

แต่ถ้าแฮ็กเกอร์ได้เปลี่ยนชื่อผู้ใช้หรือที่อยู่อีเมลแล้ว ในกรณีนี้ คุณต้องใช้ความพยายามเพิ่มเติมจากแบ็กเอนด์ หากต้องการเปลี่ยนชื่อผู้ใช้หรือที่อยู่อีเมลของ WordPress โปรดอ่าน บล็อก นี้

3. ตรวจสอบไฟล์ที่แก้ไขล่าสุดทั้งหมด : เห็นได้ชัดว่าผู้โจมตีอาจแก้ไขไฟล์ด้วยรหัสที่กำหนดเองเป็นไฟล์ใดไฟล์หนึ่งของคุณหรือมากกว่า ดังนั้นการตรวจสอบไฟล์ที่แก้ไขล่าสุดจะเป็นประโยชน์อย่างมาก อ่านบล็อกนี้ >> จะตรวจสอบไฟล์ที่แก้ไขล่าสุดใน cPanel ได้อย่างไร?

4. ตรวจสอบมัลแวร์: หากคุณโฮสต์ที่ Redserverhost เพื่อความปลอดภัยพิเศษ Redserverhost ได้ติดตั้ง Imunify360 เพื่อจัดการกับเว็บไซต์ที่ติดไวรัสดังกล่าว Imunify360 ตรวจพบมัลแวร์ในเว็บไซต์และเปลี่ยนชื่อ public_html โดยอัตโนมัติเพื่อไม่ให้ใครเข้าถึงได้ และทันทีที่เปลี่ยนชื่อ public_html เว็บไซต์จะเริ่มเกิดข้อผิดพลาด 404 อ่าน บล็อก นี้

4. ใช้การสำรองข้อมูลบัญชีแบบเต็มของสถานะปัจจุบัน : เมื่อคุณพบว่าเว็บไซต์ของคุณถูกแฮ็ก ขอแนะนำให้สำรองข้อมูลทั้งบัญชีในสถานะปัจจุบัน ฉันพูดแบบนี้เพียงเพราะอย่างน้อยหลังจากสำรองข้อมูลแล้ว คุณจะมีไฟล์และโฟลเดอร์ทั้งหมด ฐานข้อมูลติดตัว อย่างไรก็ตาม พวกมันติดไวรัสซึ่งไม่ใช่ปัญหา คุณสามารถตรวจสอบและแก้ไขได้ในภายหลัง แต่สมมติว่าถ้าคุณไม่มีข้อมูลสำรองอยู่กับคุณ และจู่ๆ คุณพบว่าแฮ็กเกอร์ได้ลบไฟล์/โฟลเดอร์ทั้งหมดพร้อมกับฐานข้อมูล แล้วตัวเลือกที่เหลือสำหรับคุณคืออะไร..ทำให้ว่างเปล่า..

การมีบางอย่างดีกว่าการไม่มีอะไรเลย

จะทำความสะอาดเว็บไซต์ที่ติดไวรัสได้อย่างไร?

1. เปรียบเทียบสถานะปัจจุบันของไฟล์สำรองข้อมูลกับข้อมูลสำรองแบบเก่า : หากคุณมีข้อมูลสำรองแบบเก่าอยู่ด้วย คุณสามารถเปรียบเทียบกับข้อมูลสำรองปัจจุบันและระบุสิ่งที่ได้รับการแก้ไข ลองใช้ Diffchecker เมื่อคุณเปรียบเทียบไฟล์เสร็จแล้ว ให้แทนที่ไฟล์ด้วยไฟล์ที่ไม่ติดไวรัส หากคุณไม่มีข้อมูลสำรองแบบเก่า ไม่ต้องกังวล เพียงแค่อ่านต่อไป

2. ตรวจสอบไฟล์ที่ติดไวรัสที่ตรวจพบโดย Imunify360 (ใน Redserverhost): หากคุณใช้บริการโฮสติ้งจาก Redserverhost คุณจะพบไฟล์ที่ติดไวรัสได้อย่างง่ายดาย เนื่องจาก Redserverhost ได้ติดตั้ง Imunify360 ในทุกบัญชี cPanel เพื่อวัตถุประสงค์ด้านความปลอดภัยพิเศษ Imunify360 นี้ไม่เพียงแต่ตรวจจับไฟล์ที่ติดไวรัส แต่ยังกักกันไฟล์เหล่านั้นและเปลี่ยนชื่อ public_html เป็นชื่ออื่น

ตอนนี้เป็นเวลาสำหรับการตรวจสอบในเชิงลึกมากขึ้น เมื่อคุณอยู่ใน cPanel แล้ว ให้ไปที่ Imunify360 และระบุไฟล์ที่อัปโหลดและแก้ไขล่าสุด และยืนยันวันที่และเวลาของการเปลี่ยนแปลงกับผู้ใช้ที่เปลี่ยนแปลงโดยการติดตามที่อยู่ IP จากบันทึกผู้เยี่ยมชม

ภายใน Imunify360 คุณจะได้รับเวลาที่แน่นอนเมื่อ Imunify360 ตรวจพบไฟล์ และเมื่อคุณได้รับเวลาที่แน่นอนของการอัปโหลดไฟล์แล้ว สิ่งที่คุณสามารถทำได้คือคุณสามารถติดตามที่อยู่ IP ของผู้เยี่ยมชมที่พยายามเข้าถึง cPanel ของคุณ ในช่วงเวลานั้นจากส่วนเมตริก

มีเครื่องมือหลายอย่างภายใต้ส่วนเมตริก เช่น ผู้เยี่ยมชม, Webalizer, Raw Access เป็นต้น ซึ่งสามารถช่วยคุณในการติดตามข้อมูลสรุปโดยละเอียดของผู้เข้าชมพร้อมกับที่อยู่ IP ของพวกเขา และพวกเขาเข้าชมไซต์ของคุณเมื่อใด

เครื่องมือที่มีประโยชน์ที่สุดในบรรดาเครื่องมือนี้คือเครื่องมือ ผู้เยี่ยมชม ซึ่งให้ข้อมูลสรุปโดยละเอียดของผู้เยี่ยมชม เพียงไปที่ส่วน เมตริก ใน cPanel ของคุณและคลิกที่เครื่องมือผู้เยี่ยมชม

เพียงตรวจสอบให้แน่ใจว่าคุณเปิดส่วน ผู้เยี่ยมชม ไว้ในแท็บหนึ่งและหน้า Imunify360 ในอีกแท็บหนึ่งเพื่อให้คุณสามารถตรวจสอบได้โดยไม่ยุ่งยาก

ที่นี่คุณต้องคลิกที่ไอคอนรูปแว่นขยายหน้าชื่อโดเมนของคุณ

ตอนนี้คุณจะเห็นที่อยู่ IP ที่แตกต่างกันพร้อมกับ URL, เวลา และ URL ที่อ้างอิงดังแสดงในภาพด้านล่าง

ที่นี่คุณต้องตรวจสอบไฟล์ทั้งหมดที่เข้าถึงในช่วงเวลานั้น (ครึ่งชั่วโมงก่อนและหลังตรวจพบไฟล์ที่ติดไวรัส) ที่คุณเห็นใน Imunify360

ด้วยวิธีนี้ คุณจะเข้าใจว่าผู้เยี่ยมชมรายใดพยายามเข้าถึงเว็บไซต์ของคุณและไฟล์ใดที่พวกเขาใส่รหัสที่เป็นอันตราย

เมื่อคุณพบไฟล์ที่น่าสงสัยแล้ว ให้เปิดและลองอ่านรหัส คุณจะพบเนื้อหาที่น่าสงสัยอยู่ภายในนั้น ลบออกให้หมด

3. ค้นหาฟังก์ชัน PHP ที่เป็นอันตรายที่พบบ่อยที่สุด เช่น base64: เพื่อค้นหา base64 ใน cPanel ทั้งหมดของคุณ โปรดอ่านบล็อกนี้ >> https://blog.redserverhost.com/how-to-find-base-64-code- ในแผงควบคุมทั้งหมดของคุณ / . เมื่อคุณพบไฟล์ที่มีฟังก์ชัน base64 PHP อยู่ ไฟล์เหล่านั้นอาจน่าสงสัยเพราะแฮกเกอร์ส่วนใหญ่ใช้ฟังก์ชัน base64 php เพื่อไม่ให้ใครสามารถค้นหาโค้ดของตนได้โดยเรียกใช้โค้ด php ใดๆ

4. ลบแอปพลิเคชั่นหรือปลั๊กอินที่ไม่จำเป็นและใช้งานแล้วทั้งหมด: คุณต้องไม่ติดตั้ง ปลั๊กอิน ที่เป็นโมฆะซึ่งให้บริการฟรี ซึ่งออกแบบมาเพื่อก่อให้เกิดอันตรายและรวบรวมข้อมูล ดังนั้น หากคุณเคยติดตั้งปลั๊กอินดังกล่าว ให้ลบออกทันที

5. รักษาความปลอดภัย public_html ของคุณ: การอนุญาตมีความสำคัญมากเมื่อพูดถึงการโฮสต์เว็บไซต์ของคุณ การอนุญาตสามารถอนุญาตให้คอมพิวเตอร์เซิร์ฟเวอร์ของเราสามารถเขียนและแก้ไขไฟล์ของคุณได้ นอกจากนั้น ไฟล์บางไฟล์ยังต้องได้รับการปกป้องจากการเขียนและแก้ไข เพื่อเป็นมาตรการรักษาความปลอดภัย อ่าน บล็อก นี้

หากคุณต้องการรักษาความปลอดภัยและทำให้ไซต์ WordPress ของคุณแข็งแกร่งขึ้น ให้ไปที่ลิงก์ที่ระบุด้านล่าง:

วิธีทำให้ไซต์ WordPress ของคุณปลอดภัยยิ่งขึ้น

วิธีการป้องกันโฟลเดอร์ wp-content ของเว็บไซต์ WordPress ของคุณ?

วิธีการป้องกันไฟล์ wp-config.php ในเว็บไซต์ WordPress ของคุณ?

จะหยุดการเข้าถึงไฟล์ที่ละเอียดอ่อนของไซต์ WordPress ของคุณได้อย่างไร?

คุณต้องมีขั้นตอนใดบ้างเมื่อคุณพบว่าไซต์ WHMCS ของคุณถูกแฮ็ก

สาเหตุที่พบบ่อยที่สุดประการหนึ่งของการแฮ็กคือรหัสผ่านที่ไม่ปลอดภัย ดังนั้นเมื่อคุณพบว่าไซต์ WHMCS ของคุณถูกแฮ็ก ให้ลองเปลี่ยนรหัสผ่านของผู้ดูแลระบบทันที และเห็นได้ชัดว่าแฮ็กเกอร์อาจเปลี่ยนที่อยู่อีเมลที่ใช้ใน WHMCS ด้วย ดังนั้นหากคุณไม่สามารถเปลี่ยนรหัสผ่านจากส่วนหน้าได้ ก็ไม่จำเป็นต้องกังวล คุณยังสามารถเปลี่ยนที่อยู่อีเมลเป็นที่อยู่อีเมลใหม่ผ่าน phpMyAdmin ใน cPanel ได้

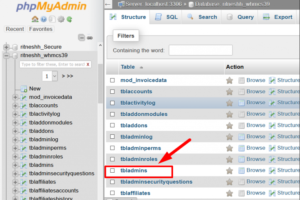

เข้าสู่ระบบ cPanel ของคุณและไปที่ PhpMyAdmin

ไปที่ฐานข้อมูลที่เกี่ยวข้อง WHMCS หากต้องการค้นหาชื่อฐานข้อมูล ให้ไปที่ไดเร็กทอรีการติดตั้ง whmcs ของคุณและค้นหา configuration.php ในไฟล์นี้ คุณจะได้รับ db_username, db_password, db_name เป็นต้น เปิดไฟล์นี้ไว้ในแท็บใหม่และกลับไปที่หน้า phpMyAdmin

เมื่อคุณพบฐานข้อมูลแล้ว ให้คลิกที่ฐานข้อมูลนั้น

ตอนนี้คลิกตาราง ' tbladmins '

ตอนนี้ทำเครื่องหมายที่ช่องและคลิกที่ แก้ไข ตัวเลือก

ในหน้าถัดไปให้เลื่อนลงไปที่ส่วนอีเมลและเปลี่ยนที่อยู่อีเมล

เมื่อคุณเปลี่ยนที่อยู่อีเมลสำเร็จแล้ว เพียงเลื่อนลงไปที่ด้านล่างของหน้า คลิกที่ปุ่ม ไป

ยินดีด้วย! ที่อยู่อีเมลได้รับการปรับปรุงเรียบร้อยแล้ว

ตอนนี้คุณต้องไปที่หน้าเข้าสู่ระบบ WHMCS และคลิกที่ ลืมรหัสผ่าน

ป้อนที่อยู่อีเมลที่คุณเพิ่งอัปเดตใน PhpMyAdmin . ที่นี่

สุดท้ายให้คลิกที่ รีเซ็ตรหัสผ่าน เพื่อรับลิงค์เปลี่ยนรหัสผ่าน

ดังนั้น ด้วยวิธีนี้ คุณจะสามารถฉวยการควบคุมจากแฮ็กเกอร์ได้ แต่คุณไม่สามารถผ่อนคลายได้ในตอนนี้ เพราะเป็นการดีกว่าที่จะเพิ่มมาตรการรักษาความปลอดภัยเพิ่มเติมเพื่อป้องกันการโจมตี

เราสามารถเปลี่ยนการตั้งค่าเริ่มต้นของ WHMCS เพื่อปรับปรุงความปลอดภัยได้ ซึ่งรวมถึง:

1. การเปลี่ยนไดเร็กทอรี admin: เปลี่ยนชื่อไดเร็กทอรี admin จาก 'admin' เป็นไดเร็กทอรีอื่นซึ่งยากต่อการเดา อ่าน บล็อก นี้

2. การจำกัดที่อยู่ IP :

สำหรับการป้องกันที่เพิ่มขึ้น เราสามารถกำหนดขอบเขตการเข้าถึงพื้นที่ผู้ดูแลระบบให้กับเจ้าหน้าที่เท่านั้น ที่อนุญาตให้ที่อยู่ IP ของพนักงานเฉพาะกับพื้นที่ผู้ดูแลระบบ WHMCS ทำได้โดยการสร้างไฟล์ชื่อ .htaccess ภายในไดเร็กทอรีผู้ดูแลระบบ WHMCS ของคุณ โดยมีเนื้อหาดังต่อไปนี้:

คำสั่งปฏิเสธอนุญาต อนุญาตตั้งแต่ 102.34.5.167 อนุญาตตั้งแต่ 198.76.54.132 ปฏิเสธจากทั้งหมด

หากต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับ วิธีรักษาความปลอดภัยและทำให้ไซต์ WHMCS ของคุณแข็งแกร่ง ขึ้น อ่าน บล็อก นี้

หากคุณชอบบล็อกนี้ โปรดติดตามเราบน Facebook และ Twitter

หน้า Facebook - https://facebook.com/redserverhost

หน้าทวิตเตอร์ - https://twitter.com/redserverhost

หากคุณมีคำถามใด ๆ โปรดแจ้งให้เราทราบผ่านทางส่วนความคิดเห็นด้านล่าง