Nosql 攻击:对数据库的威胁

已发表: 2022-12-06Nosql攻击是指一类利用nosql数据库漏洞的攻击。 这些数据库通常用于存储大量数据,因此成为攻击者的诱人目标。 Nosql 攻击可导致敏感信息泄露、数据删除或修改以及服务中断。

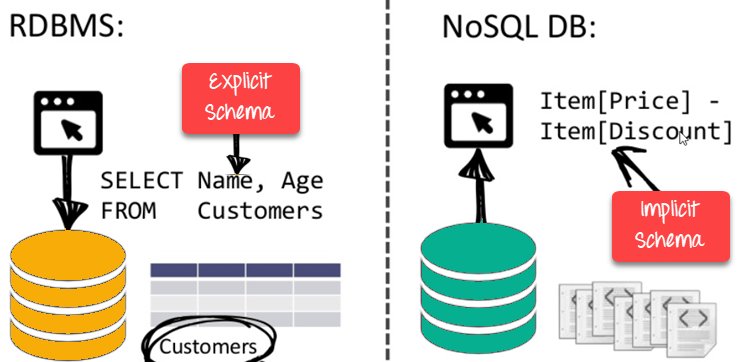

具有更灵活数据格式且不支持结构化查询语言 (SQL) 的数据库系统称为 NoSQL。 攻击者可以未经授权访问数据库中的敏感数据、篡改数据,甚至可以通过注入 NoSQL 文件来破坏底层服务器或数据库。 SQL 数据库的一致性限制在 NoSQL 数据库中通常比在其他类型的数据库中更宽松。 当最终用户最常发送的查询未能传递经过清理的数据时,就会发生 NoSQL 注入。 SQL 注入技术通常不适用于 NoSQL 数据库,因为它们使用相同的查询语言。 因此,黑客可以劫持服务器并利用超出标准注入攻击范围的漏洞。 $where 组件是保留的查询运算符,必须传递给要在 MongoDB 中执行的查询。

如果更改 $where 构造,则可能会出现数据库错误。 攻击者可以使用恶意代码而不是 MongoDB 操作符来利用数据库。 NoSQL 攻击的风险高于SQL 注入。 您应该避免在应用程序代码中使用原始用户输入以避免 NoSQL 注入攻击。 以前版本的 MongoDB 安全性较低,但也容易受到注入攻击。 Imperva Web 应用程序防火墙使用世界一流的流量分析来实时检测应用程序层攻击。

使用非关系数据库,数据可以以非表格格式存储。 NoSQL 不仅仅是一个 SQL 扩展。 文档类型、键值类型、宽列类型和图表是最常见的一些类型。

Nosql 有哪些问题?

使用NoSQL 数据库有一些潜在的问题。 首先,各种 NoSQL 产品之间缺乏标准化。 这使得将数据和应用程序从一个 NoSQL 数据库移植到另一个变得困难。 其次,NoSQL 数据库通常不如关系型数据库成熟,这会导致稳定性和性能问题。 最后,缺少模式会使查询 NoSQL 数据库中的数据变得困难,尤其是在数据复杂或非结构化的情况下。

我们在 NoSQL 数据库方面获得了更多自由。 当 MongoDB 添加两个字段名称相同但类型不同的文档时,它们的添加方式相同。 如果我们没有在 Elasticsearch 中获取索引的模式或映射,我们必须将数据重新索引到它。 误差幅度已减少。 系统的性能取决于数据建模、索引和表示。 不需要与 X 表中的数据已经存在因此尚未在 Y 表中(如果有的话)相关的错误; 我们只需使用 NoSQL 即可。 因为不确定您更改的记录是否已经从应用程序的另一部分可用,所以您的代码应该以更具防御性的方式编写。 如果分析师在分析中受到限制或不加入,他们可能会被劝阻使用 NoSQL。

缺少 ACID 事务可能会使某些应用程序更难使用。 如果要确保正确完成所有更改,则应使用不同的数据库。 如果要确保数据始终一致,则需要使用支持 ACID 事务的更传统的数据库。 NoSQL 数据库因其广泛的数据存储选项而成为绝大多数应用程序的理想选择。 然而,它们确实有一些缺点,在使用它们时必须考虑这些缺点。

数据灵活性、可扩展性、高可用性、高吞吐量

您可以通过坚持数据灵活性来实现高度的数据独立性,从而提高性能。 可以在处理大型数据集的同时牢记性能。 当您使用适当的架构设计时,您还可以实现高可用性和吞吐量。

Nosql 可以免受注入攻击吗?

这个问题没有千篇一律的答案,因为 Nosql 数据库提供的安全级别因具体实施而异。 但是,一般来说,Nosql 数据库被认为比传统的关系数据库更能抵抗注入攻击。 这是因为 Nosql 数据库通常使用“面向文档”的数据模型,该模型不依赖于使用 SQL 查询进行数据访问。 相反,数据是通过应用程序编程接口 (API) 访问的,与基于 SQL 的接口相比,它更不容易受到攻击。

它是一种安全漏洞,与 SQL 注入一样,依赖于不易被利用的缺陷。 攻击者可能能够查看或更改后端数据,而无需通过验证输入来访问后端数据。 使用服务器端脚本来增强数据的 NoSQL 数据库特别容易受到攻击。 为了验证用户数据,开发人员必须识别非预期的数据结构,例如对象和数组,这些结构可用于注入 NoSQL 查询。 通过使用类型化模型,用户可以确信他们的数据将被转换为预期的类型,而无需进行任何注入。 此外,必须考虑授予应用程序的访问权限类型。

Nosql 数据库并不像你想象的那么安全

MongoDB 是一个安全的 NoSQL 数据库,但容易受到 SQL 注入攻击。 如果您使用 MongoDB 等清理库,您将能够保护您的数据库免受这些攻击。 另一方面,NoSQL 数据库缺乏传统数据库的特性,例如SQL 注入保护和 ACID 事务。

Nosql的目的是什么?

NoSQL 数据库行业建立在大数据可以通过其基本架构处理的理念之上。 当 SQL 数据库用于处理网络规模的应用程序时,不需要额外的工程。 可在此处找到实现数据可扩展性的简单途径。

与基于 SQL 的数据库相比,NoSQL 数据库不包含任何基于 SQL 的组件。 可以对不属于关系数据库结构的数据执行查询。 云计算、大数据和在线应用程序的快速增长时期需要开发 NoSQL 数据库作为提高速度和灵活性的手段。 文档数据库、键值数据库、宽列存储和图形数据库是 NoSQL 数据库的四种主要类型。 处理游戏、健身训练应用程序和广告技术中的实时信息需要高水平的处理能力。 基于图形的 NoSQL 数据库通常用于管理节点之间的聚合和链接构建活动。 如果你是产品设计师,选择NoSQL数据库可能不难。 尽管如此,如果您想精通 NoSQL 数据库,您应该熟悉所有这些数据库。 还有许多其他示例,例如 CouchBase、HBase、Redis、Riak、MongoDB、Cassandra、Amazon SimpleDB 和 Lotus Notes。

Hypertable NoSQL 数据库是一个开源数据库,旨在运行大型数据集。 数据类型包括文本、图像和结构化数据,使其适应性强。 MongoDB 是一个功能强大的 NoSQL 数据库,具有大量非常适合大数据应用程序的特性。 对于需要管理范围广泛的数据类型的组织来说,这是一个极好的选择,因为它使用简单并且可以处理范围广泛的数据类型。

Sql攻击代表什么?

SQL 注入,也称为 SQLi 或 SQL,是一种漏洞,其中使用一段 SQL(结构化查询语言)代码制作恶意脚本来操纵数据库并获取有价值的信息。

攻击者可以使用 SQL 注入来获得对 Web 应用程序数据库的未授权访问。 如果执行不当,SQL 注入可能会暴露知识产权、客户数据或私营企业的管理凭据。 网站是最常见的目标,因为它们使用数据库。 当黑客试图将数据注入数据库时,就会发生 SQL 盲注入。 推理 SQLi 可以采用布尔值或时间序列 SQLi 的形式。 通常,带外 SQLi 仅在 Web 服务器太慢而无法处理查询时执行。 如何实时防范SQL注入攻击?

定期安全扫描将在潜在漏洞成为严重威胁之前发现并修复它们。 确保 Web 应用程序安全的一个好方法是使用输入验证、准备好的语句和参数化查询。 较旧的语言和语法存在更大的漏洞风险。 或者,您可以用 MySQL 代替 PDO。

在输入验证方面,保持一致至关重要。 该解决方案不仅有助于防止 SQL 注入攻击,还可以保护用户免受其他类型的漏洞攻击。 花时间彻底审查用户输入有助于确保我们用户信息的安全。

SQL 注入攻击呈上升趋势 — 以下是保护您的业务的方法

SQL注入攻击越来越普遍,企业必须采取措施保护自己。 公司可以通过采取一些简单的预防措施来避免成为此类攻击的受害者。

Nosql 注入预防

Nosql 注入是一种攻击类型,攻击者将恶意代码插入到nosql 查询中以获得对数据的访问或修改数据。 为了防止这种类型的攻击,输入必须在用于查询之前进行验证和转义。

在 Web 应用程序中使用 NoSQL 数据库时可能会遇到此漏洞。 像这样的应用程序安全漏洞使攻击者能够绕过身份验证、提取数据、修改数据,甚至获得对应用程序的完全控制权。 NoSQL 查询通常使用 JSON 构建,并且可以包含用户输入。 如果此输入未经过清理,注入可能会导致这些注入。 使用 $where 运算符的 MongoDB 查询有可能发起严重的 NoSQL 攻击,包括 JavaScript 对象。 因为 $where 运算符被评估为 JavaScript 代码,攻击者可以传递带有任意 JavaScript 的恶意字符串,例如 It always preferred to treat user input as untrusted in order to avoid NoSQL injections 。

可以执行以下哪些实现来防止Nosql注入漏洞利用?

作为NoSQL 注入漏洞的解决方案,用户名和密码字段应该转换为字符串。

防御Sql和Nosql注入攻击的主要方法是什么?

SQL 注入漏洞可以通过在执行数据库查询时获取经过清理的用户输入的访问权限来加以利用,就像 NoSQL 注入攻击一样。 为了抵御 SQL 注入攻击,您可以使用像 MongoDB 这样的清理库。

防止 Nosql 注入

NoSQL 注入是一种将恶意代码插入 NoSQL 数据库的攻击类型。 然后可以使用此代码访问和修改数据,甚至删除数据。 NoSQL 注入可用于绕过身份验证和授权等安全措施。

数据传输改变了命令在计算机系统中的解释方式。 有多种类型的注入可用,例如 XML、HTML、OS 命令和 NoSQL。 在这篇博文中,我们将研究如何识别、测试和防止 Web 应用程序中的 NoSQL 注入。 访问 MongoDB 用户集合时,MongoDB 查询尝试获取大于用户名 admin 的密码。 在这些例子中,我们可以清楚地证明风险。 将在适当的时候涵盖更复杂的案例。 一些 CVE(常见漏洞和暴露)包含 MongoDB 注入。

了解并理解您在其中执行特定测试的数据库至关重要。 例如,MongoDB 生成名称为 _id 作为主字段的主键。 该系统采用 MongoDB 文档中描述的算法。 因此,如果您查看来自 HTTP 请求和响应的数据,就会看到类似这样的示例。 当 MongoDB 有 $where 运算符时,它会自动执行。 查询系统接收包含 JavaScript 表达式或完整 JavaScript 函数的字符串。 通过观察结果,您可以确定您的 Web 应用程序是否容易受到 NoSQL 注入的攻击。 其他方法,例如零信任,也可以帮助防止注入攻击。

Nosql是否存在注入漏洞?

与标准 SQL 数据库相比,NoSQL 数据库的一致性限制更少。 由于一致性检查和关系约束的数量,缩放和性能优势较少。 即使 NoSQL 数据库不使用 SQL 语法,它们也容易受到注入攻击。

为什么 Nosql 数据库正在流行

多种因素正在推动 NoSQL 数据库的增长。 它们通常比传统的关系数据库更快、更灵活。 此外,它们不需要传统的数据库管理工具,从而使它们更加敏捷和响应迅速。

除了易用性之外,Uber 的 NoSQL 数据库还有几个优势。 由于以下原因,此数据库比关系数据库更快。 此外,不需要使用索引,这有利于使用数据提取来查找合适订单的履行团队。 最后,它的维护成本低于传统数据库。

需要快速部署同时保持高质量数据的组织可以从 NoSQL 数据库中受益。

SQL 注入 Nosql 数据库

SQL 注入是一种代码注入技术,用于攻击数据驱动的应用程序,其中将恶意SQL 语句插入到输入字段中以执行(例如将数据库内容转储给攻击者)。 NoSQL 数据库是非关系数据库,通常比它们的关系数据库更具可扩展性和性能。 NoSQL 数据库通常用于必须快速处理大量数据的大数据应用程序。

Mongodb 不能免疫 SQL 注入

尽管 MongoDB 是一个 NoSQL 数据库,但由于 PartiQL 提供的帮助很少,因此容易受到 SQL 注入攻击。 尽管潜力巨大,但不应使用 MongoDB 代替更传统的数据库平台,例如 Oracle 或 SQL Server。 尽管 SQL 注入是最常见的 Web 安全漏洞之一,但它也是最恶作剧的漏洞之一,因此每个使用 Web 应用程序的人都应该认真对待它。