Ataki Nosql: zagrożenie dla Twojej bazy danych

Opublikowany: 2022-12-06Ataki Nosql odnoszą się do klasy ataków wykorzystujących luki w bazach danych Nosql . Te bazy danych są często używane do przechowywania dużych ilości danych i dlatego są atrakcyjnym celem dla atakujących. Ataki Nosql mogą prowadzić do ujawnienia poufnych informacji, usunięcia lub modyfikacji danych oraz zakłócenia usługi.

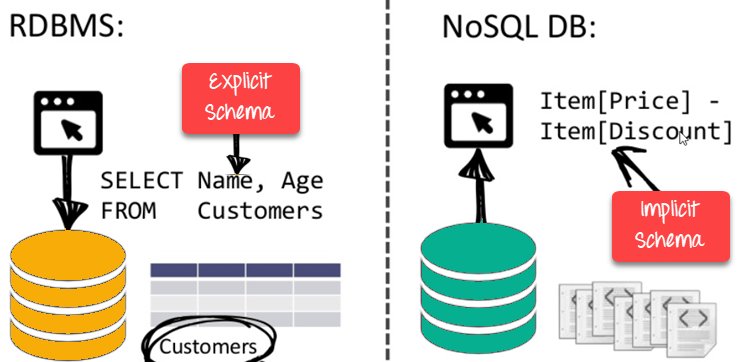

Systemy baz danych z bardziej elastycznymi formatami danych i bez obsługi języka SQL (Structured Query Language) są znane jako NoSQL. Osoba atakująca może uzyskać nieautoryzowany dostęp do poufnych danych w bazie danych, manipulować danymi, a nawet naruszyć bezpieczeństwo bazowego serwera lub bazy danych poprzez wstrzyknięcie plików NoSQL. Ograniczenia spójności baz danych SQL są generalnie bardziej swobodne w bazach danych NoSQL niż w innych typach baz danych. Wstrzyknięcie NoSQL ma miejsce, gdy zapytanie, które jest najczęściej dostarczane przez użytkownika końcowego, nie przekazuje oczyszczonych danych. Techniki wstrzykiwania SQL na ogół nie działają z bazami danych NoSQL, ponieważ używają tego samego języka zapytań. W rezultacie hakerzy mogą przejmować kontrolę nad serwerami i wykorzystywać luki w zabezpieczeniach, które wykraczają poza zakres standardowych ataków polegających na wstrzykiwaniu. Komponent $where jest zastrzeżonym operatorem zapytań, który musi zostać przekazany do zapytań, które mają zostać wykonane w MongoDB.

Błędy bazy danych są możliwe, jeśli konstrukcja $where zostanie zmieniona. Osoba atakująca może użyć złośliwego kodu zamiast operatora MongoDB w celu wykorzystania bazy danych. Ryzyko ataków NoSQL jest większe niż w przypadku iniekcji SQL . Należy unikać używania nieprzetworzonych danych wejściowych użytkownika w kodzie aplikacji, aby uniknąć ataków iniekcji NoSQL. Istniały wcześniejsze wersje MongoDB, które były mniej bezpieczne, ale były również podatne na ataki iniekcyjne. Imperva Web Application Firewalls wykorzystuje światowej klasy analizę ruchu do wykrywania ataków w warstwie aplikacji w czasie rzeczywistym.

Korzystając z nierelacyjnej bazy danych, dane można przechowywać w formacie nietabelarycznym. NoSQL to coś więcej niż tylko rozszerzenie SQL. Typy dokumentów, typy klucz-wartość, typy z szerokimi kolumnami i wykresy to jedne z najbardziej powszechnych.

Jakie są problemy z Nosql?

Korzystanie z bazy danych NoSQL wiąże się z kilkoma potencjalnymi problemami. Po pierwsze, brakuje standaryzacji wśród różnych ofert NoSQL. Może to utrudniać przenoszenie danych i aplikacji z jednej bazy danych NoSQL do innej. Po drugie, bazy danych NoSQL są często mniej dojrzałe niż ich relacyjne odpowiedniki, co może prowadzić do problemów ze stabilnością i wydajnością. Wreszcie brak schematu może utrudniać wykonywanie zapytań dotyczących danych w bazie danych NoSQL, zwłaszcza jeśli dane są złożone lub nieustrukturyzowane.

Dostajemy większą swobodę w zakresie baz danych NoSQL. Kiedy MongoDB dodaje dwa dokumenty o tych samych nazwach pól, ale różnych typach, są one dodawane w ten sam sposób. Jeśli nie otrzymamy schematu lub mapowania dla indeksu w Elasticsearch, musimy ponownie zindeksować do niego dane. Zmniejszono marginesy błędu. Wydajność systemu jest określana przez modelowanie, indeksowanie i reprezentację danych. Nie ma potrzeby popełniania błędów związanych z faktem, że dane w tabeli X są już obecne, a zatem nie ma ich jeszcze w tabeli Y (jeśli w ogóle); po prostu używamy do tego NoSQL. Ponieważ nie ma pewności, że zmieniony rekord jest już dostępny z innej części aplikacji, Twój kod powinien być napisany w sposób bardziej defensywny. Analitycy mogą być zniechęceni do korzystania z NoSQL, jeśli są ograniczeni w swoich analizach lub nie dołączają.

Brak transakcji ACID może utrudniać korzystanie z niektórych aplikacji. Jeśli chcesz mieć pewność, że wszystkie zmiany zostały wprowadzone poprawnie, powinieneś użyć innej bazy danych. Jeśli chcesz mieć pewność, że dane są zawsze spójne, musisz użyć bardziej tradycyjnej bazy danych obsługującej transakcje ACID. Bazy danych NoSQL są idealne dla zdecydowanej większości aplikacji ze względu na szeroki zakres opcji przechowywania danych. Mają jednak pewne wady, które należy wziąć pod uwagę przy ich stosowaniu.

Elastyczność danych, skalowalność, wysoka dostępność, wysoka przepustowość

Można osiągnąć wysoki stopień niezależności danych, stosując się do elastyczności danych, co poprawia wydajność. Można obsługiwać duże zestawy danych, pamiętając o wydajności. Możesz również osiągnąć wysoką dostępność i przepływność, korzystając z odpowiedniego projektu schematu.

Czy Nosql jest bezpieczny przed atakami iniekcyjnymi?

Nie ma jednej uniwersalnej odpowiedzi na to pytanie, ponieważ poziom bezpieczeństwa zapewniany przez bazy danych Nosql różni się w zależności od konkretnej implementacji. Jednak generalnie bazy danych Nosql są uważane za bardziej odporne na ataki typu injection niż tradycyjne relacyjne bazy danych. Wynika to z faktu, że bazy danych Nosql zazwyczaj używają modelu danych „zorientowanego na dokumenty”, który nie opiera się na użyciu zapytań SQL w celu uzyskania dostępu do danych. Zamiast tego dostęp do danych odbywa się za pośrednictwem interfejsu programowania aplikacji (API), który jest mniej podatny na ataki niż interfejs oparty na języku SQL.

Jest to luka w zabezpieczeniach, która podobnie jak SQL Injection opiera się na lukach, które nie są łatwe do wykorzystania. Osoba atakująca może przeglądać lub zmieniać dane zaplecza bez dostępu do danych zaplecza, sprawdzając poprawność danych wejściowych. Baza danych NoSQL, która wykorzystuje skrypty po stronie serwera do ulepszania danych, jest szczególnie narażona na ataki. Aby zweryfikować dane użytkownika, programista musi zidentyfikować niezamierzone struktury danych, takie jak obiekty i tablice, których można użyć do wstrzyknięcia zapytań NoSQL. Korzystając z typowanych modeli, użytkownicy mogą być pewni, że ich dane zostaną przekonwertowane do oczekiwanego typu bez konieczności poddawania się jakimkolwiek iniekcjom. Ponadto należy wziąć pod uwagę rodzaj praw dostępu przyznanych aplikacji.

Bazy danych Nosql nie są tak bezpieczne, jak myślisz

MongoDB to baza danych NoSQL, która jest bezpieczna, ale jest podatna na ataki SQL injection. Jeśli korzystasz z biblioteki oczyszczającej, takiej jak MongoDB, będziesz w stanie chronić swoją bazę danych przed tymi atakami. Z drugiej strony bazy danych NoSQL nie mają cech tradycyjnych baz danych, takich jak ochrona przed wstrzyknięciem SQL i transakcje ACID.

Jaki jest cel Nosql?

Branża baz danych NoSQL została założona na idei, że duże zbiory danych można obsługiwać za pomocą jej podstawowej architektury. Gdy bazy danych SQL są używane do obsługi aplikacji na skalę internetową, nie jest wymagana żadna dodatkowa inżynieria. Prostą ścieżkę do skalowalności danych można znaleźć tutaj.

Baza danych NoSQL, w przeciwieństwie do baz opartych na SQL, nie zawiera żadnych komponentów opartych na SQL. Zapytanie można wykonać na danych, które nie są częścią struktury relacyjnej bazy danych. Ten okres szybkiego wzrostu przetwarzania w chmurze, dużych zbiorów danych i aplikacji internetowych wymaga rozwoju baz danych NoSQL jako sposobu na zwiększenie szybkości i elastyczności. Bazy danych dokumentów, bazy danych klucz-wartość, magazyny z szerokimi kolumnami i bazy danych wykresów to cztery podstawowe typy baz danych NoSQL. Do obsługi informacji w czasie rzeczywistym w grach, aplikacjach do treningu fitness i technologiach reklamowych wymagany jest wysoki poziom mocy obliczeniowej. Bazy danych NoSQL oparte na wykresach są powszechnie używane do zarządzania działaniami agregacji i budowania powiązań między węzłami. Jeśli jesteś projektantem produktu, wybór bazy danych NoSQL może nie być trudny. Niemniej jednak, jeśli chcesz być biegły w bazach danych NoSQL, powinieneś znać je wszystkie. Istnieje wiele innych przykładów, takich jak CouchBase, HBase, Redis, Riak, MongoDB, Cassandra, Amazon SimpleDB i Lotus Notes.

Baza danych Hypertable NoSQL jest bazą danych typu open source przeznaczoną do uruchamiania dużych zestawów danych. Typy danych obejmują tekst, obrazy i dane strukturalne, dzięki czemu można je dostosować. MongoDB to potężna baza danych NoSQL z dużą liczbą funkcji, które idealnie nadają się do zastosowań typu big data. Jest to doskonały wybór dla organizacji, które muszą zarządzać szeroką gamą typów danych, ponieważ jest prosty w użyciu i może obsługiwać szeroki zakres typów danych.

Co oznacza Sql Attack?

Wstrzyknięcie SQL, znane również jako SQLi lub SQL, to rodzaj luki w zabezpieczeniach, w której złośliwy skrypt jest tworzony przy użyciu fragmentu kodu SQL (strukturalnego języka zapytań) w celu manipulowania bazą danych i uzyskiwania cennych informacji.

Wstrzyknięcie SQL może zostać wykorzystane przez atakujących do uzyskania nieautoryzowanego dostępu do bazy danych aplikacji internetowych. Nieprawidłowo wykonane iniekcje SQL mogą ujawnić własność intelektualną, dane klientów lub poświadczenia administracyjne prywatnej firmy. Strony internetowe są najczęstszymi celami, ponieważ korzystają z bazy danych. Ślepa iniekcja SQL ma miejsce, gdy hakerzy próbują wstrzyknąć dane do bazy danych. Inferencjalny SQLi może przybrać postać Boolean lub szeregów czasowych SQLi. Zazwyczaj SQLi poza pasmem jest wykonywane tylko wtedy, gdy serwer WWW jest zbyt wolny, aby obsłużyć zapytanie. Jak zapobiegać atakom typu SQL injection w czasie rzeczywistym?

Regularne skanowanie zabezpieczeń pozwoli wykryć i naprawić potencjalne luki, zanim staną się poważnym zagrożeniem. Dobrym sposobem na zapewnienie bezpieczeństwa aplikacji internetowych jest stosowanie walidacji danych wejściowych, przygotowanych instrukcji i sparametryzowanych zapytań. Istnieje większe ryzyko podatności na starsze języki i składnię. Alternatywnie możesz zastąpić PDO MySQL.

Jeśli chodzi o walidację danych wejściowych, bardzo ważna jest spójność. To rozwiązanie nie tylko pomoże zapobiegać atakom typu SQL injection, ale także ochroni użytkowników przed innymi rodzajami luk w zabezpieczeniach. Poświęcenie czasu na dokładną weryfikację danych wprowadzanych przez użytkowników może pomóc w zapewnieniu bezpieczeństwa informacji naszych użytkowników.

Ataki Sql Injection są coraz częstsze — oto jak chronić swoją firmę

Atak SQL injection stał się bardziej powszechny, a firmy muszą podjąć kroki, aby się chronić. Firmy mogą uniknąć stania się ofiarą tego typu ataku, stosując kilka prostych środków ostrożności.

Zapobieganie iniekcji Nosql

Wstrzyknięcie Nosql to rodzaj ataku, w którym atakujący wstawia złośliwy kod do zapytania nosql w celu uzyskania dostępu do danych lub modyfikacji danych. Aby zapobiec tego typu atakom, dane wejściowe muszą zostać zweryfikowane i zmienione znaczeniem, zanim zostaną użyte w zapytaniu.

Tę lukę można napotkać podczas korzystania z bazy danych NoSQL w aplikacji internetowej. Taka luka w zabezpieczeniach aplikacji umożliwia atakującemu ominięcie uwierzytelniania, wyodrębnienie danych, modyfikację danych, a nawet uzyskanie pełnej kontroli nad aplikacją. Zapytanie NoSQL jest zwykle tworzone przy użyciu formatu JSON i może zawierać dane wprowadzane przez użytkownika. Zastrzyki mogą powodować te zastrzyki, jeśli to wejście nie zostanie oczyszczone. Zapytanie MongoDB używające operatora $where może potencjalnie przeprowadzić poważne ataki NoSQL, w tym na obiekty JavaScript. Ponieważ operator $where jest oceniany jako kod JavaScript, osoba atakująca może przekazać złośliwy ciąg znaków za pomocą dowolnego kodu JavaScript, na przykład Zawsze lepiej jest traktować dane wprowadzane przez użytkownika jako niezaufane, aby uniknąć wstrzyknięć NoSQL .

Które z poniższych wdrożeń można wykonać, aby zapobiec exploitom Nosql Injection?

Aby rozwiązać problem związany z wstrzykiwaniem NoSQL , pola nazwy użytkownika i hasła powinny być rzutowane na łańcuchy.

Jaka jest główna metoda obrony przed atakami Sql i Nosql Injection?

Luki w zabezpieczeniach związane z iniekcją SQL można wykorzystać, uzyskując dostęp do oczyszczonych danych wejściowych użytkownika podczas wykonywania zapytań do bazy danych, tak jak ma to miejsce w przypadku ataków iniekcji NoSQL. Aby bronić się przed atakami polegającymi na wstrzykiwaniu kodu SQL, możesz użyć biblioteki oczyszczającej, takiej jak MongoDB.

Zapobiegaj zastrzykom Nosql

Wstrzyknięcie NoSQL to rodzaj ataku, w którym złośliwy kod jest wstawiany do bazy danych NoSQL. Tego kodu można następnie użyć do uzyskiwania dostępu i modyfikowania danych, a nawet usuwania danych. Wstrzyknięcie NoSQL może służyć do obejścia środków bezpieczeństwa, takich jak uwierzytelnianie i autoryzacja.

Transmisja danych zmienia sposób interpretacji poleceń w systemie komputerowym. Dostępne są różne rodzaje zastrzyków, takie jak XML, HTML, polecenia systemu operacyjnego i NoSQL. W tym poście na blogu przyjrzymy się, jak identyfikować, testować i zapobiegać iniekcji NoSQL w aplikacjach internetowych. Zapytanie MongoDB próbuje uzyskać hasło większe niż nazwa użytkownika admin podczas uzyskiwania dostępu do kolekcji użytkowników MongoDB. Na tych przykładach możemy jasno pokazać ryzyko. Bardziej złożone przypadki zostaną omówione w odpowiednim czasie. Niektóre CVE (typowe luki w zabezpieczeniach i narażenia) zawierają zastrzyki MongoDB.

Znajomość i zrozumienie bazy danych, w której przeprowadzasz określone testy, ma kluczowe znaczenie. Na przykład MongoDB generuje klucze podstawowe z nazwą _id jako polem podstawowym. System ten wykorzystuje algorytm opisany w dokumentacji MongoDB. W rezultacie, jeśli spojrzysz na dane z żądań i odpowiedzi HTTP, zobaczysz przykłady takie jak ten. Gdy MongoDB ma operatora $where, jest on wykonywany automatycznie. System zapytań otrzymuje ciąg zawierający wyrażenie JavaScript lub pełną funkcję JavaScript. Obserwując wyniki, możesz określić, czy Twoja aplikacja internetowa jest podatna na NoSQL Injections. Inne podejścia, takie jak zero zaufania, również mogą pomóc w zapobieganiu atakom polegającym na wstrzykiwaniu.

Czy Nosql jest podatny na wstrzykiwanie?

W przeciwieństwie do standardowych baz danych SQL, bazy danych NoSQL mają mniej ograniczeń dotyczących spójności. Ze względu na liczbę kontroli spójności i ograniczeń relacyjnych istnieje mniej korzyści związanych ze skalowaniem i wydajnością. Nawet jeśli bazy danych NoSQL nie używają składni SQL, są podatne na iniekcję.

Dlaczego bazy danych Nosql przejmują popularność

Na rozwój baz danych NoSQL wpływa wiele czynników. Są na ogół szybsze i bardziej elastyczne niż tradycyjne relacyjne bazy danych. Ponadto nie wymagają tradycyjnych narzędzi do zarządzania bazami danych, dzięki czemu są bardziej elastyczne i responsywne.

Baza danych NoSQL firmy Uber ma kilka zalet oprócz użyteczności. Ta baza danych jest szybsza niż relacyjna baza danych z następujących powodów. Ponadto nie ma potrzeby korzystania z indeksu, co jest korzystne dla zespołu realizacyjnego, który wykorzystuje ekstrakcję danych do znalezienia odpowiedniego zamówienia. Wreszcie, jest tańsza w utrzymaniu niż tradycyjna baza danych.

Organizacje, które wymagają szybkich wdrożeń przy jednoczesnym zachowaniu wysokiej jakości danych, mogą odnieść korzyści z baz danych NoSQL.

Sql Injection Bazy danych Nosql

Wstrzykiwanie SQL to technika wstrzykiwania kodu używana do atakowania aplikacji sterowanych danymi, w której złośliwe instrukcje SQL są wstawiane do pola wejściowego w celu wykonania (np. w celu zrzucenia zawartości bazy danych do atakującego). Bazy danych NoSQL to nierelacyjne bazy danych, które są zazwyczaj bardziej skalowalne i wydajniejsze niż ich relacyjne odpowiedniki. Bazy danych NoSQL są często używane w aplikacjach Big Data, gdzie duże ilości danych muszą być szybko przetwarzane.

Mongodb nie jest odporny na Sql Injection

MongoDB, mimo że jest bazą danych NoSQL, jest podatny na ataki SQL injection, ponieważ PartiQL zapewnia niewielką pomoc. Pomimo swojego ogromnego potencjału, MongoDB nie powinien zastępować bardziej tradycyjnych platform bazodanowych, takich jak Oracle czy SQL Server. Chociaż iniekcja SQL jest jedną z najczęstszych luk w zabezpieczeniach internetowych, jest również jedną z najbardziej złośliwych, dlatego każdy, kto korzysta z aplikacji internetowej, powinien ją traktować poważnie.