Attaques Nosql : une menace pour votre base de données

Publié: 2022-12-06Les attaques Nosql font référence à une classe d'attaques qui exploitent les vulnérabilités des bases de données nosql . Ces bases de données sont souvent utilisées pour stocker de grandes quantités de données et sont donc des cibles attrayantes pour les attaquants. Les attaques Nosql peuvent entraîner la divulgation d'informations sensibles, la suppression ou la modification de données et l'interruption du service.

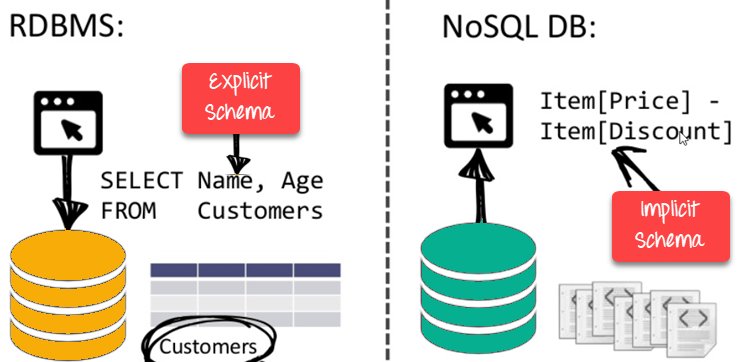

Les systèmes de base de données avec des formats de données plus flexibles et sans prise en charge du langage de requête structuré (SQL) sont connus sous le nom de NoSQL. Un attaquant peut obtenir un accès non autorisé aux données sensibles de la base de données, altérer les données ou même compromettre le serveur ou la base de données sous-jacent en injectant des fichiers NoSQL. Les restrictions de cohérence des bases de données SQL sont généralement plus souples dans les bases de données NoSQL que dans les autres types de bases de données. Une injection NoSQL se produit lorsqu'une requête qui est le plus souvent fournie par un utilisateur final ne parvient pas à transmettre des données nettoyées. Les techniques d'injection SQL , en général, ne fonctionnent pas avec les bases de données NoSQL car elles utilisent le même langage de requête. En conséquence, les pirates peuvent détourner des serveurs et exploiter des vulnérabilités qui vont au-delà de la portée des attaques par injection standard. Le composant $where est un opérateur de requête réservé qui doit être passé aux requêtes à exécuter dans MongoDB.

Des erreurs de base de données sont possibles si la construction $where est modifiée. Un attaquant peut utiliser un code malveillant à la place de l'opérateur MongoDB pour exploiter la base de données. Le risque d'attaques NoSQL est supérieur à celui des injections SQL . Vous devez éviter d'utiliser des entrées utilisateur brutes dans votre code d'application pour éviter les attaques par injection NoSQL. Certaines versions précédentes de MongoDB étaient moins sécurisées, mais elles étaient également vulnérables aux attaques par injection. Les pare-feu d'application Web Imperva utilisent une analyse de trafic de classe mondiale pour détecter les attaques de la couche application en temps réel.

En utilisant une base de données non relationnelle, les données peuvent être stockées dans un format non tabulaire. NoSQL est plus qu'une simple extension SQL. Les types de documents, les types de valeurs-clés, les types de colonnes larges et les graphiques sont parmi les plus courants.

Quels sont les problèmes avec Nosql ?

Il existe quelques problèmes potentiels liés à l'utilisation d'une base de données NoSQL . Premièrement, il y a un manque de standardisation entre les différentes offres NoSQL. Cela peut compliquer le transfert de données et d'applications d'une base de données NoSQL à une autre. Deuxièmement, les bases de données NoSQL sont souvent moins matures que leurs homologues relationnelles, ce qui peut entraîner des problèmes de stabilité et de performances. Enfin, l'absence de schéma peut rendre difficile l'interrogation des données dans une base de données NoSQL, en particulier si les données sont complexes ou non structurées.

Nous avons plus de liberté en termes de bases de données NoSQL. Lorsque MongoDB ajoute deux documents avec les mêmes noms de champs mais des types distincts, ils sont ajoutés de la même manière. Si nous n'obtenons pas de schéma ou de mappage pour un index dans Elasticsearch, nous devons réindexer les données vers celui-ci. Les marges d'erreur ont été réduites. La performance d'un système est déterminée par la modélisation, l'indexation et la représentation des données. Il n'y a pas besoin d'erreurs liées au fait que les données dans la table X sont déjà présentes et donc pas encore dans la table Y (le cas échéant) ; nous utilisons simplement NoSQL pour le faire. Comme il n'est pas certain que l'enregistrement que vous avez modifié soit déjà disponible dans une autre partie de l'application, votre code doit être écrit de manière plus défensive. Les analystes peuvent être découragés d'utiliser NoSQL s'ils sont limités dans leur analyse ou s'ils ne participent pas.

L'absence de transactions ACID peut rendre certaines applications plus difficiles à utiliser. Si vous voulez vous assurer que toutes vos modifications sont effectuées correctement, vous devez utiliser une autre base de données. Si vous voulez vous assurer que les données sont toujours cohérentes, vous devrez utiliser une base de données plus traditionnelle qui prend en charge les transactions ACID. Les bases de données NoSQL sont idéales pour la grande majorité des applications en raison de leur large gamme d'options de stockage de données. Cependant, ils présentent certains inconvénients qui doivent être pris en compte lors de leur utilisation.

Flexibilité des données, évolutivité, haute disponibilité, haut débit

Vous pouvez atteindre un degré élevé d'indépendance des données en adhérant à la flexibilité des données, ce qui améliore les performances. Il est possible de gérer de grands ensembles de données tout en gardant à l'esprit les performances. Vous pouvez également obtenir une disponibilité et un débit élevés lorsque vous utilisez la conception de schéma appropriée.

Nosql est-il à l'abri des attaques par injection ?

Il n'y a pas de réponse unique à cette question, car le niveau de sécurité fourni par les bases de données Nosql varie en fonction de l'implémentation spécifique. Cependant, en général, les bases de données Nosql sont considérées comme plus résistantes aux attaques par injection que les bases de données relationnelles traditionnelles. En effet, les bases de données Nosql utilisent généralement un modèle de données "orienté document", qui ne repose pas sur l'utilisation de requêtes SQL pour l'accès aux données. Au lieu de cela, les données sont accessibles via une interface de programmation d'application (API), qui est moins susceptible d'être attaquée qu'une interface basée sur SQL.

Il s'agit d'une vulnérabilité de sécurité qui, comme SQL Injection, repose sur des failles qui ne sont pas facilement exploitables. Un attaquant peut être en mesure d'afficher ou de modifier les données du backend sans avoir accès aux données du backend en validant l'entrée. Une base de données NoSQL qui utilise des scripts côté serveur pour l'amélioration des données est particulièrement vulnérable aux attaques. Pour valider les données utilisateur, le développeur doit identifier les structures de données non intentionnelles telles que les objets et les tableaux, qui peuvent être utilisées pour injecter des requêtes NoSQL. En utilisant des modèles typés, les utilisateurs peuvent être assurés que leurs données seront converties dans le type attendu sans avoir à subir d'injections. De plus, le type de droits d'accès accordés à une application doit être considéré.

Les bases de données Nosql ne sont pas aussi sécurisées que vous le pensez

MongoDB est une base de données NoSQL sûre, mais vulnérable aux attaques par injection SQL. Si vous utilisez une bibliothèque de nettoyage telle que MongoDB, vous pourrez protéger votre base de données de ces attaques. Les bases de données NoSQL, en revanche, ne disposent pas des fonctionnalités des bases de données traditionnelles telles que la protection contre les injections SQL et les transactions ACID.

Quel est le but de Nosql ?

L' industrie des bases de données NoSQL a été fondée sur l'idée que le Big Data pouvait être géré via son architecture fondamentale. Lorsque des bases de données SQL sont utilisées pour gérer des applications à l'échelle du Web, aucune ingénierie supplémentaire n'est requise. Un chemin simple vers l'évolutivité des données peut être trouvé ici.

Une base de données NoSQL, contrairement aux bases de données basées sur SQL, n'inclut aucun composant basé sur SQL. Une requête peut être effectuée sur des données qui ne font pas partie de la structure de la base de données relationnelle. Cette période de croissance rapide du cloud computing, du big data et des applications en ligne nécessite le développement de bases de données NoSQL comme moyen d'augmenter la vitesse et la flexibilité. Les bases de données de documents, les bases de données clé-valeur, les magasins à colonnes larges et les bases de données de graphes sont les quatre principaux types de bases de données NoSQL. Un niveau élevé de puissance de traitement est nécessaire pour gérer les informations en temps réel dans les jeux, les applications d'entraînement physique et les technologies publicitaires. Les bases de données NoSQL basées sur des graphes sont couramment utilisées pour gérer les activités d'agrégation et de création de liens entre les nœuds. Si vous êtes un concepteur de produit, il n'est peut-être pas difficile de sélectionner une base de données NoSQL. Néanmoins, si vous souhaitez maîtriser les bases de données NoSQL, vous devez les connaître toutes. Il existe de nombreux autres exemples, tels que CouchBase, HBase, Redis, Riak, MongoDB, Cassandra, Amazon SimpleDB et Lotus Notes.

La base de données Hypertable NoSQL est une base de données open source conçue pour exécuter de grands ensembles de données. Les types de données incluent du texte, des images et des données structurées, ce qui les rend adaptables. MongoDB est une puissante base de données NoSQL dotée d'un grand nombre de fonctionnalités idéales pour les applications Big Data. C'est un excellent choix pour les organisations qui doivent gérer un large éventail de types de données, car il est simple à utiliser et peut gérer un large éventail de types de données.

Que signifie Sql Attack ?

Une injection SQL, également connue sous le nom de SQLi ou SQL, est un type de vulnérabilité dans laquelle un script malveillant est conçu à l'aide d'un morceau de code SQL (langage de requête structuré) pour manipuler une base de données et obtenir des informations précieuses.

Une injection SQL peut être utilisée par des attaquants pour obtenir un accès non autorisé à une base de données d'application Web. Si elles sont exécutées de manière incorrecte, les injections SQL peuvent exposer la propriété intellectuelle, les données client ou les informations d'identification administratives d'une entreprise privée. Les sites Web sont les cibles les plus courantes car ils utilisent une base de données. Une injection SQL aveugle se produit lorsque des pirates tentent d'injecter des données dans une base de données. Un SQLi inférentiel peut prendre la forme d'un SQLi booléen ou chronologique. En règle générale, un SQLi hors bande n'est effectué que lorsque le serveur Web est trop lent pour traiter la requête. Comment prévenir les attaques par injection SQL en temps réel ?

Des analyses de sécurité régulières détectent et corrigent les vulnérabilités potentielles avant qu'elles ne deviennent des menaces sérieuses. Un bon moyen de garantir la sécurité des applications Web consiste à utiliser la validation des entrées, les instructions préparées et les requêtes paramétrées. Il existe un plus grand risque de vulnérabilité pour les langages et la syntaxe plus anciens. Alternativement, vous pouvez remplacer MySQL par PDO.

En ce qui concerne la validation des entrées, il est essentiel d'être cohérent. Cette solution aidera non seulement à prévenir les attaques par injection SQL, mais elle protégera également les utilisateurs contre d'autres types de vulnérabilités. Prendre le temps de vérifier minutieusement les entrées des utilisateurs peut aider à assurer la sécurité des informations de nos utilisateurs.

Les attaques par injection Sql sont en hausse - voici comment protéger votre entreprise

L'attaque par injection SQL est devenue plus courante et les entreprises doivent prendre des mesures pour se protéger. Les entreprises peuvent éviter d'être victimes de ce type d'attaque en prenant quelques précautions simples.

Prévention des injections Nosql

L'injection Nosql est un type d'attaque où l'attaquant insère du code malveillant dans une requête nosql afin d'accéder à des données ou de modifier des données. Afin d'empêcher ce type d'attaque, l'entrée doit être validée et échappée avant d'être utilisée dans une requête.

Cette vulnérabilité peut être rencontrée lors de l'utilisation d'une base de données NoSQL dans une application Web. Une faille de sécurité d'application comme celle-ci permet à un attaquant de contourner l'authentification, d'extraire des données, de modifier des données ou même de prendre le contrôle complet de l'application. Une requête NoSQL est généralement construite avec JSON et peut inclure une entrée utilisateur. Des injections peuvent provoquer ces injections si cette entrée n'est pas aseptisée. Une requête MongoDB utilisant l'opérateur $where a le potentiel de lancer de sérieuses attaques NoSQL, y compris des objets JavaScript. Étant donné que l'opérateur $where est évalué comme un code JavaScript, un attaquant pourrait transmettre une chaîne malveillante avec du JavaScript arbitraire, comme Il est toujours préférable de traiter l'entrée utilisateur comme non fiable afin d'éviter les injections NoSQL .

Laquelle des implémentations suivantes peut être effectuée pour empêcher les exploits d'injection Nosql ?

En tant que solution à la vulnérabilité d'injection NoSQL , les champs de nom d'utilisateur et de mot de passe doivent être convertis en chaînes.

Quelle est la principale méthode de défense contre les attaques par injection Sql et Nosql ?

Les vulnérabilités d'injection SQL peuvent être exploitées en accédant à une entrée utilisateur épurée tout en effectuant des requêtes de base de données, comme c'est le cas avec les attaques par injection NoSQL. Pour vous défendre contre les attaques par injections SQL, vous pouvez utiliser une bibliothèque de nettoyage comme MongoDB.

Empêcher les injections Nosql

L'injection NoSQL est un type d'attaque dans lequel un code malveillant est inséré dans une base de données NoSQL. Ce code peut ensuite être utilisé pour accéder et modifier des données, voire supprimer des données. L'injection NoSQL peut être utilisée pour contourner les mesures de sécurité, telles que l'authentification et l'autorisation.

La transmission de données modifie la façon dont les commandes sont interprétées dans un système informatique. Il existe différents types d'injections disponibles, telles que XML, HTML, les commandes du système d'exploitation et NoSQL. Dans cet article de blog, nous verrons comment identifier, tester et empêcher les injections NoSQL dans les applications Web. Une requête MongoDB tente d'obtenir un mot de passe supérieur au nom d'utilisateur admin lors de l'accès à une collection d'utilisateurs MongoDB. Dans ces exemples, nous pouvons clairement démontrer le risque. Les cas plus complexes seront traités en temps voulu. Certaines CVE (vulnérabilités et expositions communes) contiennent des injections MongoDB.

Il est essentiel de connaître et de comprendre la base de données dans laquelle vous effectuez des tests spécifiques. MongoDB, par exemple, génère des clés primaires avec le nom _id comme champ primaire. Ce système utilise un algorithme décrit dans la documentation de MongoDB. Par conséquent, si vous examinez les données des requêtes et des réponses HTTP, vous verrez des exemples comme celui-ci. Lorsque MongoDB a un opérateur $where, il est automatiquement exécuté. Le système de requête reçoit soit une chaîne contenant une expression JavaScript, soit une fonction JavaScript complète. En observant les résultats, vous pouvez déterminer si votre application Web est vulnérable aux injections NoSQL. D'autres approches, telles que la confiance zéro, peuvent également aider à prévenir les attaques par injection.

Nosql est-il vulnérable à l'injection ?

Contrairement aux bases de données SQL standard, les bases de données NoSQL ont moins de restrictions de cohérence. En raison du nombre de vérifications de cohérence et de contraintes relationnelles, il y a moins d'avantages en termes de mise à l'échelle et de performances. Même si les bases de données NoSQL n'utilisent pas la syntaxe SQL, elles sont vulnérables à l'injection.

Pourquoi les bases de données Nosql prennent le dessus

Divers facteurs sont à l'origine de la croissance des bases de données NoSQL. Elles sont généralement plus rapides et plus flexibles que les bases de données relationnelles traditionnelles. De plus, ils ne nécessitent pas d'outils de gestion de base de données traditionnels, ce qui leur permet d'être plus agiles et réactifs.

La base de données NoSQL d'Uber présente plusieurs avantages en plus de sa facilité d'utilisation. Cette base de données est plus rapide qu'une base de données relationnelle pour les raisons suivantes. De plus, il n'est pas nécessaire d'utiliser un index, ce qui est avantageux pour une équipe de traitement des commandes qui utilise l'extraction de données pour trouver la commande appropriée. Enfin, elle est moins coûteuse à maintenir qu'une base de données traditionnelle.

Les organisations qui nécessitent des déploiements rapides tout en maintenant une qualité de données élevée peuvent bénéficier des bases de données NoSQL.

Bases de données Nosql d'injection SQL

L'injection SQL est une technique d'injection de code, utilisée pour attaquer les applications pilotées par les données, dans laquelle des instructions SQL malveillantes sont insérées dans un champ d'entrée pour exécution (par exemple, pour vider le contenu de la base de données à l'attaquant). Les bases de données NoSQL sont des bases de données non relationnelles qui sont généralement plus évolutives et performantes que leurs homologues relationnelles. Les bases de données NoSQL sont souvent utilisées dans les applications Big Data où de gros volumes de données doivent être traités rapidement.

Mongodb n'est pas immunisé contre l'injection SQL

MongoDB, bien qu'il s'agisse d'une base de données NoSQL, est vulnérable aux attaques par injection SQL car PartiQL fournit peu d'assistance. Malgré son énorme potentiel, MongoDB ne doit pas être utilisé à la place de plates-formes de bases de données plus traditionnelles telles qu'Oracle ou SQL Server. Même si l'injection SQL est l'une des failles de sécurité Web les plus courantes, elle est également l'une des plus malveillantes. Elle doit donc être prise au sérieux par tous ceux qui utilisent une application Web.