Warum Sucuri WAF-False-Positive weiterhin Stripe-Webhooks blockierten und der präzise IP-Whitelist-Fix, der dies verhinderte

Veröffentlicht: 2025-11-13Unternehmen, die sich bei Online-Transaktionen auf Stripe verlassen, wissen, wie wichtig eine nahtlose Webhook-Kommunikation ist. Wenn Sucuri, eine beliebte Web Application Firewall (WAF), jedoch fälschlicherweise legitime Stripe-Webhooks als Bedrohungen identifiziert, kann dies zu Zahlungsunterbrechungen, fehlgeschlagenen Transaktionen und unnötigem Mehraufwand für den Kundensupport führen. Wenn Sie mit diesem frustrierenden Szenario zu kämpfen haben, sind Sie nicht allein – und zum Glück gibt es eine präzise Lösung.

TL;DR

Wenn Ihre Stripe-Webhooks aufgrund falsch positiver Ergebnisse von Sucuri WAF blockiert werden, ist das Problem häufig auf unsachgemäßes IP-Whitelisting oder übereifrige WAF-Regeln zurückzuführen. Die Server von Stripe rotieren über verschiedene IPs, die in Ihren WAF-Einstellungen explizit zugelassen werden müssen. Indem Sie Ihre Sucuri-Firewall mit den offiziellen IP-Adressen von Stripe aktualisieren und bestimmte heuristische Regeln deaktivieren, können Sie das Problem sofort beheben und eine reibungslose Webhook-Funktionalität wiederherstellen.

Das Problem verstehen: Sucuri WAF und False Positives

Sucuri bietet einen robusten Schutz gegen DDoS-Angriffe, Website-Hacks und andere bösartige Aktivitäten. Es überprüft eingehende HTTP-Anfragen und blockiert alles, was auch nur im Entferntesten verdächtig erscheint. Dies eignet sich zwar hervorragend zum Blockieren böswilliger Akteure, kann jedoch nach hinten losgehen, wenn legitime Dienste wie Stripe Webhook-Aufrufe senden.

Stripe verwendet Webhooks, um Ihren Server über wichtige Ereignisse zu benachrichtigen – wie erfolgreiche Zahlungen, fehlgeschlagene Transaktionen, Rückerstattungen und Abonnementänderungen. Diese sind für die Automatisierung von Prozessen wie der Aktualisierung von Kundendatensätzen, der Bestandsverwaltung und der Umsatzverfolgung von entscheidender Bedeutung.

Das Problem entsteht, wenn die Regeln von Sucuri – insbesondere heuristische Filter, die versuchen, SQL-Injection oder Code-Injection zu erkennen – die Webhook-Payloads von Stripe fälschlicherweise als bösartig klassifizieren.

Zu den häufigsten Symptomen dieses Problems gehören:

- Das Stripe-Dashboard zeigt wiederholte Fehler bei der Webhook-Zustellung an.

- In den Serverprotokollen sind keine eingehenden POST-Anfragen von Stripe sichtbar.

- Stripe wiederholt Anfragen aufgrund von 403 Forbidden oder Timeout-Fehlern mehrmals.

- E-Mail-Benachrichtigungen von Stripe mit Warnung vor Webhook-Fehlern.

Auch wenn Sucuri Ihre Website schützt, kann es sein, dass es am Ende etwas zu aggressiv agiert und blockiert, was es nicht sollte.

Identifizieren der Grundursache: Durch Stripe ausgelöste Fehlalarme

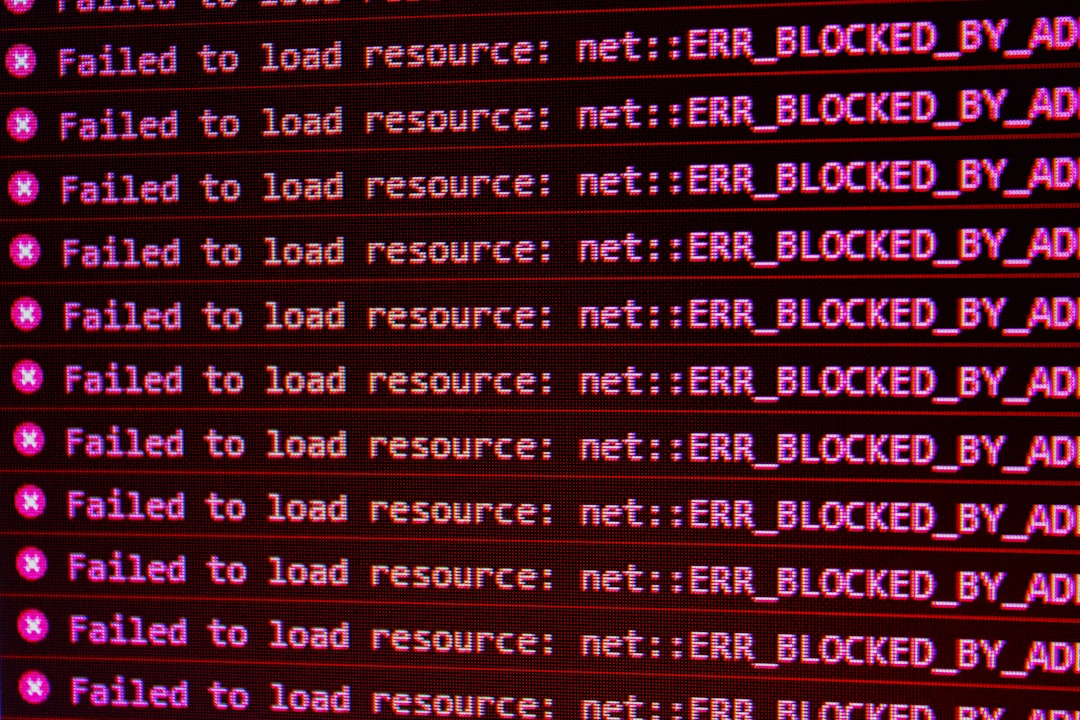

Als wir tiefer in die Serverprotokolle und das Dashboard von Sucuri eintauchten, wurde das Problem klarer. Jeder Stripe-Webhook erhielt eine 403 Forbidden -Antwort oder wurde völlig daran gehindert, den Server zu erreichen. Beim Betrachten der Vorfallprotokolle in Sucuri wurden die folgenden Flags wiederholt ausgelöst:

- Heuristisches SQLi-Muster

- Die Größe des Anforderungstextes hat den Schwellenwert überschritten

- POST-Anfrage wegen fehlerhaftem JSON blockiert(auch wenn das JSON gültig war)

Sucuri verwendet einen sich weiterentwickelnden Erkennungsalgorithmus, und manchmal enthalten die JSON-Nutzlasten von Stripe Zeichen oder Muster (wie Anführungszeichen, Klammern oder bestimmte Schlüsselwörter), die diese heuristischen Engines algorithmisch als verdächtige Aktivität fehlinterpretieren. Dies führt dazu, dass Sucuri die Anfrage markiert und verwirft, sodass sie Ihre Anwendung nie erreichen kann.

Besonders problematisch war dies bei Werbekampagnen, bei denen große Transaktionsvolumina eine Flut von Webhooks auslösten, von denen viele ins Leere gingen.

Die richtige Lösung: Präzises IP-Whitelisting

Während es verlockend ist, die Firewall einfach vorübergehend zu deaktivieren oder die ganze Welt für Webhook-URLs auf die Whitelist zu setzen, ist das ein Sicherheitsalbtraum. Die richtige und sichere Lösung erfordert einige strategische Schritte:

1. Rufen Sie die offiziellen IP-Adressen von Stripe ab

Stripe veröffentlicht eine Liste der IP-Bereiche, aus denen ihre Webhooks stammen. Diese Liste ist in der offiziellen Dokumentation verfügbar und wird regelmäßig aktualisiert.

Zum Zeitpunkt des Schreibens sind hier Beispiel-IPs (HINWEIS: Diese ändern sich, überprüfen Sie immer die offizielle Quelle):

3.18.12.63 3.130.192.231 13.235.14.237 13.235.122.149 18.211.135.69 35.154.171.200 52.15.183.38

2. Melden Sie sich beim Sucuri-Dashboard an

Gehen Sie zu Ihren Sucuri-Firewall-Einstellungen und suchen Sie den Abschnitt „Whitelist“ unter „Zugriffskontrolle“. Hier können Sie manuell die genauen IPs eingeben, die Sie durchlassen möchten, und so alle WAF-Prüfungen umgehen.

3. Fügen Sie alle IPs von Stripe zur Whitelist hinzu

Stellen Sie sicher, dass jeder einzelne von Stripe bereitgestellte IP-Block zur Whitelist hinzugefügt wird. Sucuri führt eine harte Übereinstimmung durch, sodass das Fehlen auch nur einer IP dazu führen kann, dass zufällige Webhook-Ereignisse zeitweise fehlschlagen.

4. Deaktivieren Sie blockierte Aktionen für den Webhook-Endpunkt

Inder URL-Pfadkonfigurationvon Sucuri können Sie Ihren Webhook-Listener-Endpunkt hinzufügen (z. B. /stripe/webhook) und bestimmte WAF-Regeln nur für diesen Pfad deaktivieren. Dadurch wird vermieden, dass die Firewall global ausgeschaltet wird, und gleichzeitig wird sichergestellt, dass Stripe-Anfragen nicht unnötig blockiert werden. Die hilfreichste Einstellung hier ist:

- Deaktivieren Sie die heuristische Filterung für diesen bestimmten Pfad.

- Erlauben Sie größere POST-Body-Größen, wenn Ihre Stripe-Ereignisse metadatenintensive Nutzlasten enthalten.

Dadurch wird sichergestellt, dass der Endpunkt komplexe JSON-Nutzlasten ohne Störungen akzeptiert.

Bonus-Tipp: Nutzen Sie das Signaturgeheimnis von Stripe

Auch nach der Whitelist der Stripe-IPs ist es immer noch sinnvoll, die Authentizität jeder empfangenen Webhook-Anfrage zu überprüfen. Stripe stellt ein Signaturgeheimnis bereit, das es Ihrem Server ermöglicht, Webhook-Nutzlasten kryptografisch zu überprüfen.

Dadurch wird sichergestellt, dass selbst dann, wenn eine andere Quelle die IP-Adressen von Stripe fälscht und Ihre Webhook-URL erreicht (unwahrscheinlich, aber möglich), ihre Anfragen bei der Signaturüberprüfung fehlschlagen. Folgen Sie der Anleitung von Stripe hier, um es zu implementieren.

Die Auswirkung: Was richtiges Whitelisting löste

Nach der Konfiguration aller IP-Adressen von Stripe innerhalb der Sucuri-Firewall und der Optimierung des WAF-Regelverhaltens für den Webhook-Endpunkt verschwand das Problem vollständig. Webhooks wurden sofort bestätigt, der Wiederholungsmechanismus von Stripe war nicht mehr aktiv und es gingen keine Ereignisse verloren.

In Bezug auf Workflow und Benutzererfahrung –

- Kunden sehen keine verspäteten Zahlungsbestätigungen mehr.

- Support-Tickets zu fehlgeschlagenen Abonnements wurden gelöscht.

- Backend-Automatisierungen wie die Erstellung neuer Benutzerkonten funktionierten wieder zuverlässig.

Ein Hinweis zur Automatisierung

Da sich die IP-Liste von Stripe weiterentwickeln kann, ist es eine gute Idee, eine vierteljährliche Kalendererinnerung einzurichten, um nach Updates zu suchen. Leider bietet Sucuri keine API-basierte Whitelist-Automatisierung an, sodass der Prozess weiterhin manuell erfolgt. Wenn Sie eine weitere Runde fehlgeschlagener Webhook-Zustellbarkeit vermeiden möchten, ist es von entscheidender Bedeutung, diesbezüglich proaktiv zu sein.

Letzte Gedanken

Sucuri WAF ist ein leistungsstarkes Tool zum Schutz Ihrer Web-Eigenschaften, aber kein Sicherheitssystem ist narrensicher. Fehlalarme, insbesondere bei legitimen Diensten wie Stripe, können zu echten geschäftlichen Problemen führen. Ausgestattet mit den richtigen IPs und ein wenig Anpassung der WAF-Regeln können Sie Ihre Zahlungsabwicklung rationalisieren und sicher halten.

Denken Sie daran:Sicherheit muss nicht auf Kosten der Funktionalität gehen. Mit einer sorgfältigen Konfiguration können Sie beides im Einklang halten.