لماذا استمرت الإيجابيات الكاذبة لـ Sucuri WAF في حظر خطافات الويب الشريطية وإصلاح القائمة البيضاء الدقيقة لعناوين IP التي أوقفتها

نشرت: 2025-11-13تدرك الشركات التي تعتمد على Stripe في المعاملات عبر الإنترنت أهمية الاتصال السلس عبر الويب. ولكن عندما يبدأ Sucuri، وهو جدار حماية لتطبيقات الويب (WAF) الشهير، في التعرف عن طريق الخطأ على خطافات الويب الشرعية لـ Stripe باعتبارها تهديدات، يمكن أن تكون النتيجة انقطاع الدفع، والمعاملات الفاشلة، وتكاليف دعم العملاء غير الضرورية. إذا كنت تعاني من هذا السيناريو المحبط، فأنت لست وحدك - ولحسن الحظ، هناك حل دقيق.

ليرة تركية؛ د

إذا تم حظر خطافات الويب الخاصة بـ Stripe الخاصة بك بواسطة Sucuri WAF بسبب نتائج إيجابية خاطئة، فغالبًا ما تنشأ المشكلة من القائمة البيضاء غير الصحيحة لعناوين IP أو قواعد WAF المفرطة في الحماس. تدور خوادم Stripe عبر عناوين IP المختلفة التي يجب السماح بها صراحةً في إعدادات WAF الخاصة بك. من خلال تحديث جدار الحماية Sucuri الخاص بك باستخدام عناوين IP الرسمية الخاصة بـ Stripe وتعطيل قواعد إرشادية محددة، يمكنك حل المشكلة على الفور واستعادة وظائف خطاف الويب السلس.

فهم المشكلة: Sucuri WAF والإيجابيات الكاذبة

توفر Sucuri دفاعًا قويًا ضد هجمات DDoS واختراق مواقع الويب والأنشطة الضارة الأخرى. إنه يعمل عن طريق فحص طلبات HTTP الواردة وحظر أي شيء يبدو مريبًا عن بعد. على الرغم من أن هذا يعد أمرًا ممتازًا لحظر الجهات الفاعلة السيئة، إلا أنه يمكن أن يأتي بنتائج عكسية عندما ترسل الخدمات الشرعية مثل Stripe مكالمات عبر الويب.

يستخدم Stripe خطافات الويب لإعلام الخادم الخاص بك بالأحداث المهمة - مثل الدفعات الناجحة والمعاملات الفاشلة والمبالغ المستردة وتغييرات الاشتراك. تعد هذه ضرورية لأتمتة العمليات مثل تحديث سجلات العملاء وإدارة المخزون وتتبع الإيرادات.

تنشأ المشكلة عندما تقوم قواعد Sucuri - وخاصة المرشحات الإرشادية التي تحاول اكتشاف حقن SQL أو حقن التعليمات البرمجية - بتصنيف حمولات خطاف الويب الخاصة بـ Stripe على أنها ضارة.

تشمل الأعراض الشائعة لهذه المشكلة ما يلي:

- تعرض لوحة المعلومات الشريطية حالات الفشل المتكررة في تسليم خطاف الويب.

- لا توجد طلبات POST واردة من Stripe مرئية في سجلات الخادم.

- يقوم Stripe بإعادة محاولة الطلبات عدة مرات بسبب خطأ 403 محظور أو انتهاء المهلة.

- إشعارات البريد الإلكتروني من Stripe تحذر بشأن فشل خطاف الويب.

على الرغم من أن Sucuri تحمي موقعك، فقد ينتهي بها الأمر إلى التصرف بطريقة عدوانية جدًا — حيث تحظر ما لا ينبغي لها فعله.

تحديد السبب الجذري: الإيجابيات الكاذبة الناتجة عن الشريط

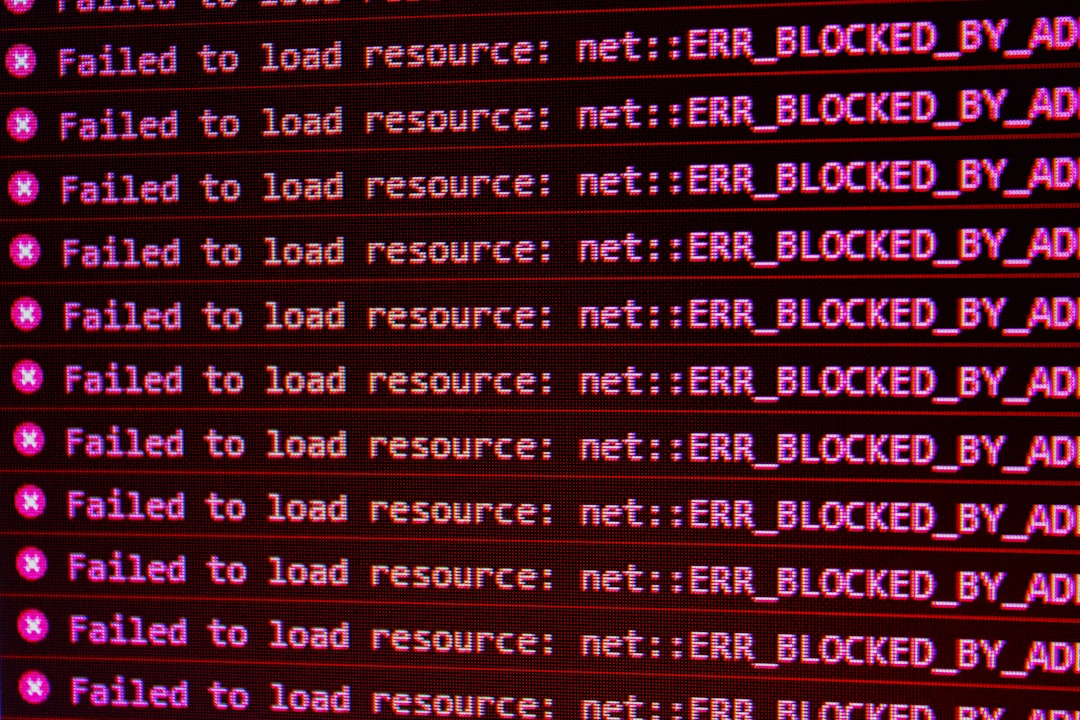

عندما تعمقنا في سجلات الخادم ولوحة معلومات Sucuri، أصبحت المشكلة أكثر وضوحًا. كان كل خطاف ويب خاص بـ Stripe يتلقى استجابة 403 Forbidden ، أو تم حظره تمامًا من الوصول إلى الخادم. عند عرض سجلات الأحداث في سوكوري، تم تشغيل العلامات التالية بشكل متكرر:

- نمط إرشادي SQLi

- تجاوز حجم الجسم المطلوب الحد الأدنى

- تم حظر طلب POST نظرًا لتكوين JSON بشكل غير صحيح(حتى عندما كان JSON صالحًا)

تستخدم Sucuri خوارزمية كشف متطورة، وفي بعض الأحيان تتضمن حمولات JSON الخاصة بـ Stripe أحرفًا أو أنماطًا (مثل علامات الاقتباس أو الأقواس أو كلمات رئيسية معينة) التي تسيء هذه المحركات الإرشادية تفسيرها خوارزميًا على أنها نشاط مشبوه. يؤدي هذا إلى قيام Sucuri بوضع علامة على الطلب وإسقاطه، وعدم السماح له بالوصول إلى تطبيقك مطلقًا.

وكان هذا يمثل مشكلة خاصة خلال الحملات الترويجية، عندما خلقت كميات كبيرة من المعاملات سيلًا من الخطافات عبر الويب - والتي لم يصل الكثير منها إلى أي مكان.

الإصلاح المناسب: القائمة البيضاء الدقيقة لعناوين IP

على الرغم من أنه من المغري تعطيل جدار الحماية مؤقتًا أو إضافة العالم كله إلى القائمة البيضاء لعناوين URL للربط على الويب، إلا أن هذا يمثل كابوسًا أمنيًا. يتضمن الإصلاح الصحيح والآمن بعض الخطوات الإستراتيجية:

1. استرجع عناوين IP الرسمية الخاصة بـ Stripe

ينشر Stripe قائمة بنطاقات IP التي تنشأ منها خطافات الويب الخاصة بهم. هذه القائمة متاحة من وثائقهم الرسمية ويتم تحديثها بانتظام.

حتى وقت كتابة هذا التقرير، فيما يلي أمثلة لعناوين IP (ملاحظة: هذه التغييرات، تحقق دائمًا من المصدر الرسمي):

3.18.12.63 3.130.192.231 13.235.14.237 13.235.122.149 18.211.135.69 35.154.171.200 52.15.183.38

2. قم بتسجيل الدخول إلى لوحة تحكم Sucuri

انتقل إلى إعدادات جدار الحماية Sucuri وحدد موقع قسم القائمة البيضاء ضمن التحكم في الوصول. هنا، يمكنك إدخال عناوين IP المحددة التي تريد السماح لها بالمرور يدويًا، وتجاوز جميع عمليات فحص WAF.

3. أضف جميع عناوين IP الخاصة بـ Stripe إلى القائمة البيضاء

تأكد من إضافة كل كتلة IP مقدمة من Stripe إلى القائمة البيضاء. تقوم Sucuri بمطابقة صعبة، لذا فإن فقدان عنوان IP واحد قد يؤدي إلى فشل أحداث webhook العشوائية بشكل متقطع.

4. تعطيل الإجراءات المحظورة لنقطة نهاية Webhook

فيتكوين مسارات URLالخاصة بـ Sucuri، يمكنك إضافة نقطة نهاية مستمع خطاف الويب (على سبيل المثال، /stripe/webhook) وتعطيل قواعد WAF محددة لهذا المسار فقط. يؤدي هذا إلى تجنب إيقاف تشغيل جدار الحماية عالميًا مع ضمان عدم حظر طلبات Stripe دون داع. الإعداد الأكثر فائدة هنا هو:

- قم بتعطيل التصفية الإرشادية لهذا المسار المحدد.

- اسمح بأحجام نص POST أكبر إذا كانت أحداث Stripe الخاصة بك تتضمن حمولات ثقيلة البيانات الوصفية.

سيضمن ذلك أن تقبل نقطة النهاية حمولات JSON المعقدة دون أي تدخل.

نصيحة إضافية: استخدم سر التوقيع الخاص بـ Stripe

حتى بعد إدراج عناوين IP الخاصة بـ Stripe في القائمة البيضاء، لا يزال من الجيد التحقق من صحة كل طلب خطاف ويب مستلم. يوفر Stripe سر توقيع يسمح لخادمك بالتحقق المشفر من حمولات خطاف الويب.

يساعد هذا على التأكد من أنه حتى إذا قام مصدر آخر بانتحال عناوين IP الخاصة بـ Stripe وضرب عنوان URL الخاص بخطاف الويب الخاص بك (وهو أمر غير محتمل، ولكنه ممكن)، فإن طلباتهم ستفشل في التحقق من التوقيع. اتبع دليل Stripe هنا لتنفيذه.

التأثير: ما الحل الصحيح الذي تم حله في القائمة البيضاء

بعد تكوين جميع عناوين IP الخاصة بـ Stripe داخل جدار الحماية Sucuri وضبط سلوك قاعدة WAF لنقطة نهاية webhook، اختفت المشكلة تمامًا. بدأ التعرف على خطافات الويب على الفور، ولم تعد آلية إعادة المحاولة الخاصة بـ Stripe نشطة، ولم يتم فقدان أي أحداث.

من حيث سير العمل وتجربة المستخدم -

- توقف العملاء عن رؤية تأكيدات الدفع المتأخرة.

- تم إسقاط تذاكر الدعم المتعلقة بالاشتراكات الفاشلة.

- عملت عمليات التشغيل الآلي الخلفية مثل إنشاء حساب مستخدم جديد بشكل موثوق مرة أخرى.

ملاحظة حول الأتمتة

نظرًا لأن قائمة عناوين IP الخاصة بـ Stripe يمكن أن تتطور، فمن الجيد تعيين تذكير تقويم ربع سنوي للتحقق من وجود تحديثات. لسوء الحظ، لا تقدم Sucuri أتمتة القائمة البيضاء المستندة إلى واجهة برمجة التطبيقات، لذا تظل العملية يدوية. يعد التصرف بشكل استباقي بشأن هذا الأمر أمرًا حيويًا إذا كنت تريد تجنب جولة أخرى من إمكانية تسليم خطاف الويب الفاشلة.

الأفكار النهائية

Sucuri WAF هي أداة قوية للحفاظ على أمان خصائص الويب الخاصة بك، ولكن لا يوجد نظام أمان مضمون. يمكن أن تتسبب النتائج الإيجابية الكاذبة، خاصة في الخدمات المشروعة مثل Stripe، في حدوث احتكاك حقيقي في الأعمال. بفضل عناوين IP الصحيحة والقليل من تخصيص قاعدة WAF، يمكنك الحفاظ على عملية معالجة الدفع الخاصة بك مبسطة وآمنة.

تذكر:لا يجب أن يأتي الأمان على حساب الأداء الوظيفي. مع التكوين الدقيق، يمكنك الحفاظ على الانسجام بينهما.