ปลั๊กอิน WordPress ปลอดภัยหรือไม่?

เผยแพร่แล้ว: 2020-04-16ตลอดหลายปีที่ผ่านมา การวิจัยพบว่ามากกว่า 20% ของปลั๊กอิน WordPress ที่ได้รับความนิยมสูงสุด 50 รายการมีความเสี่ยงต่อการโจมตีทางเว็บทั่วไป นอกจากนี้ การวิจัยแบบเจาะจงเป้าหมายเกี่ยวกับปลั๊กอินอีคอมเมิร์ซพบว่า 7 ใน 10 ปลั๊กอินอีคอมเมิร์ซที่ได้รับความนิยมมากที่สุดมีช่องโหว่ น่าเสียดายที่แฮ็กเกอร์มักใช้ประโยชน์จากแอปพลิเคชันที่มีช่องโหว่เหล่านี้เพื่อเข้าถึงข้อมูลที่ละเอียดอ่อน เช่น บันทึกด้านสุขภาพและรายละเอียดทางการเงิน ในกรณีอื่นๆ ช่องโหว่ดังกล่าวทำให้แฮ็กเกอร์สามารถทำลายไซต์หรือเปลี่ยนเส้นทางไปยังไซต์อื่นที่ควบคุมโดยผู้โจมตี

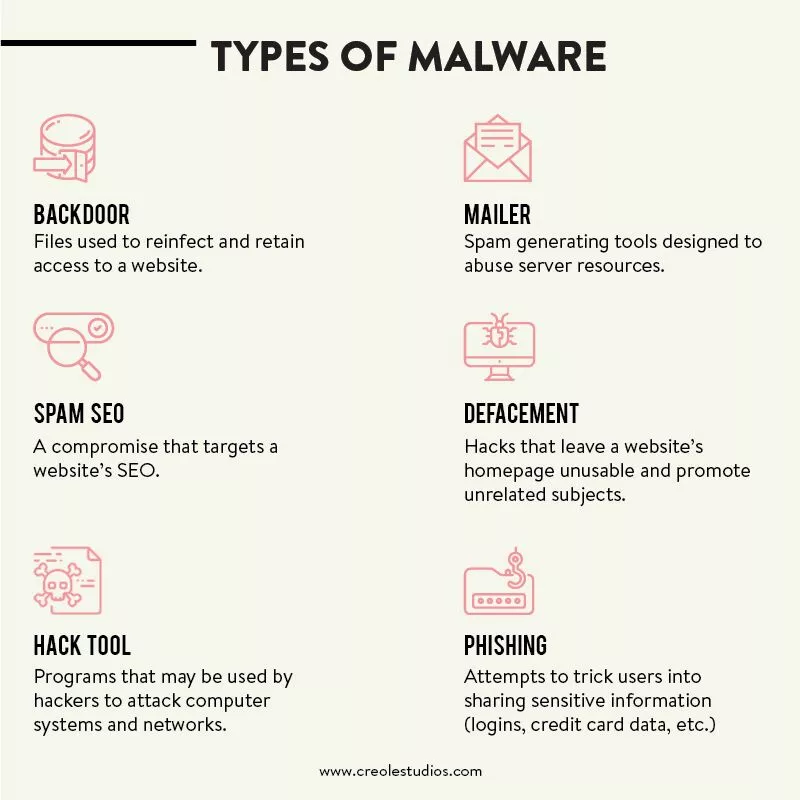

ในกรณีล่าสุด เราพบว่ามีการใช้งานปลั๊กอิน WordPress ที่เป็นอันตราย ไม่เพียงแต่เพื่อรักษาการเข้าถึงบนเซิร์ฟเวอร์ที่ถูกบุกรุก แต่ยังรวมถึงการขุดหาสกุลเงินดิจิทัลด้วย ดังนั้น นี่จึงทำให้เกิดคำถามว่าปลั๊กอิน WordPress มีความปลอดภัยเพียงใด

ในบล็อกนี้ เราจะเน้นที่ปลั๊กอิน WordPress อย่างลึกซึ้งในฐานะแหล่งที่มาของการละเมิดความปลอดภัย

การพัฒนาเว็บแบบปลั๊กอิน

โดยทั่วไป WordPress เป็นระบบจัดการเนื้อหา (CMS) ที่ได้รับความนิยมมากที่สุดในโลก เนื่องจากมีประสิทธิภาพมากกว่า 30% ของเว็บ

ที่กล่าวว่าจุดแข็งหลักของ WordPress อยู่ที่ความสามารถในการปรับแต่งไซต์ผ่านการนำเสนอปลั๊กอินและธีมมากมาย ปลั๊กอินเหล่านี้แตกต่างกันไปตามประเภทและการทำงาน ตั้งแต่การเพิ่มแบบฟอร์มการติดต่อไปยังไซต์ไปจนถึงการเพิ่มประสิทธิภาพบล็อกสำหรับ SEO หรือแม้แต่การเผยแพร่โพสต์ใหม่ไปยัง Facebook โดยอัตโนมัติ

การพัฒนาบุคคลที่สาม

แนวคิดหลักเบื้องหลังการพัฒนาแบบปลั๊กอินคือการนำเสนอคุณลักษณะเพิ่มเติมเพื่อขยายขีดความสามารถหลักของระบบ โดยพื้นฐานแล้ว แกนหลักของแอปพลิเคชันมักจะถูกดูแลโดยชุดของนักพัฒนาระยะยาว ในขณะที่บุคคลที่สามสร้างปลั๊กอินจำนวนหนึ่งรอบแกนหลักของแอปพลิเคชัน

กระบวนการนี้เป็นประโยชน์สำหรับทั้งผู้ให้บริการแอปพลิเคชันและผู้ให้บริการปลั๊กอิน เนื่องจากผู้ให้บริการแอปพลิเคชันสามารถมุ่งเน้นที่ฟังก์ชันหลักมากขึ้น ในขณะที่ผู้ให้บริการปลั๊กอินไม่จำเป็นต้องกังวลเกี่ยวกับโครงสร้างพื้นฐานของปลั๊กอิน ซึ่งมาจากฟังก์ชันหลักของแอปพลิเคชัน โดยทั่วไป WordPress ยังได้รับการสนับสนุนจากชุมชนระดับโลกของนักพัฒนาซอฟต์แวร์และผู้ที่ชื่นชอบการค้าและโอเพ่นซอร์สหลายพันราย

ไม่มีแนวทางการรักษาความปลอดภัย

โดยรวมแล้ว แม้ว่าจะมีมาตรฐานการเข้ารหัสและคำแนะนำอยู่บ้าง แต่ในทางเทคนิคแล้วไม่มีหลักเกณฑ์ด้านความปลอดภัยหรือข้อกำหนดมาตรฐานที่นักพัฒนาปลั๊กอินต้องปฏิบัติตามอย่างเคร่งครัด ซึ่งหมายความว่าช่องโหว่ในปลั๊กอินเดียวสามารถแพร่กระจายไปยังเว็บไซต์หลายล้านแห่ง

และเนื่องจากมีการใช้งาน WordPress อย่างกว้างขวาง จึงเป็นเป้าหมายยอดนิยมสำหรับการโจมตี ดังนั้น โดยพื้นฐานแล้ว แฮ็กเกอร์ที่ใช้ช่องโหว่ของปลั๊กอินสามารถแพร่ระบาดได้หลายพันไซต์ เหตุการณ์ที่บล็อกเกอร์หลายคนได้เห็นแล้ว

น่าเสียดายที่ช่องโหว่ที่เกี่ยวข้องกับปลั๊กอินมักจะเกิดขึ้นอีก ใช้ประโยชน์ได้ และตรวจจับได้ยาก ดังนั้นจึงมีความจำเป็นต้องเข้าใจช่องโหว่ดังกล่าวเพิ่มเติมเพื่อบรรเทาภัยคุกคามด้านความปลอดภัยที่เกี่ยวข้อง มาเจาะลึกกันไหม

WordPress ปลอดภัยจริงหรือ?

ก่อนอื่นเรามาตอบคำถามนี้กันก่อน ส่วนใหญ่ WordPress เป็นระบบนิเวศดิบมีความปลอดภัยมากตราบเท่าที่ปฏิบัติตามแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุดของ WordPress โดยเฉลี่ยแล้ว เว็บไซต์ใหม่ประมาณ 30,000 แห่งถูกแฮ็กทุกวันบนเว็บ แฮกเกอร์เหล่านี้มักจะกำหนดเป้าหมายเว็บไซต์ WordPress เนื่องจากช่องโหว่ของปลั๊กอิน รหัสผ่านที่ไม่รัดกุม และซอฟต์แวร์ที่ล้าสมัย ดังนั้นการได้รับความปลอดภัยที่ดีที่สุดจึงต้องอาศัยความตั้งใจในระดับหนึ่ง ซึ่งหมายความว่าปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของ WordPress ขั้นพื้นฐานสองสามข้อเพื่อลดความเสี่ยงในการโจมตี

อ่านเพิ่มเติม: 11 วิธีที่มีประสิทธิภาพในการขยายขนาดเว็บไซต์ WordPress ของคุณสำหรับการเข้าชมสูง

ช่องโหว่เหล่านี้มาจากไหน?

รายงานล่าสุดโดย wpscan.org เปิดเผยว่า WordPress มีช่องโหว่ด้านความปลอดภัยที่รู้จักเกือบ 4,000 รายการ ช่องโหว่เหล่านี้ส่วนใหญ่เกิดจากปลั๊กอิน และในขณะที่ช่องโหว่ที่เกี่ยวข้องกับปลั๊กอินบางตัวอาจมีผลกระทบร้ายแรง ช่องโหว่จำนวนมากยังคงไม่มีใครสังเกตเห็นมานานหลายปีก่อนที่จะได้รับการแก้ไข ในกรณีส่วนใหญ่ สามารถแก้ไขได้ด้วยการเปลี่ยนแปลงเล็กน้อยและแปลเป็นภาษาท้องถิ่นในซอร์สโค้ด

อย่างไรก็ตาม ก่อนที่เราจะก้าวไปข้างหน้า ให้ถอยออกมาสักก้าว

ปลั๊กอินคืออะไร?

โดยพื้นฐานแล้ว ปลั๊กอินคือส่วนขยายซอฟต์แวร์ที่เสริมแอปพลิเคชันด้วยฟังก์ชันและลักษณะการทำงานที่ปรับแต่งเองใหม่ โดยเฉพาะอย่างยิ่ง WordPress มีปลั๊กอินนับพัน (มากกว่า 52,000) ซึ่งใช้ในการสร้างแอปพลิเคชันเว็บที่กำหนดเองหลายพันรายการ

เนื่องจากเว็บแอปพลิเคชันแบบปลั๊กอินกลายเป็นกระแสหลักมากขึ้น นักพัฒนาจำนวนมากขึ้นจึงหันความสนใจไปที่การสำรวจศักยภาพของตนเองในการปรับโฉมเว็บแอปพลิเคชันโดยการเขียน กำหนดค่า และขยายปลั๊กอินต่างๆ ด้วยฟังก์ชันการทำงานที่ล้ำสมัย

ผลกระทบของการพัฒนาปลั๊กอิน

ดังที่กล่าวไปแล้ว ความสามารถในการใช้ประโยชน์จากปลั๊กอินเพื่อขยายระบบเว็บด้วยฟังก์ชันเพิ่มเติมและกำหนดเองมีทั้งผลกระทบเชิงบวกและเชิงลบสำหรับนักพัฒนา ประการแรก ในแง่บวก โดยปกติแล้วจะมีตัวเลือกการปรับแต่งหลายแบบให้เลือก ทำให้นักพัฒนาสามารถสร้างเว็บแอปพลิเคชันที่ปรับแต่งตามความต้องการของผู้ใช้ได้อย่างรวดเร็วและง่ายดาย จึงอำนวยความสะดวกในการสร้างต้นแบบและพัฒนาอย่างรวดเร็ว

อย่างไรก็ตาม ในทางลบ เว็บแอปพลิเคชันอาจเป็นองค์ประกอบที่ซับซ้อนของปลั๊กอินหลายตัวจากแหล่งต่างๆ ซึ่งท้ายที่สุดทำให้เกิดความกังวลเกี่ยวกับความปลอดภัยของปลั๊กอิน ตัวอย่างเช่น TimThumb ปลั๊กอินที่ใช้โดยแอพพลิเคชั่นบน WordPress หลายล้านตัว ถูกรายงานว่าเปิดให้โจมตีโดยผู้โจมตีสามารถเรียกใช้โค้ดจากระยะไกลโดยเจตนา

ตามความเป็นจริง ประมาณ 15% ของช่องโหว่ในระบบเว็บสามารถถือได้ว่ามีความสำคัญตามฐานข้อมูลช่องโหว่แห่งชาติ (NVD) ของสหรัฐอเมริกา โดยเกือบ 35% เป็นช่องโหว่ที่หาประโยชน์ได้ง่าย

อะไรคือผลที่ตามมาของปลั๊กอินที่ถูกบุกรุก?

นอกจากผู้ใช้จะสูญเสียข้อมูลทางการเงินหรือแม้แต่ประวัติสุขภาพของพวกเขาถูกบุกรุกแล้ว ยิ่งมีช่องโหว่ที่ร้ายแรงมากเท่าใด ผลกระทบทางการเงินก็จะยิ่งมีมากขึ้นในบริษัทซอฟต์แวร์ นอกจากนี้ สิ่งนี้จะยิ่งเลวร้ายลงหากนักพัฒนาไม่เผยแพร่เส้นทางที่ทำงานได้ในขณะที่มีการเปิดเผยข้อมูล ดังนั้น ผู้จำหน่ายปลั๊กอินมักจะพยายามสร้างแอปพลิเคชันที่ปลอดภัยยิ่งขึ้น

ตอนนี้ เรามาตรวจสอบช่องโหว่ด้านความปลอดภัยที่มักพบในปลั๊กอินเพื่อทำความเข้าใจผลที่ตามมาและความหมายในวงกว้างมากขึ้น

ช่องโหว่ด้านความปลอดภัย

ตามที่เราได้รวบรวม ช่องโหว่เปิดโอกาสสำหรับการใช้ระบบซอฟต์แวร์ในทางที่ผิด ในท้ายที่สุด เนื่องจาก WordPress อนุญาตให้นักพัฒนาหลายล้านคนทั่วโลกสร้างปลั๊กอินของตนเองได้ จึงไม่ใช่เรื่องจริงที่จะไม่คาดหวังว่าจะมีการประนีประนอมในปลั๊กอินในระดับหนึ่ง

ผลที่ได้คือ ความปลอดภัยสามารถถูกละเมิดได้จากการโต้ตอบของปลั๊กอินที่ไม่คาดคิดกับระบบหลัก ซึ่งนำไปสู่ช่องโหว่ที่อาจถูกโจมตีโดยผู้โจมตี นี่หมายความว่าความปลอดภัยของระบบเว็บขึ้นอยู่กับการรักษาทั้งระบบหลักและช่องโหว่ของปลั๊กอินในการตรวจสอบ

WordPress ความซับซ้อน

เนื่องจากความซับซ้อนของ WordPress บางครั้งจึงมักถูกรบกวนด้วยช่องโหว่ ตัวอย่างเช่น WordPress มีโครงสร้างพื้นฐานที่ใช้งานง่ายซึ่งปลั๊กอินสามารถสนับสนุนคุณสมบัติใหม่โดยการปรับเปลี่ยนสถานะส่วนกลางที่ใช้ร่วมกันหรือเรียกใช้ฟังก์ชันที่จุดเฉพาะในการดำเนินการหลักของระบบ ดังนั้น ช่องโหว่ของปลั๊กอินสามารถเกิดขึ้นได้เมื่อปลั๊กอินส่งข้อมูลอินพุตที่เป็นอันตรายไปยังส่วนประกอบหลักโดยไม่มีการฆ่าเชื้อที่เหมาะสมหรือการตรวจสอบอินพุต

ตัวอย่างของช่องโหว่ของปลั๊กอิน

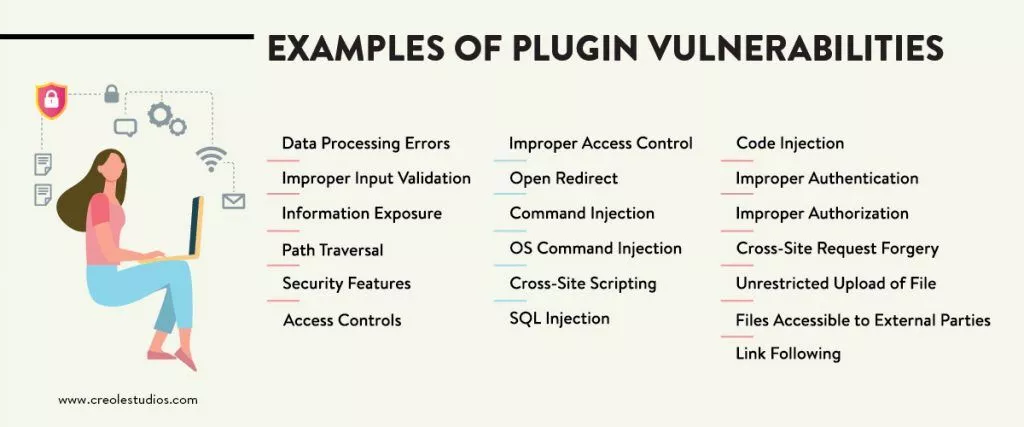

ท้ายที่สุด ช่องโหว่ของปลั๊กอินที่พบบ่อยที่สุดคือ Cross-site Scripting, SQL Injection และ Cross-site Request Forgery โดยรวมแล้ว ประเภทช่องโหว่ที่อันตรายที่สุดซึ่งผู้โจมตีสามารถโจมตีได้ง่ายคือ SQL Injection อย่างไรก็ตาม ช่องโหว่อื่นๆ แหล่งที่มาของการละเมิดและการประนีประนอมยังคงมีอยู่ กล่าวคือ:

- ข้อผิดพลาดในการประมวลผลข้อมูล

- การตรวจสอบอินพุตที่ไม่เหมาะสม

- การเปิดเผยข้อมูล

- การข้ามเส้นทาง

- คุณสมบัติด้านความปลอดภัย

- การควบคุมการเข้าถึง

- การควบคุมการเข้าถึงที่ไม่เหมาะสม

- การอนุญาตที่ไม่เหมาะสม

- การตรวจสอบที่ไม่เหมาะสม

- การปลอมแปลงคำขอข้ามไซต์

- ไม่จำกัดการอัพโหลดไฟล์

- ไฟล์ที่บุคคลภายนอกเข้าถึงได้

- ลิงค์ติดตาม

- เปิดเปลี่ยนเส้นทาง

- คำสั่งฉีด

- การฉีดคำสั่งระบบปฏิบัติการ

- การเขียนสคริปต์ข้ามไซต์

- การฉีด SQL

- โค้ดฉีด

สำหรับบริบทเพิ่มเติม มาสำรวจการโจมตีและช่องโหว่ที่พบบ่อยที่สุด

- · การ ฉีด SQL: การฉีด SQL มักจะเกิดขึ้นเมื่อผู้โจมตีเข้าถึงฐานข้อมูล WordPress ของผู้ใช้และข้อมูลเว็บไซต์ทั้งหมดของพวกเขา การฉีด SQL ยังสามารถใช้เพื่อแทรกข้อมูลใหม่ลงในฐานข้อมูล รวมถึงลิงก์ไปยังเว็บไซต์ที่เป็นอันตรายหรือสแปม

การฉีด SQL ช่วยให้สามารถดำเนินการคำสั่งบนเซิร์ฟเวอร์ส่วนหลังได้ เช่น การดึงข้อมูลที่สำคัญ ในสภาพแวดล้อมที่โฮสต์ การโจมตี SQL Injection ยังสามารถใช้เป็นก้าวสำคัญในการโจมตีไซต์ที่ไม่มีช่องโหว่

- · Cross-Site Scripting: การโจมตีนี้อนุญาตให้รันสคริปต์บนไคลเอนต์เพื่อเลี่ยงผ่านการควบคุมการเข้าถึง โดยทั่วไปจะกำหนดเป้าหมายผู้เยี่ยมชมไซต์ทั้งหมด ในสภาพแวดล้อมที่โฮสต์ การโจมตีดังกล่าวสามารถใช้เพื่อขโมยคุกกี้เซสชันของผู้ดูแลไซต์ ทำให้ผู้โจมตีสามารถปลอมเป็นผู้ดูแลระบบได้

- · การปลอมแปลงคำขอข้ามไซต์: ช่องโหว่นี้ทำให้แฮกเกอร์ทำธุรกรรมระดับแอปพลิเคชันในนามของเหยื่อได้ ในสภาพแวดล้อมที่โฮสต์ ผู้โจมตีสามารถเข้าสู่ระบบไซต์ในนามของผู้ดูแลระบบและดำเนินกิจกรรมที่เป็นอันตราย เช่น การเปลี่ยนเส้นทางผู้ใช้หรือทำธุรกรรมของผู้ดูแลระบบ

โดยทั่วไปในปลั๊กอิน WordPress ช่องโหว่ของสคริปต์ข้ามไซต์ทำงานในลักษณะนี้ ผู้โจมตีพบวิธีที่จะทำให้เหยื่อโหลดหน้าเว็บที่มีสคริปต์ JavaScript ที่ไม่ปลอดภัย

ช่องโหว่ส่วนใหญ่ปรากฏที่ใด

การศึกษาทางเทคนิคพบว่าช่องโหว่ส่วนใหญ่ (ประมาณ 92%) ปรากฏในโค้ดปลั๊กอิน นอกจากนี้ ตามผลลัพธ์ ช่องโหว่เช่น Cross-site Scripting และ Cross-site Request Forgery นั้นพบได้บ่อยในโค้ดปลั๊กอิน ในขณะที่ช่องโหว่อื่นๆ นั้นพบได้บ่อยในโค้ดหลัก จากการศึกษาพบว่าคุณภาพของปลั๊กอินมีความหลากหลายและไม่มีความสัมพันธ์กันระหว่างการให้คะแนนของปลั๊กอินและจำนวนช่องโหว่ที่พบในปลั๊กอิน

กระบวนการเขียนโค้ด PHP

กระบวนการเขียนโค้ดอาจเป็นจุดกำเนิดของช่องโหว่หรือการประนีประนอมใดๆ โดยทั่วไป PHP เป็นที่รู้จักกันดีในการสนับสนุนการรันโค้ดโดยพลการบนฝั่งเซิร์ฟเวอร์โดยไม่ต้องเรียกใช้ระบบปฏิบัติการโฮสต์โดยตรง ที่กล่าวว่าเมื่อใดก็ตามที่นักพัฒนาละเลยในระหว่างกระบวนการเขียนโค้ด จะเพิ่มความเป็นไปได้ของการแนะนำช่องโหว่ของ Cross-site Scripting ในโค้ดปลั๊กอิน

ในทางกลับกัน เกี่ยวกับ SQL Injection นั้นเป็นช่องโหว่ทั่วไป เนื่องจากสามารถตรวจพบและใช้ประโยชน์ได้ง่าย น่าแปลกที่แม้แต่เว็บไซต์ที่มีฐานผู้ใช้ขนาดเล็กก็มีแนวโน้มที่จะถูกโจมตีด้วย SQL Injection

การเปิดรับช่องโหว่บางส่วนเกิดจากนักพัฒนาซอฟต์แวร์ที่ใช้ทรัพยากรที่ไม่ปลอดภัย ในทำนองเดียวกัน การตรวจสอบอินพุตที่เหมาะสมยังคงเป็นความท้าทายที่สำคัญสำหรับนักพัฒนาปลั๊กอิน เนื่องจากปลั๊กอินที่พัฒนาขึ้นล่าสุดจำนวนมากถูกสร้างขึ้นโดยนักพัฒนาที่ไม่ชำนาญ

ช่องโหว่ที่เกิดจากปลั๊กอิน WordPress มีความสำคัญหรือไม่?

ทุกสิ่งพิจารณา; ช่องโหว่อาจส่งผลเสียต่อระบบเว็บได้หลายวิธี ตัวอย่างเช่น การใช้ประโยชน์จากช่องโหว่ที่ประสบความสำเร็จอาจนำไปสู่การสูญเสียความลับโดยสมบูรณ์ แม้ว่าจะไม่สูญเสียความพร้อมก็ตาม

ดังที่ได้กล่าวไปแล้วว่า SQL Injection ดูเหมือนจะเป็นประเภทช่องโหว่ที่อันตรายที่สุด แม้ว่าจะส่งผลเพียงบางส่วนต่อความสมบูรณ์ ความพร้อมใช้งาน และการรักษาความลับของระบบ อย่างไรก็ตาม ช่องโหว่ดังกล่าวมีโอกาสที่จะทำให้ผู้โจมตีสามารถเข้าถึงไฟล์หรือข้อมูลได้อย่างไม่จำกัด

ดังนั้น โดยไม่ได้ตั้งใจ ช่องโหว่ส่วนใหญ่มีโอกาสที่จะนำไปสู่การละเมิดข้อมูล ในขณะที่ช่องโหว่บางประการไม่จำเป็นต้องทำให้เว็บแอปพลิเคชันมีความเสี่ยงด้านความปลอดภัยที่ร้ายแรง สิ่งสำคัญคือต้องหลีกเลี่ยงการเสี่ยงด้วยอัตราต่อรองดังกล่าว

ช่องโหว่สามารถอยู่รอดได้ในโค้ดของปลั๊กอิน WordPress นานแค่ไหน?

โดยปกติ ช่องโหว่ในโค้ดมักจะส่งผ่านสถานะที่แตกต่างกัน แปรผันจากการแนะนำ ผ่านการเปิดเผย จนกระทั่งมีการเปิดตัวโปรแกรมแก้ไขเพื่อแก้ไขภัยคุกคามด้านความปลอดภัย

โดยปกติ ช่องโหว่จะถูกเปิดเผยเมื่อผู้ค้นพบเปิดเผยรายละเอียดของภัยคุกคามด้านความปลอดภัยต่อผู้ชมในวงกว้าง ในที่สุด ช่องโหว่จะได้รับการแก้ไขเมื่อนักพัฒนาปล่อยโปรแกรมแก้ไขที่แก้ไขภัยคุกคามความปลอดภัยพื้นฐาน อย่างไรก็ตาม บางครั้งช่องโหว่ยังคงไม่มีใครสังเกตเห็นในเว็บแอปพลิเคชันเป็นเวลาหลายปีก่อนที่จะมีการระบุและแก้ไข

การบรรเทาผลกระทบที่เป็นไปได้และวิธีการตรวจจับ

การป้องกันดีกว่าการรักษาอย่างที่คนส่วนใหญ่พูด ดังนั้น หากนักพัฒนาปลั๊กอินสามารถเข้าใจ ตรวจจับ และกำจัด Cross-site Scripting, SQL Injection และ Cross-site Request Forgery ได้อย่างเต็มที่ เป็นไปได้ว่าเราจะมีปลั๊กอินที่มีช่องโหว่น้อยกว่า 75%

อย่างไรก็ตาม เป็นที่น่าสังเกตว่าช่องโหว่ทั้งสามนี้ไม่ใช่ช่องโหว่เดียวที่ผู้โจมตีสามารถใช้ประโยชน์ได้ แต่เป็นช่องโหว่ที่พบบ่อยที่สุด

ดังนั้น แม้ว่ากลยุทธ์การบรรเทาผลกระทบที่เสนอเหล่านี้ไม่ได้รับประกันว่าปลั๊กอินที่กำหนดจะมีความปลอดภัยอย่างสมบูรณ์ อย่างไรก็ตาม กลยุทธ์เหล่านี้ได้กำหนดหลักการที่ดีสำหรับการป้องกันช่องโหว่ ตัวอย่างเช่น:

- ทำความเข้าใจวิธีการใช้ข้อมูลและการเข้ารหัสที่ส่วนหลักของ WordPress คาดหวัง ในกรณีนี้ นักพัฒนาซอฟต์แวร์ควรถือว่าอินพุตทั้งหมดเป็นอันตราย และปฏิเสธอินพุตใดๆ ที่ไม่สอดคล้องกับรูปแบบการเข้ารหัสที่จำเป็นอย่างเคร่งครัด หรือแปลงเป็นอินพุตที่ถูกต้อง

- เพื่อป้องกันฐานข้อมูลจากการฉีด SQL นักพัฒนาควรใช้คำสั่ง SQL แบบกำหนดพารามิเตอร์โดยแยกโค้ดออกจากการจัดการข้อมูล ตรวจสอบส่วนหัวเสมอเพื่อตรวจสอบว่าคำขอมาจากต้นทางเดียวกันหรือไม่ นอกจากนี้ อาจมีประโยชน์ในการหลีกเลี่ยงการเปิดเผยข้อมูลแก่ผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์

- แนวปฏิบัติที่ดีคือการหลีกเลี่ยงเมธอด GET สำหรับคำขอใดๆ ที่ก่อให้เกิดการเปลี่ยนแปลงสถานะ

การตรวจจับช่องโหว่

ขออภัย ไม่มีวิธีการที่สอดคล้องกันในการตรวจจับจุดอ่อนของโค้ดที่พบบ่อยที่สุดที่มีความแม่นยำและความครอบคลุม 100% น่าเสียดาย แม้แต่เทคนิคสมัยใหม่ที่ใช้การวิเคราะห์โฟลว์ข้อมูลเพื่อตรวจหา Cross-site Scripting บางครั้งก็ให้ผลบวกที่ผิดพลาด

ในทางตรงกันข้าม วิธีการวิเคราะห์ด้วยตนเอง เช่น การตรวจทานโค้ด มีแนวโน้มที่จะมีประสิทธิภาพมากกว่าวิธีอัตโนมัติทั้งหมด โดยเฉพาะอย่างยิ่งสำหรับช่องโหว่ที่เกี่ยวข้องกับการออกแบบ ตัวอย่างเช่น Cross-site Request Forgery ตรวจจับได้ยากเป็นพิเศษโดยใช้วิธีการอัตโนมัติ เนื่องจากแต่ละแอปพลิเคชันมีนโยบายและลักษณะการรักษาความปลอดภัยของตนเองในการระบุว่าคำขอใดต้องการความมั่นใจอย่างยิ่งว่าผู้ใช้ตั้งใจที่จะส่งคำขอ

อย่างไรก็ตาม ในทางกลับกัน การวิเคราะห์ด้วยตนเองอาจมีประโยชน์สำหรับการค้นหา SQL Injection แม้ว่าอาจไม่ได้ครอบคลุมโค้ดที่ต้องการภายในเวลาจำกัด สิ่งนี้อาจกลายเป็นเรื่องยากสำหรับจุดอ่อนที่ต้องพิจารณาสำหรับปัจจัยการผลิตทั้งหมด เนื่องจากพื้นผิวการโจมตีอาจมีขนาดใหญ่เกินไป

ด้วยเหตุนี้ บางองค์กรจึงเน้นย้ำถึงความสำคัญของแนวทางที่สมดุล ซึ่งรวมถึงการตรวจสอบโดยเจ้าหน้าที่และการวิเคราะห์อัตโนมัติที่ครอบคลุมทุกขั้นตอนของกระบวนการพัฒนาระบบเว็บ

แนวทางปฏิบัติที่ดีที่สุดในการปกป้องแอปพลิเคชัน WordPress ของคุณ

- ดาวน์โหลดปลั๊กอินจากแหล่งที่เชื่อถือได้เท่านั้น เช่น WordPress.org เนื่องจากทุกคนสามารถพัฒนาปลั๊กอิน WordPress ได้ แฮกเกอร์จึงใช้ช่องโหว่นี้อย่างฉาวโฉ่เพื่อซ่อนปลั๊กอินที่เป็นอันตรายของตนเอง ตลาดกลางที่มีชื่อเสียงอาจไม่รับประกันการเข้าถึงปลั๊กอินที่ไม่เป็นอันตรายอย่างเต็มที่ แต่ขอแนะนำเป็นแนวทางปฏิบัติในการบรรเทาผลกระทบ

- ตรวจสอบให้แน่ใจเสมอว่าปลั๊กอินทั้งหมดของคุณเป็นปัจจุบัน: ผู้ใช้ WordPress มักจะได้รับอีเมลแจ้งเตือนซึ่งมักจะละเลย ตรวจสอบให้แน่ใจว่าได้ตั้งค่าปลั๊กอินของคุณให้อัปเดตโดยอัตโนมัติ หรืออย่างน้อยก็อัปเกรดด้วยตนเอง

- ตรวจสอบความปลอดภัยของปลั๊กอินโดยการสแกนหาปัญหาด้านความปลอดภัย: ปลั๊กอินส่วนใหญ่เป็นโอเพ่นซอร์ส ซึ่งหมายความว่าซอร์สโค้ดพร้อมใช้งาน ดังนั้น อย่าลืมใช้เครื่องมือวิเคราะห์ซอร์สโค้ดแบบคงที่ ซึ่งจะให้ "ค่ารักษาพยาบาล" ของปลั๊กอินแก่คุณ เครื่องสแกนขั้นสูงบางเครื่องสามารถชี้แนะแนวทางแก้ไขที่เหมาะสมและรวดเร็วที่สุดให้คุณได้

- ลบปลั๊กอินที่ไม่ได้ใช้ทั้งหมด: น่าเสียดายที่โค้ดของปลั๊กอินเก่าที่ไม่ได้ใช้จะยังคงอยู่บนเซิร์ฟเวอร์ - แม้ว่าปลั๊กอินจะไม่ทำงานก็ตาม ดังนั้น อย่าลืมลบปลั๊กอินที่ไม่ได้ใช้ออกซึ่งเป็นส่วนหนึ่งของการบำรุงรักษาไซต์ WordPress ของคุณเสมอ

คำแนะนำสำหรับนักพัฒนาปลั๊กอิน

- รวมการรักษาความปลอดภัยไว้เสมอในระหว่างการพัฒนาปลั๊กอิน: ช่องโหว่มีค่าใช้จ่ายที่สูงขึ้นในการแก้ไขในภายหลัง ดังนั้น ควรรวมการรักษาความปลอดภัยไว้ภายในการพัฒนาปลั๊กอินเป็นส่วนหนึ่งของกระบวนการ Software Development Life Cycle (SDLC) ที่ปลอดภัยของคุณ

- เรียกใช้ปลั๊กอินผ่านเครื่องสแกนโค้ดเพื่อให้แน่ใจว่ามีมาตรฐานความปลอดภัยล่าสุด ตรวจสอบให้แน่ใจว่าได้ทำการทดสอบวิเคราะห์ซอร์สโค้ดอย่างครอบคลุมระหว่างการพัฒนาและก่อนการเปิดตัว

การพัฒนาปลั๊กอินที่ปลอดภัย

ตามที่ระบุไว้ นักพัฒนาปลั๊กอินจำเป็นต้องพยายามเขียนโค้ดที่ปลอดภัย น่าเสียดายที่นักพัฒนาจำนวนมากยังไม่ทราบว่าต้องทำอย่างไร เนื่องจากพวกเขาไม่มีความชำนาญ โดยเฉพาะอย่างยิ่ง เมื่อพิจารณาจากลักษณะของช่องโหว่ทั่วไปที่กล่าวถึงข้างต้น เป็นที่แน่ชัดว่านักพัฒนาจำนวนมากไม่เข้าใจการโจมตีทั่วไป ฟังก์ชันความปลอดภัยที่จัดเตรียมโดยภาษาและแพลตฟอร์มที่ใช้ และวิธีการใช้แนวทางปฏิบัติที่เกี่ยวข้องเพื่อลดปัญหาด้านความปลอดภัย

ดังนั้น คำแนะนำของเราที่ Creole Studios ก็คือบางทีวิธีการใหม่ ๆ ควรได้รับการพัฒนาให้เหมาะกับนักพัฒนาปลั๊กอิน วิธีการดังกล่าวควรส่งเสริมการรักษาความปลอดภัยในข้อกำหนดและขั้นตอนการออกแบบ เนื่องจากนักพัฒนาเป็นหน่วยงานที่สำคัญที่สุดในการรักษาความปลอดภัยซอฟต์แวร์

ความคิดสุดท้าย

เพื่อสรุปหัวข้อ ปลั๊กอิน WordPress อาจถูกบุกรุก โดยมีช่องโหว่ที่พบบ่อยที่สุดคือ Cross-site Scripting, SQL Injection และ Cross-site Request Forgery

น่าเสียดายที่การวิจัยดูเหมือนจะแนะนำว่าความถี่ที่เกิดช่องโหว่เหล่านี้ดูเหมือนจะไม่ลดลงตามเวลา ถือว่าปลอดภัยที่จะสรุปว่าเหตุผลหลักสำหรับเรื่องนี้ก็คือนักพัฒนาปลั๊กอิน WordPress ส่วนใหญ่ยังคงไม่ค่อยมีทักษะในการเขียนโปรแกรมที่ปลอดภัย

อย่างที่บอก แนวป้องกันแรกควรเป็นทีมพัฒนา! และเราเชื่อว่าเมื่อแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุดมีผลบังคับใช้ ผู้ใช้ก็จะนอนหลับได้ดีขึ้นในเวลากลางคืน โดยรู้ว่าพวกเขาได้รับการปกป้องจากอาชญากรไซเบอร์

สำหรับข้อมูลเพิ่มเติมเกี่ยวกับแนวทางปฏิบัติด้านความปลอดภัยของ WordPress โปรดติดต่อขอรับคำปรึกษา