هل إضافات WordPress آمنة للاستخدام؟

نشرت: 2020-04-16على مر السنين ، حددت الأبحاث أن أكثر من 20٪ من أكثر 50 مكونًا إضافيًا من WordPress شيوعًا معرضة لهجمات الويب الشائعة. علاوة على ذلك ، اكتشف بحث موجه في المكونات الإضافية للتجارة الإلكترونية أن 7 من أصل 10 مكونات إضافية للتجارة الإلكترونية الأكثر شيوعًا تحتوي على ثغرات أمنية. لسوء الحظ ، يستغل المتسللون عادةً هذه التطبيقات الضعيفة للوصول إلى معلومات حساسة مثل السجلات الصحية والتفاصيل المالية. في حالات أخرى ، تسمح الثغرات الأمنية للمتسللين بتشويه المواقع أو إعادة توجيهها إلى مواقع أخرى يتحكم فيها المهاجمون.

في الحالات الأكثر حداثة ، رأينا استخدام مكونات WordPress الإضافية الضارة ليس فقط للحفاظ على الوصول إلى الخوادم المخترقة ، ولكن أيضًا للتعدين من أجل العملة المشفرة. لذلك ، يطرح هذا سؤالًا حول مدى أمان مكونات WordPress الإضافية.

في هذه المدونة ، سنركز بشدة على مكونات WordPress الإضافية كمصادر محتملة لخروقات الأمان.

تطوير الويب القائم على البرنامج المساعد.

بشكل عام ، يعد WordPress أكثر أنظمة إدارة المحتوى (CMS) شيوعًا في العالم حيث يشغل أكثر من 30٪ من الويب.

ومع ذلك ، تكمن القوة الأساسية لـ WordPress في قدرته على السماح بتخصيص المواقع من خلال عرضه الشامل لعشرات الآلاف من المكونات الإضافية والسمات. تختلف هذه المكونات الإضافية من حيث النوع والوظائف - من إضافة نموذج اتصال إلى الموقع إلى تحسين مدونة لتحسين محركات البحث ، أو حتى نشر منشورات جديدة على Facebook تلقائيًا.

تطوير الطرف الثالث.

تتمثل الفكرة الأساسية وراء التطوير المستند إلى المكونات الإضافية في تقديم ميزات إضافية لتوسيع القدرات الأساسية للنظام. بشكل أساسي ، يتم الحفاظ على جوهر التطبيق عادةً من قبل مجموعة من المطورين على المدى الطويل بينما تقوم الأطراف الثالثة ببناء عدد من المكونات الإضافية حول جوهر التطبيق

هذه العملية مفيدة لكل من موفر التطبيق وموفر المكون الإضافي حيث يمكن لمزود التطبيق التركيز بشكل أكبر على الوظيفة الأساسية بينما لا يتعين على موفر المكون الإضافي القلق بشأن البنية التحتية للمكون الإضافي ، والتي يتم توفيرها من خلال الوظيفة الأساسية للتطبيق. بشكل عام ، يدعم WordPress أيضًا مجتمع عالمي من آلاف مطوري البرامج التجارية ومفتوحة المصدر والمتحمسين.

لا توجد إرشادات أمنية

بشكل عام ، على الرغم من وجود بعض معايير الترميز والتوصيات ، لا توجد من الناحية الفنية إرشادات أمان أو متطلبات قياسية يحتاج مطور المكونات الإضافية إلى الالتزام بها بدقة. هذا يعني أن ثغرة أمنية في أحد المكونات الإضافية يمكن أن تنتشر عبر ملايين مواقع الويب.

ونظرًا لاستخدام WordPress على نطاق واسع ، فهو بالتالي هدف شائع للهجمات. لذلك ، من حيث الجوهر ، يمكن للمتسلل الذي يستغل نقطة ضعف المكون الإضافي أن يصيب آلاف المواقع. سيناريو شهده بالفعل العديد من المدونين.

لسوء الحظ ، تميل الثغرات الأمنية المتعلقة بالمكونات الإضافية إلى أن تكون متكررة وقابلة للاستغلال ويصعب اكتشافها. لذلك ، هناك حاجة لمزيد من فهم نقاط الضعف هذه للتخفيف من أي تهديدات أمنية ذات صلة. دعونا نحفر أعمق ، أليس كذلك؟

هل WordPress آمن حقًا؟

أول الأشياء أولاً ، دعنا نجيب على هذا السؤال. بالنسبة للجزء الأكبر ، يعد WordPress كنظام بيئي خام آمنًا للغاية طالما يتم الالتزام بأفضل ممارسات أمان WordPress. في المتوسط ، يتم اختراق حوالي 30 ألف موقع جديد كل يوم على الويب. يميل هؤلاء المتسللون إلى استهداف مواقع WordPress بسبب نقاط الضعف في المكونات الإضافية ، وضعف كلمات المرور والبرامج القديمة. لذلك ، يتطلب الحصول على أفضل مستوى أمان مستوى من النية ، مما يعني اتباع بعض أفضل الممارسات الأمنية الأساسية في WordPress لتقليل ضعفك في الهجوم.

قراءة المزيد: 11 طريقة فعالة لتوسيع نطاق موقع WordPress الخاص بك لزيادة عدد الزيارات

من أين تأتي نقاط الضعف هذه؟

كشف تقرير حديث صادر عن wpscan.org أن WordPress به ما يقرب من 4000 نقطة ضعف أمنية معروفة. الغالبية العظمى من هذه الثغرات الأمنية نتجت عن المكونات الإضافية. وعلى الرغم من أن بعض هذه الثغرات الأمنية المتعلقة بالمكونات الإضافية قد يكون لها عواقب وخيمة ، إلا أن العديد منها يظل دون أن يلاحظه أحد لسنوات قبل أن يتم إصلاحه. في معظم الحالات ، يمكن إصلاحها بشكل عام بتغييرات صغيرة ومترجمة إلى كود المصدر الخاص بها.

ومع ذلك ، قبل أن نتقدم على أنفسنا ، دعونا نتراجع خطوة إلى الوراء.

ما هي الملحقات؟

في الأساس ، تعد المكونات الإضافية امتدادات برامج تكمل التطبيقات بوظائف وسلوكيات مخصصة جديدة. على وجه الخصوص ، يقدم WordPress آلاف المكونات الإضافية (أكثر من 52000) ، والتي تم استخدامها لبناء الآلاف من تطبيقات الويب المخصصة.

نظرًا لأن تطبيقات الويب القائمة على المكونات الإضافية أصبحت أكثر شيوعًا ، فقد حوّل المزيد من المطورين انتباههم إلى استكشاف إمكاناتهم لإعادة تصور تطبيقات الويب عن طريق إنشاء مكونات إضافية مختلفة وتكوينها وتوسيعها بأحدث الوظائف.

الآثار المترتبة على تطوير البرنامج المساعد

ومع ذلك ، فإن القدرة على استغلال المكونات الإضافية لتوسيع أنظمة الويب بوظائف إضافية ومخصصة لها آثار إيجابية وسلبية على المطورين. أولاً ، في ملاحظة إيجابية ، هناك عادةً خيارات تخصيص متعددة للاختيار من بينها ، مما يمنح المطورين القدرة على إنشاء تطبيقات ويب بسرعة وسهولة مصممة خصيصًا لاحتياجات المستخدمين. وبالتالي ، تسهيل النماذج الأولية والتطوير السريع.

ومع ذلك ، على الجانب السلبي ، يمكن أن ينتهي تطبيق الويب إلى أن يكون تكوينًا معقدًا من مكونات إضافية متعددة من مصادر مختلفة. الأمر الذي يثير في النهاية مخاوف تتعلق بأمان المكونات الإضافية. على سبيل المثال ، يُقال إن TimThumb ، وهو مكون إضافي تم استخدامه من قبل ملايين التطبيقات المستندة إلى WordPress ، كان مفتوحًا لاستغلال حيث يمكن للمهاجمين تنفيذ تعليمات برمجية عن بُعد عن عمد.

في واقع الأمر ، يمكن اعتبار ما يقرب من 15٪ من الثغرات الأمنية في أنظمة الويب بالغة الأهمية وفقًا لقاعدة البيانات الوطنية للثغرات الأمنية في الولايات المتحدة (NVD) ، مع ما يقرب من 35٪ منها عبارة عن ثغرات يمكن استغلالها بسهولة.

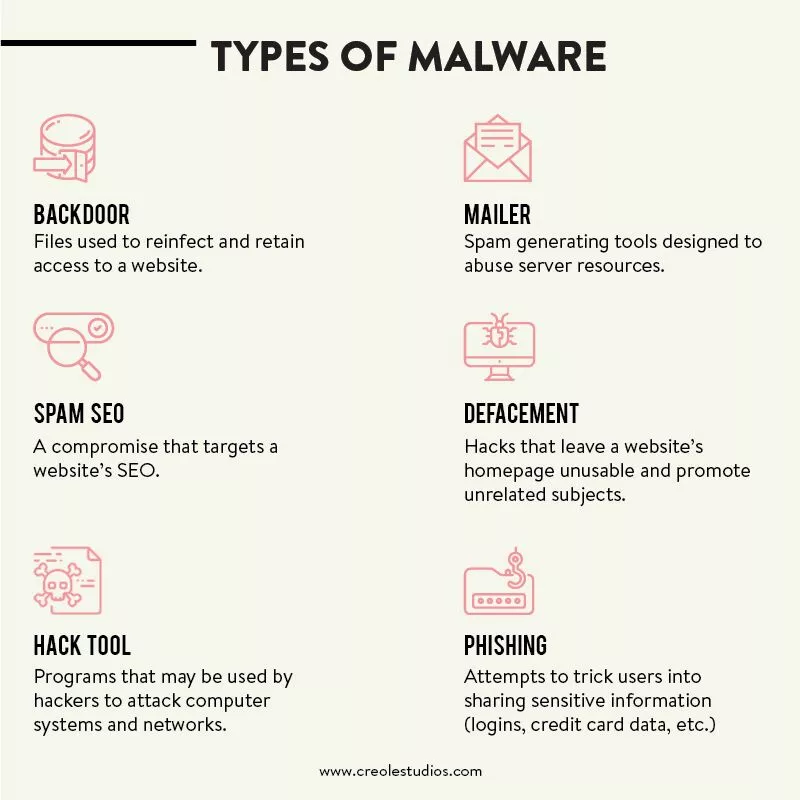

ما هي عواقب المكونات الإضافية التي تم اختراقها؟

بصرف النظر عن فقدان المستخدمين للمعلومات المالية أو حتى تعرض سجلاتهم الصحية للخطر ، فكلما زادت حدة الثغرة ، زاد التأثير المالي على شركات البرمجيات. بالإضافة إلى ذلك ، يتفاقم هذا الأمر إذا فشل المطورون في تحرير مسار قابل للتطبيق في وقت الكشف. وبالتالي ، يسعى بائعو المكونات الإضافية عادةً إلى إنشاء تطبيقات أكثر أمانًا

دعنا الآن نتحرى عن بعض الثغرات الأمنية الموجودة عادةً في المكونات الإضافية للحصول على فهم أوسع لعواقبها وتداعياتها.

الثغرات الأمنية

كما جمعنا ، تفتح الثغرات فرصًا لسوء الاستخدام المحتمل لأنظمة البرمجيات. في النهاية ، نظرًا لأن WordPress يسمح لملايين المطورين في جميع أنحاء العالم بإنشاء المكونات الإضافية الخاصة بهم ، فمن غير الواقعي عدم توقع حدوث مستوى من التسوية في المكونات الإضافية.

نتيجة لذلك ، يمكن انتهاك الأمان من خلال تفاعلات المكونات الإضافية غير المتوقعة مع النظام الأساسي ، مما يؤدي إلى ظهور ثغرات يمكن للمهاجمين استغلالها. هذا يعني بعد ذلك أن أمان أنظمة الويب يتوقف على الحفاظ على كل من النظام الأساسي والثغرات الأمنية الإضافية قيد الفحص.

تعقيد ووردبريس

بسبب تعقيد WordPress ، فإنه يميل أحيانًا إلى أن يكون يعاني من نقاط الضعف. على سبيل المثال ، يوفر WordPress بنية أساسية بديهية يمكن للمكونات الإضافية أن تساهم فيها بميزات جديدة عن طريق تعديل الحالة العالمية المشتركة أو تشغيل وظيفة في نقطة معينة في تنفيذ جوهر النظام. وبالتالي ، يمكن أن تظهر ثغرة في المكون الإضافي عندما يرسل البرنامج المساعد بيانات إدخال ضارة إلى المكونات الأساسية دون التطهير المناسب أو التحقق من صحة الإدخال.

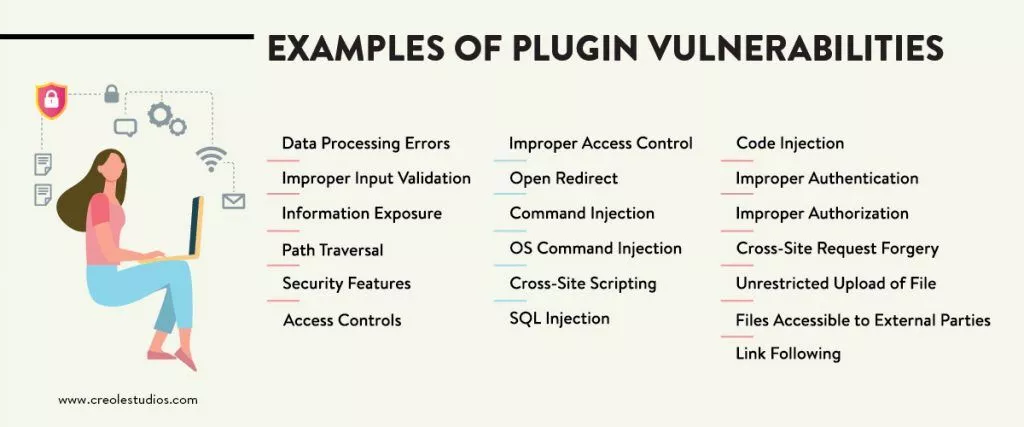

أمثلة على ثغرات البرنامج المساعد

في النهاية ، أكثر نقاط الضعف شيوعًا هي البرمجة النصية عبر المواقع ، وإدخال SQL ، وتزوير الطلبات عبر المواقع. بشكل عام ، يعد حقن SQL هو أخطر أنواع الثغرات الأمنية التي يمكن للمهاجمين استغلالها بسهولة. ومع ذلك ، توجد نقاط ضعف أخرى ومصادر الاختراق والحلول الوسط ، وهي:

- أخطاء معالجة البيانات

- التحقق من صحة المدخلات غير الصحيحة

- التعرض للمعلومات

- مسار المسار

- ميزات الأمان

- ضوابط الوصول

- التحكم في الوصول غير المناسب

- إذن غير لائق

- المصادقة غير الصحيحة

- تزوير عبر الموقع

- تحميل غير مقيد للملف

- الملفات التي يمكن الوصول إليها من قبل الأطراف الخارجية

- رابط المتابعة

- افتح إعادة التوجيه

- حقن الأوامر

- حقن أوامر نظام التشغيل

- عبر موقع البرمجة

- حقن SQL

- حقن الكود

لمزيد من السياق ، دعنا نستكشف الهجمات ونقاط الضعف الأكثر شيوعًا.

- · حقن SQL: عادةً ما تحدث عمليات حقن SQL عندما يتمكن المهاجم من الوصول إلى قاعدة بيانات WordPress الخاصة بالمستخدم وجميع بيانات موقعه على الويب. يمكن أيضًا استخدام حقن SQL لإدراج بيانات جديدة في قاعدة بيانات ، بما في ذلك الروابط إلى مواقع الويب الضارة أو البريد العشوائي.

تسمح حقن SQL بتنفيذ الأوامر على الخادم الخلفي ، مثل استخراج المعلومات الحساسة. في بيئة مستضافة ، يمكن أيضًا استخدام هجوم SQL Injection كنقطة انطلاق للهجمات ضد المواقع غير المعرضة للخطر.

- البرمجة النصية عبر المواقع: يسمح هذا الهجوم بتشغيل نص برمجي على العميل لتجاوز ضوابط الوصول. عادة ما يستهدف جميع زوار الموقع. في بيئة مستضافة ، يمكن استخدام مثل هذا الهجوم لسرقة ملفات تعريف ارتباط الجلسة الخاصة بمسؤول الموقع ، مما يسمح للمهاجم بالظهور كمسؤول.

- تزوير طلب عبر الموقع: تسمح هذه الثغرة الأمنية للمتسلل بإجراء معاملة على مستوى التطبيق نيابة عن الضحية. في بيئة مستضافة ، يمكن للمهاجم تسجيل الدخول إلى الموقع نيابة عن المسؤول وتنفيذ أنشطة ضارة مثل إعادة توجيه المستخدمين أو إجراء معاملات المسؤول.

شائعة في مكونات WordPress الإضافية ، تعمل الثغرات الأمنية في البرمجة النصية عبر المواقع بطريقة مثل هذه - يجد المهاجم طريقة لجعل الضحية يقوم بتحميل صفحات الويب بنصوص JavaScript غير آمنة.

أين تظهر معظم نقاط الضعف؟

اكتشفت دراسة فنية أن معظم الثغرات الأمنية (حوالي 92٪) تظهر في كود البرنامج المساعد. علاوة على ذلك ، وفقًا للنتائج ، كانت الثغرات الأمنية مثل البرمجة النصية عبر المواقع وتزوير الطلبات عبر المواقع أكثر شيوعًا في التعليمات البرمجية للمكونات الإضافية ، بينما كانت الثغرات الأمنية الأخرى أكثر انتشارًا في التعليمات البرمجية الأساسية. فيما يتعلق بذلك ، كشفت الدراسة أن جودة المكونات الإضافية متنوعة وأنه لا يوجد ارتباط بين تصنيفات المكونات الإضافية وعدد الثغرات الموجودة فيها.

عملية كتابة كود PHP

يمكن أن تكون عملية كتابة التعليمات البرمجية نشأة أي ثغرة أو حل وسط. بشكل عام ، تشتهر PHP بدعمها لتنفيذ التعليمات البرمجية العشوائية على جانب الخادم دون استدعاء نظام التشغيل المضيف مباشرةً. ومع ذلك ، كلما كان المطورون مهملين أثناء عملية كتابة التعليمات البرمجية ، فإن ذلك يثير إمكانية إدخال ثغرات أمنية في البرمجة النصية عبر المواقع في كود البرنامج المساعد.

من ناحية أخرى ، فيما يتعلق بـ SQL Injection هو ثغرة أمنية شائعة لأنه يمكن اكتشافها واستغلالها بسهولة. ومن المفارقات ، أنه حتى موقع الويب الذي يحتوي على قاعدة مستخدمين صغيرة من المحتمل أن يتعرض لمحاولة هجوم حقن SQL.

ينبع بعض التعرض للثغرات الأمنية من استخدام المطورين لموارد غير آمنة. وبالمثل ، لا يزال التحقق من صحة الإدخال المناسب يمثل تحديًا كبيرًا لمطوري المكونات الإضافية نظرًا لأن العديد من المكونات الإضافية التي تم تطويرها مؤخرًا تم إنشاؤها بواسطة مطورين غير ماهرين

هل الثغرات التي تسببها مكونات WordPress حرجة؟

كل الأشياء تم اعتبارها؛ قد تؤثر الثغرة بشكل سلبي على نظام الويب بعدة طرق. على سبيل المثال ، يمكن أن يؤدي الاستغلال الناجح للثغرة إلى فقدان السرية التام ، على الرغم من عدم فقدان التوافر.

كما لوحظ ، يبدو أن حقن SQL هو أخطر أنواع الثغرات الأمنية ، على الرغم من أنه يؤثر جزئيًا فقط على سلامة النظام وتوافره وسريته. ومع ذلك ، فإن مثل هذه الثغرة الأمنية لديها القدرة على السماح للمهاجمين بالوصول غير المقيد إلى الملفات أو المعلومات.

لذلك ، عن غير قصد ، من المحتمل أن تؤدي غالبية الثغرات الأمنية إلى انتهاكات للبيانات بينما لا تعرض بعض الثغرات بالضرورة تطبيق الويب لمخاطر أمنية خطيرة. إما ، من المهم تجنب المخاطرة بمثل هذه الاحتمالات.

ما هي المدة التي يمكن أن تصمد فيها الثغرة الأمنية في كود البرنامج المساعد WordPress؟

عادةً ، تميل الثغرات الأمنية في التعليمات البرمجية إلى المرور عبر حالات مختلفة ، بدءًا من المقدمة ، مرورًا بالكشف ، حتى إصدار تصحيح لإصلاح التهديد الأمني.

عادة ، يتم الكشف عن ثغرة أمنية عندما يكشف المكتشف تفاصيل التهديد الأمني لجمهور أوسع. في النهاية ، يتم إصلاح الثغرة الأمنية عندما يقوم المطور بإصدار تصحيح يصحح التهديد الأمني الأساسي. ومع ذلك ، في بعض الأحيان تظل الثغرة الأمنية غير ملحوظة في تطبيق الويب لسنوات قبل تحديدها ثم إصلاحها.

طرق التخفيف والكشف الممكنة

الوقاية خير من العلاج كما يقول معظم الناس. لذلك ، إذا كان بإمكان مطوري المكونات الإضافية فهم البرمجة النصية عبر المواقع وحقن SQL والتزوير عبر المواقع بالكامل واكتشافها والقضاء عليها ، فمن الممكن أن يكون لدينا مكونات إضافية بها ثغرات أمنية أقل بنسبة 75٪.

ومع ذلك ، تجدر الإشارة إلى أن هذه الثغرات الثلاثة ليست نقاط الضعف الوحيدة التي يمكن للمهاجمين استغلالها. بل بالأحرى ، هي أكثر نقاط الضعف شيوعًا.

لذلك ، في حين أن استراتيجيات التخفيف المقترحة هذه لا تضمن أن مكون إضافي معين سيكون آمنًا تمامًا ، إلا أنها ، مع ذلك ، تضع مبادئ جيدة لمنع الضعف. فمثلا:

- فهم كيفية استخدام البيانات والتشفير المتوقع من قبل الأجزاء الأساسية من WordPress. في هذه الحالة ، يجب على المطورين دائمًا افتراض أن جميع المدخلات ضارة ورفض أي إدخال لا يتوافق تمامًا مع نمط الترميز المطلوب ، أو تحويله إلى إدخال صالح.

- لحماية قواعد البيانات من حقن SQL ، يجب على المطورين استخدام عبارات SQL ذات المعلمات من خلال فصل التعليمات البرمجية عن معالجة البيانات. أيضًا ، تحقق دائمًا من الرؤوس للتحقق مما إذا كان الطلب من نفس الأصل. علاوة على ذلك ، قد يكون من المفيد أيضًا تجنب تعريض البيانات لمهاجمين لم تتم مصادقتهم.

- من الممارسات الجيدة تجنب طريقة GET لأي طلب يؤدي إلى تغيير الحالة.

كشف الضعف

لسوء الحظ ، لا توجد طريقة متسقة لاكتشاف نقاط الضعف الأكثر شيوعًا في التعليمات البرمجية بنسبة 100٪ من الدقة والتغطية. لسوء الحظ ، حتى التقنيات الحديثة التي تستخدم تحليل تدفق البيانات للكشف عن البرمجة النصية عبر المواقع ، تعطي أحيانًا نتائج إيجابية خاطئة.

في المقابل ، تميل طرق التحليل اليدوي مثل مراجعات الكود إلى أن تكون أكثر فاعلية من الطرق المؤتمتة بالكامل ، خاصة بالنسبة للثغرات الأمنية المتعلقة بالتصميم. على سبيل المثال ، من الصعب اكتشاف التزوير عبر المواقع بشكل خاص باستخدام الأساليب الآلية لأن لكل تطبيق سياسة أمان خاصة به وطريقته للإشارة إلى الطلبات التي تتطلب ثقة قوية في أن المستخدم ينوي تقديم الطلب.

ومع ذلك ، من ناحية أخرى ، يمكن أن يكون التحليل اليدوي مفيدًا للعثور على حقن SQL ، على الرغم من أنه قد لا يحقق تغطية الكود المطلوبة ضمن قيود زمنية محدودة. قد يصبح هذا صعبًا بالنسبة إلى نقاط الضعف التي يجب أخذها في الاعتبار لجميع المدخلات ، نظرًا لأن سطح الهجوم يمكن أن يكون كبيرًا جدًا.

وبالتالي ، تؤكد بعض المنظمات على أهمية اتباع نهج متوازن يتضمن كلا من المراجعات اليدوية والتحليل الآلي الذي يشمل جميع مراحل عملية تطوير نظام الويب.

أفضل الممارسات لحماية تطبيق WordPress الخاص بك

- قم بتنزيل المكونات الإضافية فقط من مصادر حسنة السمعة مثل WordPress.org: نظرًا لأنه يمكن لأي شخص تطوير مكون إضافي لبرنامج WordPress ، يستغل المتسللون هذه الثغرة الأمنية لإخفاء المكونات الإضافية الضارة الخاصة بهم. قد لا يضمن السوق حسن السمعة بشكل كامل الوصول إلى المكونات الإضافية غير الضارة ، ولكن يوصى به كممارسة مخففة.

- تأكد دائمًا من تحديث جميع المكونات الإضافية: عادةً ما يتلقى مستخدمو WordPress رسائل بريد إلكتروني للإشعارات يتجاهلونها غالبًا. تأكد من ضبط المكونات الإضافية الخاصة بك على التحديث تلقائيًا ، أو على الأقل ترقيتها يدويًا بنفسك.

- تحقق من الوضع الأمني للمكون الإضافي عن طريق مسحه ضوئيًا بحثًا عن مشكلات الأمان: معظم المكونات الإضافية مفتوحة المصدر ، مما يعني أن كود المصدر الخاص بها متاح. لذا ، تأكد من استخدام أداة تحليل شفرة المصدر الثابتة والتي ستزودك بـ "فاتورة الصحة" الخاصة بالبرنامج المساعد. يمكن لبعض الماسحات الضوئية المتقدمة أن توجهك بتوصيات الإصلاح المثلى والأسرع.

- إزالة جميع المكونات الإضافية غير المستخدمة: لسوء الحظ ، تظل شفرة المكونات الإضافية القديمة غير المستخدمة عادةً على الخادم - حتى عندما تكون المكونات الإضافية غير نشطة. لذلك ، تأكد دائمًا من إزالة المكونات الإضافية غير المستخدمة كجزء من صيانة موقع WordPress الخاص بك

توصيات لمطوري البرنامج المساعد

- قم دائمًا بدمج الأمان أثناء تطوير البرنامج المساعد: تتطلب الثغرات تكلفة أعلى لإصلاحها لاحقًا ، لذلك ، قم دائمًا بدمج الأمان في تطوير المكون الإضافي كجزء من عملية دورة حياة تطوير البرامج (SDLC) الآمنة.

- قم بتشغيل المكون الإضافي من خلال ماسح ضوئي للرمز للتأكد من أنه يتوافق مع أحدث معايير الأمان. تأكد من إجراء اختبار تحليل شفرة المصدر الشامل أثناء التطوير وقبل الإصدار.

تطوير المكونات الإضافية الآمنة

كما لوحظ ، يحتاج مطورو الإضافات إلى بذل قصارى جهدهم لكتابة رمز آمن. لسوء الحظ ، لا يزال العديد من المطورين لا يعرفون كيف يفعلون ذلك ، لأنهم ليسوا ماهرين. على وجه الخصوص ، نظرًا لطبيعة الثغرات الأمنية الأكثر شيوعًا المذكورة أعلاه ، من الواضح أن العديد من المطورين لا يفهمون الهجمات الشائعة ، ووظائف الأمان التي توفرها اللغة والنظام الأساسي الذي يستخدمونه ، وكيفية استخدام الممارسات القابلة للتطبيق للتخفيف من مشاكل الأمان.

ومن ثم ، فإن توصيتنا في Creole Studios هي أنه ربما ينبغي تطوير منهجيات جديدة مصممة خصيصًا لمطوري المكونات الإضافية. يجب أن تعزز هذه المنهجيات الأمان في المتطلبات ومراحل التصميم لأن المطورين هم الكيانات الأكثر أهمية في أمن البرمجيات.

افكار اخيرة

لتلخيص الموضوع ، يمكن اختراق مكونات WordPress الإضافية ، مع أكثر نقاط الضعف شيوعًا هي البرمجة النصية عبر المواقع ، وحقن SQL ، وتزوير الطلبات عبر المواقع.

لسوء الحظ ، يبدو أن الأبحاث تشير إلى أن تكرار حدوث هذه الثغرات لا يبدو أنه يتراجع مع مرور الوقت. من الآمن أن نفترض أن السبب الرئيسي لذلك هو أن معظم مطوري مكونات WordPress الإضافية لا يزالون غير مهرة إلى حد ما فيما يتعلق بالبرمجة الآمنة.

ومع ذلك ، يجب أن يكون خط الدفاع الأول هو فريق التطوير! ونعتقد أنه بمجرد تفعيل أفضل الممارسات الأمنية ، يمكن للمستخدمين النوم بشكل أفضل في الليل ، مع العلم أنهم محميون من مجرمي الإنترنت.

لمزيد من المعلومات حول ممارسات أمان WordPress الخاصة بنا ، تأكد من التواصل للحصول على استشارة.