5 วิธีที่ดีที่สุดในการแก้ไขช่องโหว่ของ WordPress

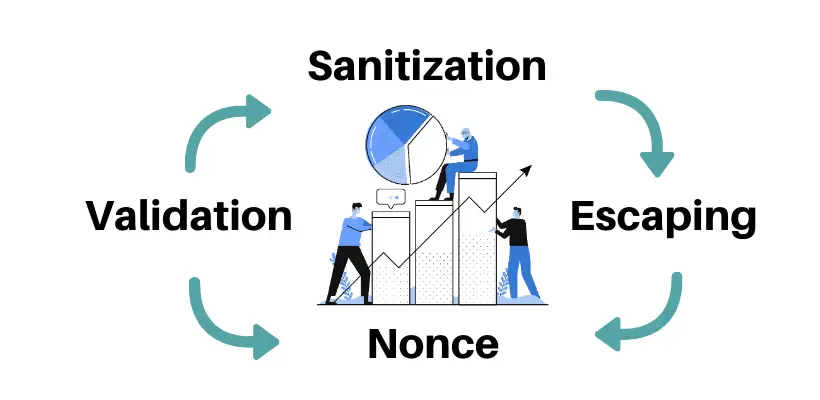

เผยแพร่แล้ว: 2020-02-01ปัจจุบัน WordPress ครอบคลุม 33% ของเว็บ หมายความว่ามีผู้ใช้จำนวนมากที่ใช้มันซึ่งจะดึงดูดผู้โจมตีและแฮ็กเกอร์มากขึ้นอย่างแน่นอน ด้วยเหตุนี้ จึงมี ภัยคุกคามและการโจมตี มากขึ้น เช่น การโจมตี SQL Injection, การโจมตีแบบเปลี่ยนเส้นทาง, การโจมตี CSRF, การโจมตี XSS เป็นต้น ซึ่งทำให้เกิดช่องโหว่ใน WordPress ด้วยเหตุนี้ นี่ไม่ได้หมายความว่า WordPress ไม่ปลอดภัย เราต้องให้ความสำคัญกับการล้างข้อมูล การตรวจสอบความถูกต้องของข้อมูล การหลบหนีของข้อมูล การใช้และการตรวจสอบความถูกต้อง การเปลี่ยนเส้นทางที่ปลอดภัย ความสามารถของผู้ใช้ ฯลฯ เพื่อให้ WordPress ปลอดภัย อย่างไรก็ตาม ช่องโหว่ใน WordPress ทำให้ไม่ปลอดภัย เรามาพูดถึงปัญหาความปลอดภัยของ WordPress กัน

ช่องโหว่มาถึง WordPress เช่นกัน แต่อย่างไร?

ด้านหนึ่งมีภัยคุกคามและการโจมตีที่สำคัญเนื่องจาก ช่องโหว่ของ WordPress ในทางกลับกัน เราต้องเอาชนะหรือป้องกันการโจมตีเหล่านี้ด้วยโค้ดของเราในระหว่างการพัฒนา WordPress

แม้ว่าคุณจะไม่ใช่นักพัฒนา WordPress ก็ตาม เราขอแนะนำให้คุณอ่านโพสต์นี้ เพราะคุณจะสามารถทราบการโจมตีที่สำคัญที่ดึงดูดแฮ็กเกอร์ให้มาโจมตีไซต์ของคุณได้ และคุณจะสามารถเข้าใจวิธีรู้ ปลั๊กอินและธีมที่เข้ารหัสไม่ดี ของ WordPress ได้ หากคุณเปิดร้านค้าออนไลน์ จะเป็นประโยชน์สำหรับคุณในการตัดสินใจเลือกปลั๊กอินและธีม WooCommerce ที่ดีที่สุดที่ปลอดภัย

ช่องโหว่ด้านความปลอดภัยของ WordPress

รหัสช่องโหว่มาจากไหน?

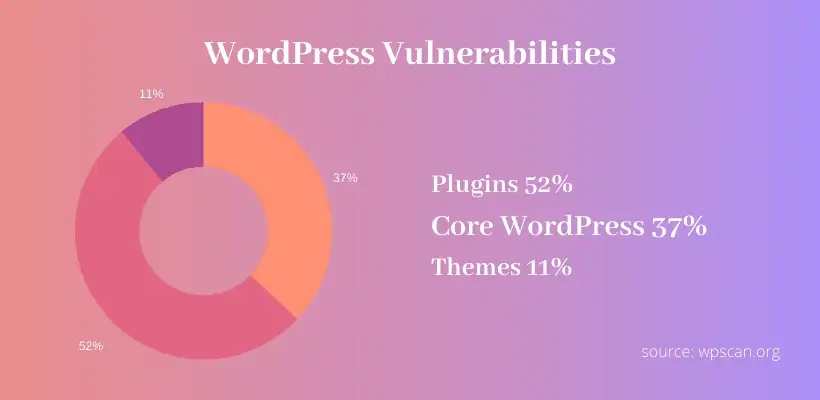

อันดับแรก เราควรจะมีความเข้าใจที่ดีว่า ปัญหาด้านความปลอดภัยของ WordPress อยู่ที่ใด WordPress ประกอบด้วยโค้ดหลัก ธีม และปลั๊กอินของ WordPress ซึ่งรวมถึง PHP, Html, javascript และโค้ดอื่นๆ

ชุมชนโอเพ่นซอร์สตรวจสอบรหัสหลักของ WordPress มีคนจำนวนมากที่รายงานจุดบกพร่องและแก้ไขจุดอ่อนและให้เครดิตกับมัน ช่องโหว่ใน WordPress สามารถใช้ประโยชน์จากการโจมตี SQL Injection, การโจมตี CSRF, การโจมตี XSS, การโจมตีการเปลี่ยนเส้นทาง และเทคนิคอื่นๆ ที่คล้ายคลึงกัน ดังนั้นช่องโหว่ของ WordPress จากการพัฒนาหลักจึงไม่มาก

ธีมมักไม่โต้ตอบกับฐานข้อมูล wp และไซต์ต่างๆ จะไม่เปลี่ยนธีมบ่อยๆ เนื่องจาก Gutenberg เป็นตัวแก้ไขเริ่มต้นของ WordPress เราจึงต้องเลือก Gutenberg Compatible WordPress Themes เพื่อประสิทธิภาพและความปลอดภัยที่ดียิ่งขึ้น ดังนั้นช่องโหว่จึงเกิดขึ้นน้อยลง

ในทางกลับกัน ปลั๊กอิน WordPress มีคุณสมบัติและพฤติกรรมที่ซับซ้อน นอกจากนี้ยังมีการโต้ตอบกับผู้ใช้และฐานข้อมูลในระดับสูง ไซต์มีปลั๊กอินจำนวนมากเพื่อให้มีคุณสมบัติภายนอก เป็นผลให้พวกเขาอาจนำช่องโหว่จำนวนมากมาสู่ไซต์ ปลั๊กอินแนะนำช่องโหว่ที่สำคัญใน WordPress

ตาม wpscan.org 11% ของช่องโหว่มาจากธีมในขณะที่ 37% ของช่องโหว่มาจากการพัฒนา WordPress Core ในทำนองเดียวกัน 52% ที่เหลือมาจากปลั๊กอิน ฉันคิดว่าคุณรู้อยู่แล้วว่าปลั๊กอิน WordPress คืออะไร

ภัยคุกคามและการโจมตี

หากคุณเป็นผู้พัฒนาธีม WP หรือปลั๊กอิน คุณต้องมีความรู้ที่ดีเกี่ยวกับภัยคุกคามและการโจมตีเพื่อทำให้โค้ดของคุณปลอดภัยและลดช่องโหว่ของ WordPress

มีการโจมตีหลายอย่างเช่นการโจมตี SQL Injection, การโจมตี XSS, การโจมตีด้วยการเปลี่ยนเส้นทาง, การโจมตี CSRF ซึ่งสามารถป้องกันได้โดยการล้างข้อมูล, การตรวจสอบความถูกต้องของข้อมูล, การหลบหนีข้อมูล, การใช้และการตรวจสอบ nonce, การเปลี่ยนเส้นทางที่ปลอดภัย, ความสามารถของผู้ใช้ ฯลฯ

ในฐานะนักพัฒนา ศัตรูของคุณมักจะเป็นผู้ใช้ที่มุ่งร้าย ผู้ใช้ดังกล่าวทำอันตรายรหัสของเรา เมื่อเรารวม Never Trust User Inputs เข้ากับพฤติกรรมการเข้ารหัสประจำวันของเรา เราก็ได้มาถึงครึ่งทางแล้วในการเขียนโค้ดที่ปลอดภัยยิ่งขึ้นเพื่อลดปัญหาด้านความปลอดภัยใน WordPress สิ่งนี้จะทำให้งานของคุณง่ายขึ้นในฐานะเครื่องมือปรับแต่ง WordPress

ช่องโหว่ของ WordPress – การโจมตีด้วยการฉีด SQL

ในความพยายามที่จะดึงข้อมูลที่สำคัญและละเอียดอ่อน การโจมตีด้วยการฉีด SQL จะแทรกโค้ด SQL ที่เป็นอันตรายลงในฐานข้อมูล WP พวกเขากำหนดเป้าหมายไซต์ WordPress ที่ใช้ฐานข้อมูล SQL เช่น MySQL, Oracle, SQL Server เป็นต้น

ด้วยความตั้งใจนี้ พวกเขาสามารถเข้าถึงรหัสผ่าน ที่อยู่อีเมล หรือข้อมูลที่ละเอียดอ่อนใดๆ เนื่องจากสามารถเพิ่ม แก้ไข หรืออ่านข้อมูลได้อย่างง่ายดาย

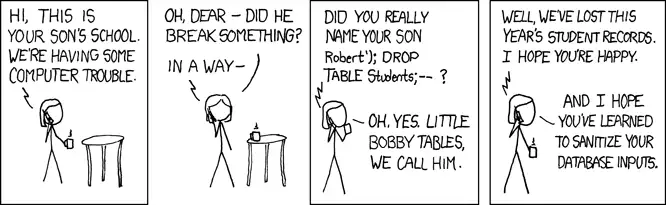

เราสามารถยกตัวอย่างการ์ตูนเรื่อง "Bobby Tables" ที่มีชื่อเสียงได้

ในการ์ตูนเรื่องนี้ ผู้หญิงคนหนึ่งคงชื่อลูกชายของเขาว่า ' โรเบิร์ต'); DROP ตาราง นักเรียน; –') '; ด้วยคำสั่ง SQL ซึ่งเมื่อเข้าสู่ฐานข้อมูลจะลบตารางนักเรียนทั้งหมดของโรงเรียนหากชื่อยังไม่ถูกฆ่าเชื้อ

ดังนั้นเพื่อหลีกเลี่ยงการฉีด SQL เราจึงต้องล้างข้อมูลอินพุตของผู้ใช้

มาหารือกันเรื่องการล้างข้อมูลโดยละเอียด

การล้างข้อมูล

การฆ่าเชื้อหมายถึงการรักษาความปลอดภัยอินพุต การทำความสะอาดอินพุตของผู้ใช้ กระบวนการนี้จะลบข้อความที่ไม่ถูกต้อง อักขระ UTF-8 หรือโค้ดออกจากอินพุต เพื่อลดช่องโหว่ใน WordPress

มันแปลงอักขระเฉพาะของ HTML เป็นเอนทิตี ตัดแท็กทั้งหมด นอกจากนี้ยังลบการขึ้นบรรทัดใหม่ แท็บ และช่องว่างพิเศษ แถบออกเตต ซึ่งเป็นสาเหตุของปัญหาด้านความปลอดภัยที่สำคัญใน WordPress

มีฟังก์ชัน WordPress ในตัวมากมายในการล้างข้อมูล ไม่กี่ของพวกเขาอยู่ในรายการด้านล่าง:

- Sanitize_email(): ตัดอักขระทั้งหมดที่ไม่ควรอยู่ในอีเมลออก

- Sanitize_text_field(): ฆ่าเชื้อสตริง (จากอินพุต/ฐานข้อมูลของผู้ใช้)

- Sanitize_file_name(): ตัดอักขระ (จากชื่อไฟล์)

- Sanitize_key (): แถบคีย์ยกเว้นสำหรับตัวอักษรพิมพ์เล็กและตัวเลข ขีดกลางและขีดล่าง

ตัวอย่างการล้างข้อมูล:

$title=sanitize_text_field($_POST['title']); update_post_meta($post->ID,'title',$title);ที่นี่ในตอนแรกเรากำลังฆ่าเชื้อชื่อ หลังจากการฆ่าเชื้อ เรากำลังอัปเดตค่าชื่อในฐานข้อมูล wp

$Name= ' Robert'); DROP TABLE Students; --') '; INSERT INTO Students VALUES ('$Name'); INSERT INTO Students VALUES ('Robert'); DROP TABLE Students; --')ในคำสั่ง SQL ด้านบนนี้ ชื่อมีสตริงและอักขระพิเศษ และเอนทิตีที่แทรกลงในตารางนักเรียน ชื่อ ' Robert'); การดำเนินการนี้จะปิดคำสั่ง insert SQL และคำสั่งอื่นจะทำงานโดยใช้ชื่อ DROP TABLE Students ครึ่งหนึ่ง –') '; และนักเรียนตารางดรอปนี้จะลบบันทึกทั้งหมดของฐานข้อมูลของนักเรียน

ดังนั้นที่นี่ หากมีการฆ่าเชื้อก่อนที่จะป้อนค่าในฐานข้อมูล คุณจะไม่สูญเสียตารางฐานข้อมูลของนักเรียนทั้งหมด

มาดูตัวอย่างด้านล่างเพื่อทำการฆ่าเชื้อ

$Name=sanitize_text_field("' Robert'); DROP TABLE Students; --') ';"); $sql = $wpdb->prepare("INSERT INTO Students VALUES ($Name)"); /* this will only insert 'Robert DROP TABLE Students' */ $wpdb->query($sql);ในตัวอย่างข้างต้น การล้างได้ลบเอนทิตีและอักขระพิเศษออกจากชื่อ และอนุญาตให้แทรกสตริงในฐานข้อมูลเท่านั้น ด้วยวิธีนี้ เราสามารถแทรกข้อมูลได้อย่างปลอดภัยและปลอดภัยจากการฉีด SQL

ไปที่ลิงก์นี้เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับ การรักษาความปลอดภัยอินพุต

ช่องโหว่ของ WordPress – XSS Attack

การโจมตีแบบ Cross-Site Scripting (XSS) จะแทรกโค้ดจาวาสคริปต์ของภาษาสคริปต์ที่มีช่องโหว่เพื่อขโมยข้อมูลที่คล้ายคลึงกันของผู้ใช้รายอื่น เช่น คุกกี้ โทเค็นของเซสชัน และข้อมูลอื่นๆ หากเรามีข้อมูลคุกกี้ เราก็สามารถเชื่อมต่อได้โดยอัตโนมัติ ปัญหาด้านความปลอดภัยใน WordPress มาพร้อมกับคุกกี้ที่ถูกขโมย เนื่องจากเราสามารถเข้าสู่ระบบด้วยข้อมูลประจำตัวอื่นๆ ได้อย่างง่ายดาย

มันทำงานบนเบราว์เซอร์ ผู้คนนับล้านที่กำลังเรียกดูไซต์จะได้รับผลกระทบจากการโจมตีครั้งนี้ การโจมตีครั้งนี้เป็นหนึ่งในการโจมตีที่ร้ายแรงที่สุดอย่างไม่ต้องสงสัย

ตัวอย่างการโจมตี XSS:

<script<scripttype=”text/javascript”>var hacker='../hacker.php?cookie_data='+escape(document.cookie);</script></script>

ในตัวอย่างการโจมตี XSS นี้ คุกกี้จะหลบหนีและส่งไปยังตัวแปรของสคริปต์ hacker.php 'cookie_data'

หากผู้โจมตีใส่สคริปต์นี้ลงในโค้ดของเว็บไซต์ สคริปต์นั้นจะถูกดำเนินการในเบราว์เซอร์ของผู้ใช้ และคุกกี้จะถูกส่งไปยังผู้โจมตีซึ่งเป็นปัญหาที่อันตราย ดังนั้นเพื่อหลีกเลี่ยงสิ่งนี้ เราจำเป็นต้องตรวจสอบความถูกต้อง ตรวจสอบและล้างข้อมูลอินพุตของผู้ใช้ทั้งหมดและหลีกเลี่ยงข้อมูลเอาต์พุต

มาพูดคุยกันในรายละเอียดด้านล่าง

การตรวจสอบข้อมูล

กำลังตรวจสอบการป้อนข้อมูลของผู้ใช้ สิ่งนี้ทำเพื่อตรวจสอบว่าผู้ใช้ป้อนค่าที่ถูกต้องหรือไม่

มีสามวิธีในการตรวจสอบความถูกต้องของข้อมูล ได้แก่ ฟังก์ชัน PHP ในตัว ฟังก์ชันหลักของ WordPress และฟังก์ชันที่กำหนดเอง อย่าหลีกเลี่ยงสิ่งนี้เพื่อหลีกเลี่ยงช่องโหว่ของ WordPress ไม่กี่ของพวกเขาอยู่ในรายการด้านล่าง:

- isset()/empty(): ตรวจสอบว่าตัวแปรมีอยู่หรือไม่

- is_email(): ตรวจสอบว่าข้อมูลที่ให้มาอยู่ในรูปแบบอีเมลหรือไม่

- is_serialized(): ตรวจสอบว่าค่าเป็นสตริงหรือไม่

ตัวอย่างการตรวจสอบข้อมูล:

$number='12323'; if(intval(number)){ //do your things } else{ esc_html_e('Enter valid number','text-domain'); }ตัวอย่างข้างต้นตรวจสอบว่าข้อมูลที่ป้อนเป็นตัวเลขหรือไม่ โปรแกรมจะรันโปรแกรมเฉพาะในกรณีที่เป็นตัวเลขเท่านั้น ดังนั้น การตรวจสอบข้อมูลจึงช่วยลดปัญหาด้านความปลอดภัยของ WordPress

ไปที่ลิงก์นี้เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับ การตรวจสอบข้อมูล

การหลบหนีข้อมูล

การหลบหนีคือการรักษาความปลอดภัยเอาต์พุต เป็นกระบวนการในการดึงข้อมูลที่ไม่ต้องการออก เช่น HTML หรือแท็กสคริปต์ที่มีรูปแบบไม่ถูกต้อง การหลบหนีไม่เพียงแต่แปลงอักขระ HTML พิเศษเป็นเอนทิตี HTML แต่ยังแสดงแทนการดำเนินการอีกด้วย สิ่งนี้ทำเพื่อป้องกันการโจมตี XSS และเพื่อให้แน่ใจว่าข้อมูลจะแสดงตามที่ผู้ใช้คาดหวัง

WordPress มีฟังก์ชันตัวช่วยบางอย่าง ใช้สำหรับกรณีส่วนใหญ่ บางส่วนของพวกเขาคือ:

- esc_html(): Escapes อักขระเฉพาะ HTML

- esc_attr(): Escapes ค่าของแอตทริบิวต์แท็ก HTML

- esc_url(): Escapes Hypertext REFerence แอตทริบิวต์

ตัวอย่างการหนีข้อมูล:

$url="javascript:alert('Hello')";<ahref="<?phpechoesc_url($url);?>">Text</a>href="<?phpechoesc_url($url);?>">Text</a>

ในตัวอย่างข้างต้น แฮ็กเกอร์ได้ป้อนรหัสภาษาสคริปต์เพื่อท้าทายปัญหาด้านความปลอดภัยของไซต์ WordPress เพื่อหลีกเลี่ยงปัญหานี้ เราได้ใช้ esc_url เพื่อหลีกหนีจากค่า URL และหลังจากนั้นมีเพียงเราเท่านั้นที่สะท้อนค่าในโค้ดของเรา ด้วยวิธีนี้ เราได้ป้องกันการโจมตี XSS

ช่องโหว่ของ WordPress – CSRF Attack

การอภิปรายเพิ่มเติมในช่องโหว่ของ WordPress การโจมตีแบบขอข้ามไซต์เป็นการคุกคามและการโจมตีในคลิกเดียวหรือการโจมตีเซสชัน

การโจมตี CSRF ช่วยให้ผู้โจมตีสามารถบังคับผู้ใช้ที่เข้าสู่ระบบให้ดำเนินการที่สำคัญโดยไม่ได้รับความยินยอมหรือความรู้

ที่นี่ผู้ใช้ที่ได้รับอนุญาตส่งคำสั่งที่ไม่ได้รับอนุญาต

อาศัยแนวคิดที่ว่าผู้ใช้ที่ได้รับอนุญาตซึ่งส่งไปยังบางหน้าหรือ URL สามารถทำสิ่งที่พวกเขาไม่ทราบว่าพวกเขาได้ทำไปแล้ว นอกจากนี้ยังสามารถแก้ไขได้ด้วยการใช้ nonce และ ตรวจสอบ nonce

ใช้ Nonce

WP สร้างโทเค็นความปลอดภัยที่เรียกว่า nonce เป็นหมายเลขเฉพาะที่ไม่ซ้ำกับคุณเท่านั้น ซึ่งคุณสามารถใช้สำหรับการดำเนินการเฉพาะได้ ค่า nonce จะใช้ได้ภายใน 24 ชั่วโมงหลังจากนั้นจะหมดอายุ และค่าใหม่จะถูกสร้างขึ้นโดย wp คุณยังสามารถตั้งเวลาตรวจสอบสำหรับ nonce ได้อีกด้วย

ปกป้อง URL และแบบฟอร์มจากการใช้ในทางที่ผิด เพื่อลดปัญหาด้านความปลอดภัยที่มีอยู่ใน WordPress

นอกจากนี้ เพื่อรักษาความปลอดภัยแบบฟอร์มด้วย nonce ให้สร้างฟิลด์ nonce ที่ถูกซ่อนโดยใช้ฟังก์ชัน wp_nonce_field() :

<form method="post"> <!-- some inputs here ... --> <?php wp_nonce_field( 'name_of_my_action', 'name_of_nonce_field' ); ?> </form>ด้านล่างนี้เป็นฟังก์ชันบางอย่างสำหรับ nonce:

- wp_nonce_url() – การเพิ่ม nonce ให้กับ URL

- wp_create_nonce() – ใช้ nonce ในแบบที่กำหนดเองเพื่อประมวลผลคำขอ AJAX

กำลังตรวจสอบ Nonce

- check_ajax_referer() – ตรวจสอบ nonce (แต่ไม่ใช่ผู้อ้างอิง) และหากการตรวจสอบล้มเหลว โดยค่าเริ่มต้น จะเป็นการยุติการทำงานของสคริปต์

- wp_verify_nonce() – เพื่อตรวจสอบ nonce

if(isset($_POST['name_of_nonce_field']) && wp_verify_nonce($_POST['name_of_nonce_field'],'name_of_my_action')){ //do something } else{ esc_html_e('Sorry,your nonce did not verify.','text-domain'); }ตามลิงค์นี้เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับ nonce

ช่องโหว่ WordPress – การโจมตีการเปลี่ยนเส้นทาง

ช่องโหว่ของ WordPress ยังทำให้ผู้เยี่ยมชมเว็บไซต์เปลี่ยนเส้นทางไปยังเว็บไซต์ที่เป็นอันตรายโดยอัตโนมัติ

โดยทั่วไปจะเกิดขึ้นเมื่อผู้เยี่ยมชมเปลี่ยนเส้นทางไปยังหน้าอื่น แทนที่จะเป็นหน้าหรือเว็บไซต์ที่พวกเขาร้องขอ

หากไซต์ของคุณมีการเข้าชมสูง การโจมตีนี้อาจทำให้การเข้าชมไซต์ของคุณน้อยลง คุณจะไม่รู้ด้วยซ้ำว่าผู้เยี่ยมชมเว็บไซต์ของคุณจะถูกเปลี่ยนเส้นทางไปยังหน้าอื่น อย่างไรก็ตาม สามารถแก้ไขได้ด้วยความช่วยเหลือของ Safe Redirect

เปลี่ยนเส้นทางอย่างปลอดภัย

หลังจากดำเนินการหรือแบบฟอร์ม หากคุณกำลังเปลี่ยนเส้นทางผู้ใช้ไปยังหน้าใดๆ ให้ใช้ wp_safe_redirect wp_safe_redirect ตรวจสอบโฮสต์ที่อนุญาต หากโฮสต์ไม่ได้รับอนุญาต มันจะเปลี่ยนเส้นทางไปยัง URL ของไซต์ ดังนั้น มันจะป้องกันการเปลี่ยนเส้นทางที่เป็นอันตรายไปยังโฮสต์อื่น แต่สิ่งนี้ไม่ได้ตรวจสอบโดย wp_redirect ดังนั้นเพื่อลดปัญหาด้านความปลอดภัยของ WordPress การใช้ wp_safe_redirect เป็นวิธีที่ปลอดภัยกว่าในการเปลี่ยนเส้นทางลิงก์

$redirect=admin_url('edit.php'); wp_safe_redirect($redirect);ช่องโหว่ความสามารถของผู้ใช้

นอกจากการโจมตีแบบเปลี่ยนเส้นทาง, การโจมตี XSS, การโจมตี CSRF และการโจมตีด้วยการฉีด SQL แล้ว WordPress ยังมีช่องโหว่จากความสามารถของผู้ใช้อีกด้วย หากคุณอนุญาตให้ผู้ใช้มาที่ไซต์ของคุณเพื่อส่งข้อมูลใด ๆ ให้ตรวจสอบความสามารถของผู้ใช้ มิฉะนั้น คุณจะตกเป็นเหยื่อของการคุกคามและการโจมตี

ยิ่งมีบทบาทผู้ใช้มากเท่าใด ผู้ใช้ก็ยิ่งมีความสามารถมากขึ้นเท่านั้น

บางครั้งนักพัฒนาก็ลืมที่จะตรวจสอบให้แน่ใจว่าผู้ใช้ที่อยู่ในหน้าที่ส่งแบบฟอร์มมีสิทธิ์ที่จำเป็นในการดำเนินการหรือไม่ มันจะนำแหล่งที่มาทั่วไปของช่องโหว่ WordPress

if ( current_user_can( 'edit_posts' ) ) { edit_post_link( esc_html__( 'Edit', 'wporg' ), '', ''); }มาดูตัวอย่าง ช่องโหว่ Contact Form 7 (ประเภทของช่องโหว่ของ WordPress)

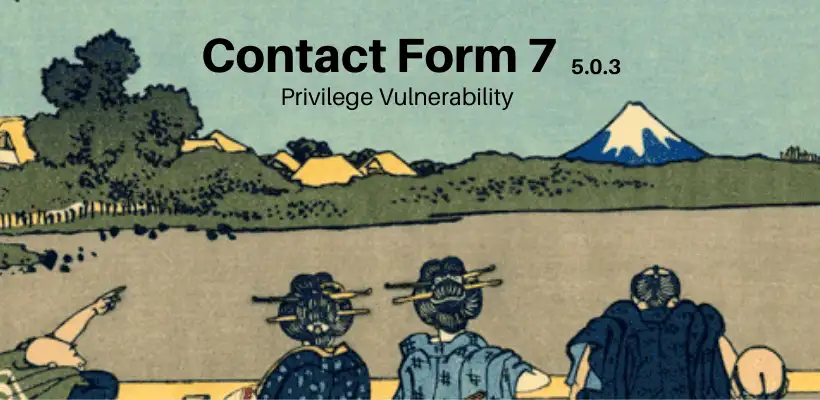

หมายเลขการเปิดใช้งานของปลั๊กอินนี้คือผู้ใช้ 5 ล้านคน หากมีรหัสที่มีช่องโหว่เพียงรหัสเดียว มันจะส่งผลกระทบต่อผู้คนกว่า 5 ล้านคน

มีช่องโหว่ด้านความสามารถใน 5.0.3 และเวอร์ชันที่เก่ากว่า ผู้ใช้ที่เข้าสู่ระบบในบทบาท Contributor สามารถแก้ไขแบบฟอร์มการติดต่อได้อย่างง่ายดาย โดยค่าเริ่มต้น จะเข้าถึงได้เฉพาะผู้ใช้บทบาทผู้ดูแลระบบและบรรณาธิการเท่านั้น

ดังนั้นจึงมีโอกาสเป็นแฮ็คมากขึ้น ปลั๊กอินเวอร์ชันใหม่ได้แก้ไขข้อผิดพลาดเหล่านี้แล้ว

กลับหรือออกเสมอใน WordPress

หากคุณพลาดการส่งคืนหรือตายหลังจากโค้ดของคุณเสร็จสิ้นในขณะที่เขียนฟังก์ชันใดๆ หรือการโทร ajax อาจดูเรียบง่าย แต่อาจนำไปสู่ปัญหาด้านความปลอดภัยที่สำคัญ

ตรวจสอบให้แน่ใจว่าคุณได้เพิ่มผลตอบแทนและตายในสถานที่ที่คุณต้องการเสมอ คุณสามารถยกตัวอย่างข้อผิดพลาด #gotofail ของ Apple

defined( 'ABSPATH' )defined( 'ABSPATH' )or die( "No script kiddies please!" );functionfunctionadls_view(){ global $wpdb;{ global $wpdb;include( 'inc/frontend/smls-detail/smls-grid-inline.php' );exit(); }functionfunctionadls_generate_random_string( $length ){$string ='1234567890abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ';$random_string='';for( $i = 1; $i <= $length; $i ++ ){{$random_string .=$string[ rand( 0, 61 ) ];}return$random_string;}}

ห่อ

นี่เป็นโพสต์ที่สำคัญสำหรับผู้เชี่ยวชาญด้าน WordPress ที่ใส่ใจเรื่องความปลอดภัย จากโพสต์นี้ คุณได้เรียนรู้เกี่ยวกับภัยคุกคามและการโจมตีต่างๆ ที่นำช่องโหว่มาสู่ WordPress ประกอบด้วยข้อมูลเบื้องต้นเกี่ยวกับการโจมตี SQL Injection, การโจมตี XSS, การโจมตี CSRF, การโจมตีแบบเปลี่ยนเส้นทาง และอื่นๆ อีกมากมาย

เทคนิคต่างๆ เช่น การล้างข้อมูล การตรวจสอบความถูกต้องของข้อมูล การหลบหนีของข้อมูล การใช้และการตรวจสอบ nonce การเปลี่ยนเส้นทางที่ปลอดภัย และความสามารถของผู้ใช้ ด้วยเหตุนี้จึงมีปัญหาด้านความปลอดภัยใน WordPress

สรุปได้ ว่า

- อย่าเชื่อถืออินพุตของผู้ใช้เพื่อหลีกเลี่ยงช่องโหว่ของ WordPress

- ตรวจสอบ ฆ่าเชื้ออินพุตทั้งหมด และหลีกหนีข้อมูลเอาต์พุตทั้งหมด

- มาวางใจ WordPress กันเถอะ!

หากคุณประสบปัญหาใดๆ เกี่ยวกับภัยคุกคามและการโจมตีที่กล่าวถึงข้างต้น โปรดแจ้งให้เราทราบ ผู้เชี่ยวชาญของเราจะเสนอวิธีแก้ปัญหาที่เหมาะสมตามปัญหาของคุณ