วิธีการปกป้องเซิร์ฟเวอร์ของคุณจากอีเมลขยะ?

เผยแพร่แล้ว: 2022-07-25วิธีการปกป้องเซิร์ฟเวอร์ของคุณจากอีเมลขยะ?

สรุป:

ในปัจจุบันนี้เมื่อผู้ส่งสแปมมีเพิ่มขึ้นอย่างมาก การปกป้องเซิร์ฟเวอร์และอีเมลของลูกค้าจากการส่งอีเมลขยะเป็นสิ่งสำคัญ ในบทช่วยสอนนี้ เราจะแนะนำวิธีการต่างๆ เพื่อป้องกันไม่ให้เซิร์ฟเวอร์ของคุณส่งสแปมหรือเมลขยะ โดยทั่วไปแล้ว ผู้ส่งอีเมลจำนวนมากเป็นผู้ร้ายที่อยู่เบื้องหลังอีเมลขยะที่ใช้เพื่อวัตถุประสงค์ทางการค้า แต่มีปริมาณมหาศาลจากบ็อตเน็ตหรือเครือข่ายที่มีคอมพิวเตอร์ที่ถูกบุกรุก อย่างไรก็ตาม คุณสามารถปฏิบัติตามคำแนะนำพื้นฐานบางอย่างเพื่อปกป้องเซิร์ฟเวอร์ของคุณจากการส่งอีเมลขยะ

4 วิธีในการปกป้องเซิร์ฟเวอร์จากการส่งอีเมลขยะ

มีหลายวิธีในการปกป้องเซิร์ฟเวอร์ของคุณจากการส่งสแปมหรืออีเมลจำนวนมากไปยังผู้อื่น ทำตามขั้นตอนด้านล่างเพื่อทราบบางส่วน:

- คุณสามารถสร้างระเบียน SPF สำหรับลูกค้าทุกรายหรือกำหนดให้ทุกคนต้องปรับปรุงการรักษาความปลอดภัยอีเมลของคุณ

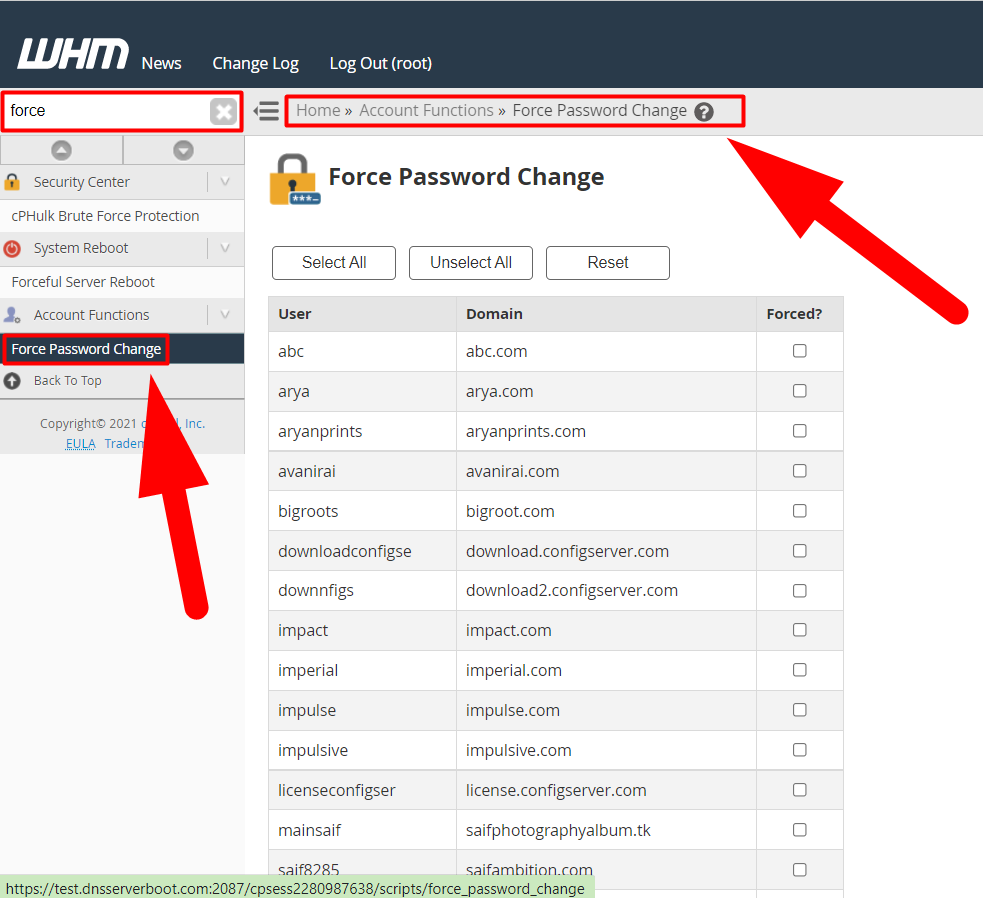

- แนะนำให้ลูกค้าทุกคนใช้รหัสผ่านที่รัดกุมสำหรับ cPanel และบัญชีอีเมลทุกบัญชีบนเซิร์ฟเวอร์ คุณยังสามารถบังคับผู้ใช้ cPanel ให้เปลี่ยนรหัสผ่านจาก WHM ของคุณโดยไปที่ ฟังก์ชั่นบัญชี > บังคับเปลี่ยนรหัสผ่าน

บังคับเปลี่ยนรหัสผ่านใน WHM - อย่าลืม อัปเกรดปลั๊กอิน ซอฟต์แวร์ และธีม ของคุณในทุกเว็บไซต์ การอัปเดตส่วนเสริมของคุณให้ทันสมัยอยู่เสมอสามารถช่วยให้คุณหลีกเลี่ยงการประนีประนอมหรือช่องโหว่ได้

- ใช้ ReCaptcha กับทุกหน้าที่สำคัญของเว็บไซต์เสมอ ReCaptcha คือการทดสอบทัวริงที่ใช้เพื่อป้องกันหน้าจากบอท ใช้เพื่อบอกว่าผู้มาเยี่ยมเป็นมนุษย์หรือไม่ ขอแนะนำให้ใช้ ReCaptcha เพื่อป้องกันไม่ให้บอทอัตโนมัติส่งข้อมูล ซึ่งอาจทำให้เซิร์ฟเวอร์ของคุณมีคำขอที่ไม่จำเป็นจำนวนมาก

ดังนั้น ข้างต้นคือเทคนิคพื้นฐานบางประการที่คุณสามารถใช้เพื่อป้องกันไม่ให้เซิร์ฟเวอร์ของคุณส่งอีเมลขยะ แต่คำถาม ก็คือ การป้องกันเซิร์ฟเวอร์จากการส่งอีเมลขยะเพียงพอหรือไม่ ไม่!! แม้จะมีกลยุทธ์เหล่านี้ เซิร์ฟเวอร์ของคุณก็ยังส่งสแปมออกไป

วิธีการตรวจสอบว่าเซิร์ฟเวอร์เต็มไปด้วยอีเมลขยะหรือไม่?

หากคุณได้รับตั๋วจากลูกค้าที่ไม่สามารถส่งหรือรับอีเมลได้ หรืออีเมลที่ส่งไปอยู่ในโฟลเดอร์สแปม หากเกิดกรณีนี้ขึ้น เราขอแนะนำให้คุณทำตามขั้นตอนเพิ่มเติมโดยทำตามบทความด้านล่างเพื่อขจัดปัญหา

คุณสามารถเริ่มต้นด้วยการติดตามแหล่งที่มาของสแปม ในกรณีส่วนใหญ่ อาจเป็นบัญชีอีเมลที่มีอยู่หรือสคริปต์ส่งเมล PHP ที่ทำงานบนเซิร์ฟเวอร์ หากคุณพบที่อยู่อีเมลที่ส่งสแปม คุณควรเปลี่ยนรหัสผ่านของอีเมลนั้นทันที หากสคริปต์การส่งเมลเป็นสาเหตุของสแปม ให้ปิดใช้งานสคริปต์หรือลบไฟล์สคริปต์เมื่อคุณพบตำแหน่งที่แน่นอน

ขั้นตอนการตรวจหาแหล่งที่มาของสแปมมีการระบุไว้ด้านล่าง คุณจะต้องใช้ WHM หรือ Root เข้าถึงเซิร์ฟเวอร์ของคุณเพื่อดำเนินการนี้

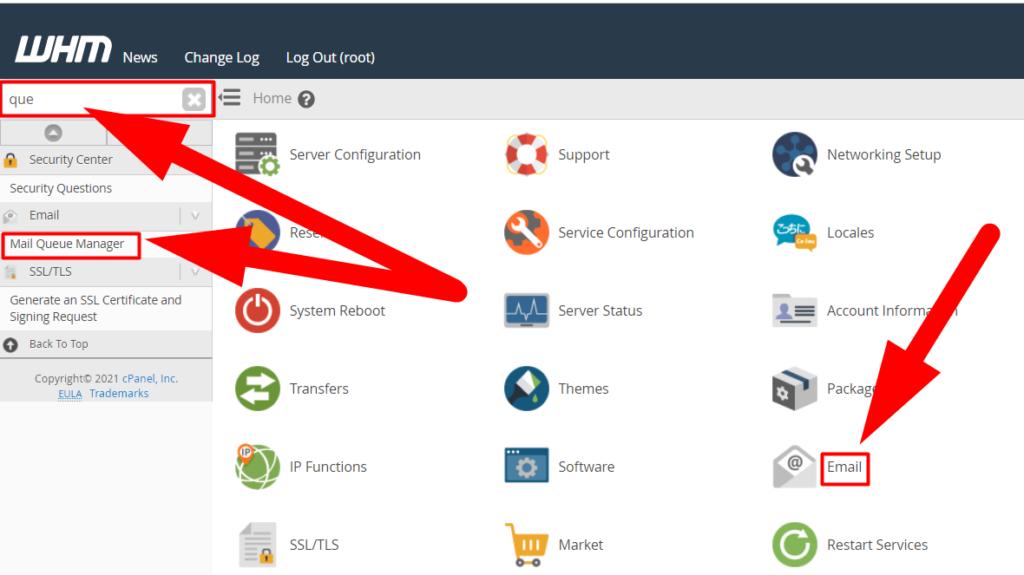

ตรวจจับผู้ส่งอีเมลสแปมโดยใช้ "Mail Queue Manager" ใน WHM

- เข้าสู่ระบบแผง WHM ของคุณ

- ไปที่ Email > Mail Queue Manager หรือเพียงพิมพ์ mail ในแถบค้นหาที่มุมซ้ายแล้วคลิกตัวเลือก Mail Queue Manager จากผลลัพธ์

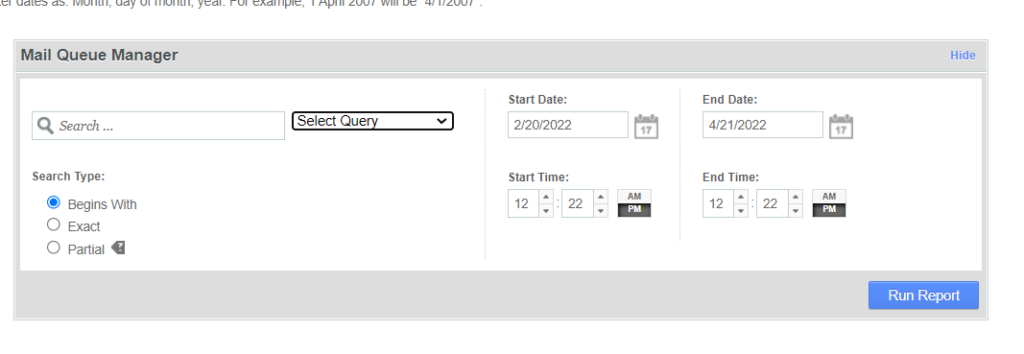

- ป้อนคำค้นหา

- รายการข้อความในช่วงเวลาที่เลือกจะปรากฏขึ้น ตรวจสอบข้อความหรือผู้ส่งที่มีการทำซ้ำอย่างต่อเนื่อง คุณสามารถตรวจสอบข้อความได้ละเอียดยิ่งขึ้นโดยคลิกที่ไอคอน แว่นขยาย

- ตรวจสอบรายละเอียดต่อไปนี้เพื่อตรวจสอบผู้ส่งอีเมลขยะ

- จาก

- เรื่อง

- ถึง

ได้รับ: จากชื่อผู้ใช้โดย exampledomain.com กับท้องถิ่น (Exim 4.93) (ซองจาก <[email protected]>) รหัส 1l0OgK-000413-I8 สำหรับ [email protected]; ศ. 15 ม.ค. 2564 18:30:01 +0530 From : "[email protected]> ถึง : [email protected] เรื่อง : รายได้เสริมหาง่ายวันนี้ X-PHP-Script: exampledomain.com/index.php for 123.456.78.90 X-PHP-Originating-Script: 1153:class-phpmailer.php เนื้อหา-ประเภท: ข้อความ/ธรรมดา; ชุดอักขระ=UTF-8

- ผู้ส่งที่ส่งอีเมลที่มีหัวเรื่องเดียวมากเกินไปมีแนวโน้มที่จะเป็นผู้ส่งสแปม

ปิดการใช้งานบัญชีอีเมลสแปมทันที

เน้น ที่ ต้นทางและ หัวเรื่อง ของอีเมล หากฟังดูเป็นสแปม คุณควรเปลี่ยนรหัสผ่านของอีเมลนั้นโดยเร็วที่สุด หรือคุณสามารถปิดการใช้งานบัญชีอีเมลชั่วคราวเพื่อป้องกันสแปม เมื่อคุณเปลี่ยนรหัสผ่านของบัญชีอีเมลขยะแล้ว ควรหยุดส่งสแปมอย่างต่อเนื่องภายในสองสามนาที ถ้าไม่คุณสามารถทำตามวิธีอื่นได้

ปิดการใช้งาน Mailing Script

บางครั้ง ข้อมูลใน from จะว่างเปล่าหรือไม่ได้ระบุที่อยู่อีเมล ในกรณีนี้ ให้ดูที่คำ สั่ง X.PHP-Script หรือ X-PHP-Originating-Script วิเคราะห์ทั้งสองคำสั่งและคุณจะพบชื่อโดเมนที่เชื่อมโยงกับสคริปต์สแปมและที่อยู่ IP

X-PHP-Script: exampledomain.com/index.php for 123.456.78.90คุณยังสามารถดูชื่อไฟล์ PHP ที่เป็นอันตรายได้

X-PHP-Originating-Script: 1153:class-phpmailer.phpตอนนี้คุณมีชื่อโดเมนและชื่อของไฟล์ PHP ที่เป็นอันตรายแล้ว เพียงลงชื่อเข้าใช้บัญชี WHM ของคุณและไปที่ส่วน รายการบัญชี

ลงชื่อเข้าใช้บัญชี cPanel นั้นและลบไฟล์ที่เป็นอันตรายที่เป็น class-phpmailer.php ในกรณีของฉัน

คุณสามารถค้นหาตำแหน่งที่แน่นอนของสคริปต์ที่เป็นอันตรายบนเซิร์ฟเวอร์ของคุณจาก SSH เพียงลงชื่อเข้าใช้ SSH ของคุณด้วยข้อมูลรับรอง WHM และทำตามคำสั่งด้านล่าง

find /home/user/public_html -type f -name 'class-mailer.php' บันทึก:อย่าลืมแทนที่ /home/user/public_html เส้นทาง ด้วยเส้นทางของคุณเองแทนที่ class-mailer.php ด้วยสคริปต์ PHP ที่คุณได้รับ อย่าคัดลอกของฉัน มันจะไม่ทำงานสำหรับคุณ

chmod 000 /path/to/scriptเมื่อสแปมหยุดลง ให้ไปที่ Mail Queue Manager แล้วลบหรือล้างอีเมลทั้งหมดจากที่อยู่อีเมลนั้น

แค่นั้นแหละ.

เราหวังว่าบทความนี้จะช่วยคุณลดอีเมลขยะจากเซิร์ฟเวอร์ของคุณ หากคุณยังมีข้อสงสัย คุณสามารถ เข้าไปที่ Redserverhost.com และเปิดการสนับสนุนการแชทฟรี ทีมสนับสนุนด้านเทคนิคที่มีประสบการณ์ของเรายินดีที่จะช่วยเหลือคุณ

นอกเหนือจากนี้ คุณสามารถติดต่อเราได้ทาง Facebook หรือ Twitter สำหรับคำถามและข้อเสนอแนะเพิ่มเติม