WordPress REST API 취약점 악용 계속

게시 됨: 2017-02-14

WordPress 보안 팀이 4.7 및 4.7.1에서 REST API 엔드포인트의 인증되지 않은 권한 상승 취약점을 공개한 지 거의 2주가 되었습니다. 취약점은 자동으로 패치되었으며 WordPress 사이트 소유자가 4.7.2로 업데이트하는 데 앞서 시작할 수 있도록 공개가 일주일 동안 지연되었습니다. 지난 주 수십만 개의 취약한 사이트가 이미 훼손되었으며 피해 보고서가 계속 접수되고 있습니다.

주말 동안 공격이 증가했고 WordPress 보안 회사는 방화벽에 의해 차단된 더 많은 시도를 보았습니다. WordPress에 취약점을 보고한 웹사이트 보안 회사인 Sucuri는 지난주 "Hacked by w4l3XzY3" 캠페인을 추적했으며 약 66,000건의 변조가 발생한 것으로 추정됩니다. 그 특정 캠페인은 현재 Google에서 색인을 생성한 260,000페이지를 넘었습니다. 이는 취약점을 표적으로 하는 거의 24개의 변조 캠페인 중 하나입니다.

Mark Maunder Wordfence CEO는 금요일에 "지난 24시간 동안 캠페인당 손상된 페이지의 평균 증가율이 44%인 것을 확인했습니다."라고 말했습니다. “Google에서 색인을 생성한 이 모든 캠페인의 손상된 총 페이지 수는 1,496,020에서 1,893,690으로 증가했습니다. 이는 단 24시간 만에 총 손상 페이지가 26% 증가한 것입니다."

Maunder는 Google 트렌드 차트를 참조했는데 이 차트는 지난 주에 손상 캠페인이 거둔 성공을 보여줍니다. 급증은 WordPress가 취약점을 공개한 날 시작되었습니다.

그러나 보안 서비스를 제공하는 다른 회사인 White Fir Design은 180만 페이지가 해킹되었다는 Wordfence의 주장에 이의를 제기합니다. 약 2백만 페이지의 수치는 BBC, The Enquirer, Ars Technica, CIO.com 및 기타 간행물의 보고서에서 인용되었습니다. White Fir Design은 Google에서 색인을 생성한 해킹된 페이지가 정확한 표현이 아니라고 주장합니다.

Sucuri CTO Daniel Cid도 Wordfence의 상황 평가에 완전히 동의하지 않습니다. 주말 동안 약간의 조사를 한 후 Sucuri는 50,000개 이상의 사이트가 해킹당하고 사이트당 20-30페이지가 손상되었다고 추정합니다. 이는 추정치의 하한선에서 대략 100만 명이며 범위는 최대 150만 명입니다.

Sucuri는 또한 게시물 및 페이지 내에서 PHP 실행을 허용하는 플러그인을 사용하는 사이트에 대한 원격 코드 실행(RCE) 공격의 형태로 REST API 취약점에 대한 더 심각한 시도를 보기 시작했습니다. PHP를 삽입하려는 캠페인 중 하나는 손상된 사이트의 콘텐츠를 추가한 다음 /wp-content/uploads에 숨겨진 백도어를 삽입하는 것입니다.

"훼손은 경제적 이익을 제공하지 않으므로 곧 사라질 것입니다."라고 Cid가 말했습니다. "남는 것은 공격자가 사이트에 대한 완전한 제어권을 부여하고 다양한 수익 창출 방법을 제공하는 명령(RCE) 실행 시도와 스팸 SEO/제휴 링크/광고 주입입니다. 우리는 몇몇 사이트에서 이러한 취약점이 시도되고 있는 것을 보기 시작했으며 앞으로 며칠, 몇 주, 몇 달 안에 이 취약점이 오용될 가능성이 높습니다."

해커는 4.7.2로 업데이트되지 않은 모든 사이트를 목표로 삼고 있습니다. 이들 사이에는 패턴이 없는 것 같습니다. 가장 활동적인 캠페인에 대한 Google 결과를 간단히 살펴보면 블로그, 미디어, 정부, 교육, 스포츠, 의료 및 기술 웹사이트가 손상된 사이트에 있음을 알 수 있습니다.

REST API가 기본적으로 활성화된 이유

향후 더 많은 관리 및 플러그인 기능이 REST API에 의존할 계획이므로 WordPress REST API는 기본적으로 활성화됩니다. 최근 공격 후 여러 사용자가 취약점 공개에 대해 언급하여 기본적으로 활성화된 이유를 묻습니다.

"보안 문제는 내 사이트(REST API)에서 사용하지 않는 기능에 있지만 여전히 이 기능은 기본적으로 첫 번째로 활성화되어 있고 두 번째로 WordPress 4.7 이후에는 플러그인이 필요합니다. 추가 보안 문제가 발생할 수 있습니다. 기능을 비활성화하려면?" 한 명의 사용자(@helios2121)가 게시물에 댓글을 달았습니다. “보안에 대한 접근 방식을 재고하십시오. 모든 사람이 옵트인할 필요가 없는 기능을 만드십시오. 또는 최소한 추가 플러그인 없이 옵트아웃할 수 있는 방법을 제공하십시오.”

Morten Rand-Hendriksen은 기본적으로 REST API를 비활성화하고 사이트 관리자가 요청하거나 테마 또는 플러그인이 종속된 경우에만 활성화하는 방법에 대해 논의하기 위해 trac 티켓을 열었습니다.

핵심 위원 Sergey Biryukov는 REST API에 의존하는 더 많은 핵심 기능을 도입할 계획임을 확인했습니다. Biryukov는 "REST API를 끄는 것은 admin-ajax.php를 끄는 것과 같습니다. 둘 다 사이트를 망가뜨릴 것입니다."라고 말했습니다.

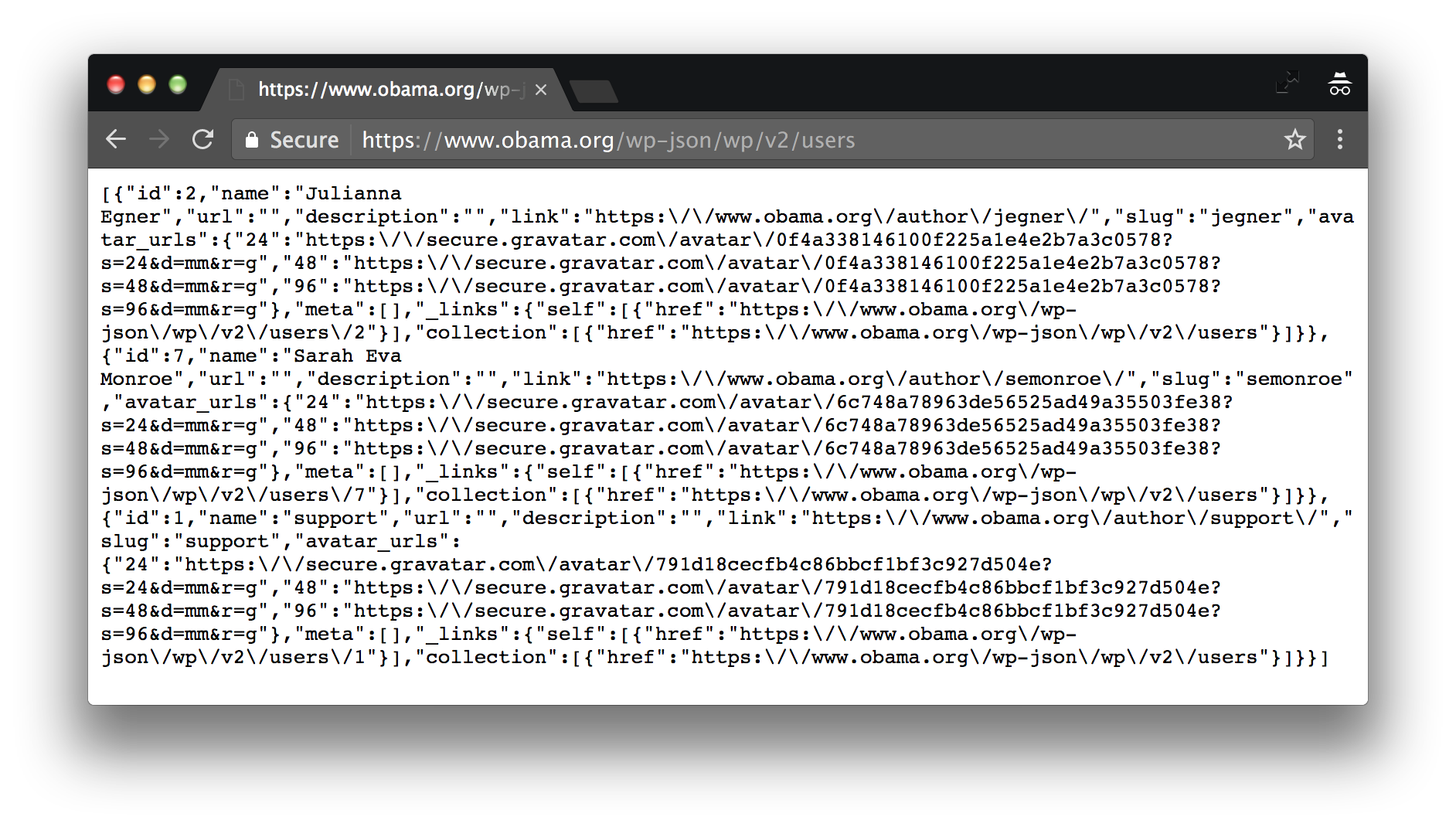

Rand-Hendriksen은 REST API가 관리 목적으로 기본적으로 켜져 있도록 허용하면서 콘텐츠 끝점을 기본적으로 보호할 수 없는 이유를 물었습니다. 다른 사용자가 사용자 엔드포인트가 기본적으로 보호되지 않는 이유를 물었습니다(예: https://news.microsoft.com/wp-json/wp/v2/users 또는 https://www.obama.org/wp-json/wp /v2/users), 4.7 이상을 사용하는 모든 사이트에서 "모든 사용자 이름을 그 어느 때보다 쉽게 얻을 수 있습니다."

핵심 위원인 James Nylen은 "사이트에서 REST API를 비활성화하려는 경우 현재 권장 사항입니다. 인증된 사용자로 제한합니다."라고 말했습니다. "그러나 우리는 REST API의 채택과 사용을 계속 늘리고자 하며, 이 수정으로도 API 기반 테마 및 포함과 같은 시간이 지남에 따라 점점 더 많은 WP 기능이 중단될 것으로 예상합니다."

Nylen은 WordPress 4.7 이상을 사용하는 사이트에서 해당 권장 사항을 따르려는 사람들을 위해 Disable JSON API 플러그인을 권장합니다. 플러그인에는 현재 10,000개 이상의 활성 설치가 있습니다.

WordPress 보안 팀은 문제가 공개되기 전에 호스트와 보안 회사가 보호 조치를 취하도록 지원하여 공격을 완화하기 위해 열심히 노력했습니다. 그러나 취약점의 전체 공개는 일반 WordPress 사이트 소유자 사이에서 널리 읽히지 않는 사이트인 Make/Core 블로그에 묻혔습니다. 공개에 대한 링크는 일주일 후 WordPress 뉴스 블로그의 이전 게시물에 대한 부록으로 게시되었습니다.

사용자 @johnrork는 "이 문제에 대한 책임 있는 공개와 해결을 위한 노력에 감사하지만, 단순히 이전 게시물에 업데이트를 추가하는 것보다 WordPress News 사이트의 새 게시물을 통해 향후 발표를 고려해 주셨으면 합니다."라고 댓글을 남겼습니다. 공식 공개에. "수요일 RSS 리더에 이 항목이 새 항목으로 표시되었다면 보안 침해를 피할 수 있었던 사람은 아마 나뿐만이 아닐 것입니다."

Make 블로그를 읽는 사람들은 자신의 사이트 및/또는 고객의 사이트를 수정하는 데 앞서 있었습니다. 보안 업데이트에 대한 정보를 위해 WordPress 뉴스 블로그에 의존하는 사람들은 아마도 처음 게시되었을 때 게시물을 읽고 일주일 후에 업데이트를 보기 위해 다시 돌아오지 않았을 것입니다. 이 심각한 문제는 뉴스 블로그의 새 게시물에서 WordPress의 투명성을 보장합니다. 이것은 또한 공식 WordPress 계정과 백만 개 이상의 좋아요가 있는 Facebook 계정의 50만 명 이상의 팔로워에게 자동으로 트윗을 보냈을 것입니다.

다행스럽게도 공격자가 이 취약점을 피기백할 수 있는 플러그인이 있는 취약한 사이트의 수는 훨씬 적습니다. 손상된 사이트는 창피하지만 쉽게 고칠 수 있습니다. 대부분의 경우 관리자는 4.7.2로 업데이트하고 손상된 게시물을 가장 최근 개정판으로 롤백하면 됩니다. 대부분의 사이트 소유자는 공개된 후 익스플로잇이 얼마나 빨리 나타나기 시작하는지 알지 못하지만 이 상황은 WordPress 업데이트의 중요성과 자동 업데이트를 유지하는 이점을 부드럽게 상기시켜주었습니다.