7 najważniejszych środków bezpieczeństwa cybernetycznego do wdrożenia w 2021 r.: Chroń się przed zagrożeniami, zanim pojawią się na Twojej drodze

Opublikowany: 2021-04-30W dzisiejszych czasach cyberbezpieczeństwo należy traktować bardzo poważnie. W ciągu ostatnich kilku lat zaobserwowaliśmy wzrost zarówno cyberataków, jak i nowych przepisów i metod, które należy wdrożyć, aby z nimi walczyć. Mimo to w większości lokalizacji możesz pobrać apk gb WhatsApp bez podnoszenia żadnych czerwonych flag.

Większość z tych ataków i/lub naruszeń koncentrowała się na pozyskiwaniu danych osobowych, które można następnie wykorzystać do czegoś tak łagodnego, jak ukierunkowane kampanie marketingowe lub czegoś znacznie bardziej nikczemnego, takiego jak sprzedaż danych na czarnym rynku.

W najgorszym przypadku może to prowadzić do kradzieży tożsamości, a hakerzy nadużywają Twoich danych dla własnych korzyści finansowych lub nawet w celach przestępczych. Chroniąc się przed tymi zagrożeniami, nie musisz stawiać czoła astronomicznym rachunkom za karty kredytowe, a nawet nakazom aresztowania.

Martwisz się o #cyberbezpieczeństwo? W tym artykule wymieniono niektóre z najlepszych środków, które można wdrożyć, aby to poprawić!

KLIKNIJ, ABY TWEETOWAĆOczywiście, chociaż gromadzenie danych osobowych jest największym zagrożeniem, w żadnym razie nie jest jedynym. Ataki DDoS będą miały na celu przeciążenie Twojej witryny fałszywym ruchem, uniemożliwiając tym samym rzeczywistym użytkownikom dostęp do Twoich treści. Stosunkowo starsze, ale nadal w użyciu, są także różnego rodzaju keyloggery, wirusy i trojany. Wszystkie z nich opierają się na oprogramowaniu, które w taki czy inny sposób jest zainstalowane na Twoim komputerze. To oprogramowanie albo rejestruje wszystkie dane wprowadzane za pomocą klawiatury i myszy, replikuje w nieskończoność, aż komputer przestanie działać, albo umożliwi hakerom bezpośredni dostęp do danych, które można następnie skopiować, zmodyfikować lub usunąć.

Wszystko, co kręci się wokół cyberbezpieczeństwa, jest nierozerwalnie powiązane. Ponieważ hakerzy opracowują nowe sposoby na dotarcie do danych, których nie powinni, eksperci ds. bezpieczeństwa opracowują nowe sposoby ich powstrzymania. To niekończący się cykl, w którym obie strony medalu próbują zdobyć przewagę, ale nigdy się to nie udaje, przynajmniej nie na dłuższą metę.

Ponieważ jesteśmy po stronie dobrych ludzi, opracowaliśmy niektóre z najlepszych sposobów ochrony zarówno Twoich danych, jak i danych użytkowników.

1. Korzystaj z VPN

Prawdopodobnie widziałeś reklamy w Internecie, które ostrzegają Cię przed niebezpieczeństwami związanymi z przeglądaniem bez ochrony VPN. Zwykle po prostu spoglądasz na nie i kontynuujesz to, co robisz, ale te ostrzeżenia nie są tak łagodne, jak myślisz.

Przede wszystkim omówmy, czym są VPN.

VPN lub wirtualna sieć prywatna, bez zbytniej techniki, maskuje Twój adres IP, tworząc prywatne połączenie sieciowe z połączenia publicznego, zapewniając w ten sposób anonimowość i prywatność. Ten przełącznik bezpiecznie eliminuje wiele z wyżej wymienionych niebezpieczeństw, na które możesz napotkać ze złośliwego oprogramowania.

Jednym z dużych problemów z VPN jest to, że istnieje wiele rozwiązań zapewniających tę usługę, więc naprawdę trudno jest określić, które jest dla Ciebie najlepsze; pamiętaj, że nie ma uniwersalnego rozwiązania, ale zamiast tego najprawdopodobniej osiągniesz lepsze wyniki, jeśli wybierzesz usługę skupiającą się na czymś konkretnym, czego również szukasz.

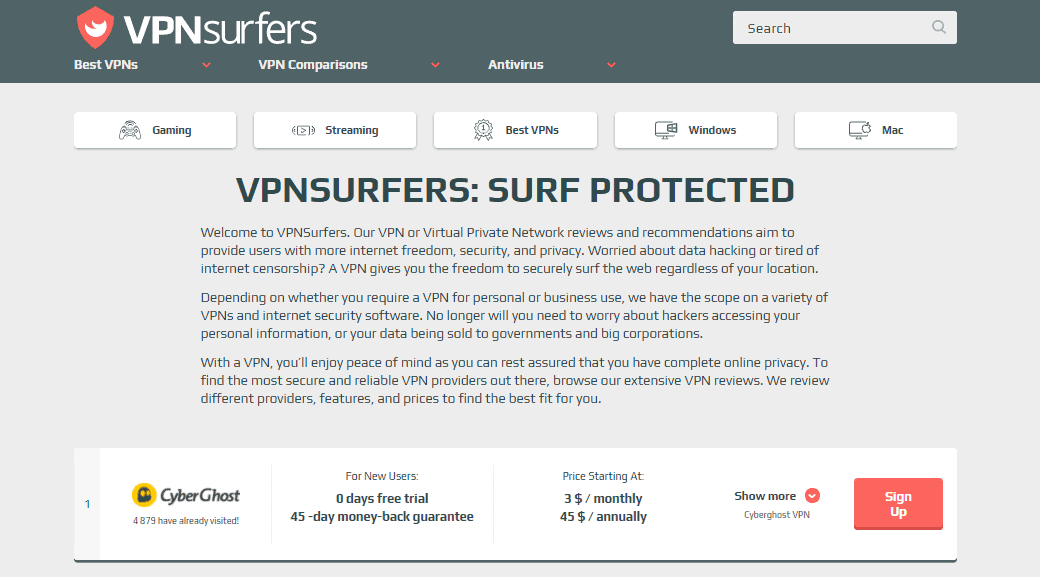

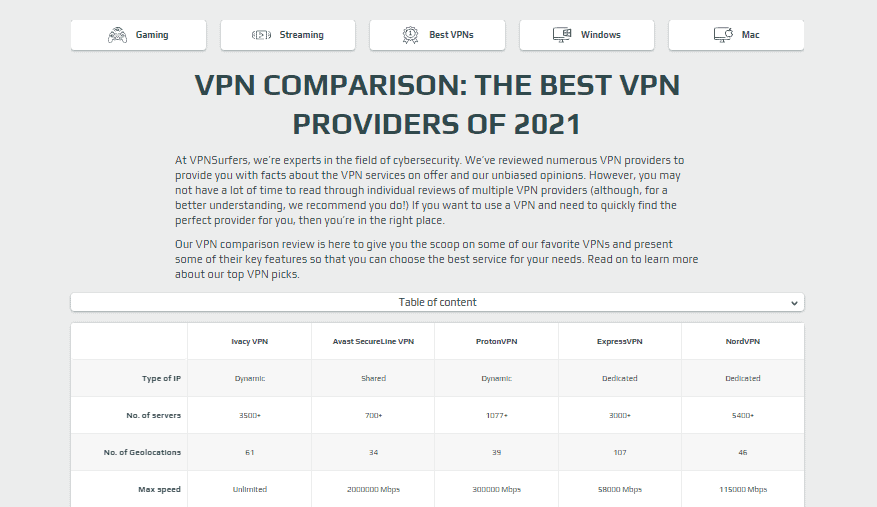

Na szczęście istnieje strona internetowa, która skupia wszystkich odpowiednich dostawców VPN w jednym miejscu, sortując i klasyfikując ich, aby przekazać Ci wystarczającą ilość danych do podjęcia świadomej decyzji – VPNSurferzy.

Mówiąc wprost, VPNSurfers to lista przekierowująca Cię do usług; jednak to znacznie więcej. Uzyskasz dostęp do recenzji, porównań i usług, które są nawet posortowane według nisz, co ułatwia nawigację. Fragmenty recenzji są oferowane dla każdej usługi prezentowanej w witrynie, z dodatkiem bardziej szczegółowych recenzji popularnych usług.

Jeśli nie chcesz zawracać sobie głowy czytaniem recenzji i wolisz system bardziej zorientowany na oceny, nie martw się, ponieważ wszystko jest oceniane w znany, pięciogwiazdkowy sposób.

Z drugiej strony, szczegółowe recenzje są naprawdę głębokie i wszystkie są skonstruowane w ten sam sposób (podobnie jak w sekcji FAQ), trafiając we wszystkie te same punkty, zanim dojdą do ostatecznego wniosku. Ta koncepcja bardzo ułatwia samodzielne porównywanie wszystkich kluczowych funkcji, ale nawet to nie jest konieczne, jeśli nie chcesz przeskakiwać między kartami/oknami, ponieważ znajdziesz gotowe i oczekujące gotowe porównania.

Porównania oferują szczegółową tabelę z góry, zapewniającą szybki i łatwy dostęp do danych, których najprawdopodobniej szukasz, a jednocześnie, ponownie, zapewniając bardziej dogłębną analizę dla tych, którzy są spragnieni tego dodatkowego fragmentu danych.

Wreszcie wszystkie usługi są wygodnie podzielone na sekcje. Aby wymienić tylko kilka, te sekcje obejmują najlepsze budżetowe sieci VPN, najlepsze rozwiązania VPN dla firm, najlepsze nowe sieci VPN, najlepsze sieci VPN do gier i nie tylko. Ponieważ baza danych jest obszerna, posiadanie z góry określonych filtrów może zaoszczędzić czas, który możesz następnie poświęcić na badanie usług w wyznaczonej sekcji, nie marnując czasu na całą partię.

Aby pokazać, jak bezpłatne są VPNy w stosunku do innych usług w dziedzinie cyberbezpieczeństwa, dostępna jest sekcja antywirusowa; dokładniej, sekcja wyjaśniająca, jak dobrze różne programy antywirusowe współdziałają z wybraną siecią VPN. Po raz kolejny sekcja jest podzielona na dwie części – pierwsza pokazuje, jak dobrze VPN współpracuje z oprogramowaniem antywirusowym, a druga daje podgląd niektórych z najpopularniejszych usług antywirusowych.

2. Unikaj publicznego Wi-Fi

Ponieważ jest ściśle połączony z VPN, musimy porozmawiać o publicznej sieci Wi-Fi. Pierwszą rzeczą, jaką większość z nas robi, gdy przybywamy do nowej lokalizacji, jest proszenie o hasło do Wi-Fi bez zastanawiania się nad tym. To nie jest najlepszy pomysł. Nie daj się zwieść obecności hasła. Chociaż publiczna sieć Wi-Fi jest chroniona hasłem, jest zwykle idealnym miejscem na złośliwe ataki — każdy może połączyć się z tą samą siecią i trudno jest określić, skąd pochodził atak.

Ponieważ korzystanie z Wi-Fi jest nadal lepszą metodą łączenia się z Internetem niż jakikolwiek inny plan transmisji danych, bardzo trudno jest zalecić, aby w ogóle nie korzystać z publicznej sieci Wi-Fi – to po prostu nierealne. Zamiast tego wracamy do wspomnianych już VPNów.

Ponieważ zasadniczo zamieniają połączenia publiczne w prywatne (lub przynajmniej dają iluzję, że to robią), VPN są idealnym narzędziem do zwalczania najczęstszych zagrożeń związanych z publicznym Wi-Fi.

3. Używaj silnych haseł i uwierzytelniania dwuskładnikowego

Wszyscy przyznamy, że rejestracja na nowej stronie jest bardziej niż nużąca, ponieważ hasło wymaga używania małych i dużych liter, cyfr, symboli, hieroglifów, łacińskich przysłów i dawno zapomnianego języka Majów – bez spacje. Z biegiem czasu wymagania dotyczące haseł stają się coraz bardziej wyrafinowane. Jednak te wymagania są wprowadzane wyłącznie w celu ochrony Twoich danych (zarówno prywatnych, jak i osobistych). Zaleca się używanie losowych haseł lub nawet pełnych fraz i zmienianie ich co najmniej co trzy miesiące, aby zapewnić najlepsze wyniki. Staraj się również nie używać tego samego hasła w każdej usłudze i na każdym posiadanym urządzeniu – tak, to prostsze, ale może prowadzić do kłopotów.

Krokiem powyżej pojedynczego hasła (niezależnie od stopnia złożoności) jest uwierzytelnianie dwuskładnikowe.

Wcześniej, kiedy smartfony były widziane tylko na programach SF, tokeny były wykorzystywane do uwierzytelniania dwuskładnikowego, prawie wyłącznie przez banki. Teraz, mając dostęp do sprzętu i niedrogiego Internetu praktycznie wszędzie, uwierzytelnianie dwuskładnikowe można łatwo wdrożyć za pomocą różnych aplikacji, z których korzystamy na co dzień.

4. Aktualizuj swoje oprogramowanie (antywirusowe)

Ten jest w zasadzie nie wymagający myślenia. Jak już wspomnieliśmy, hakerzy i eksperci ds. bezpieczeństwa są w błędnym kole, próbując się prześcignąć. Za każdym razem, gdy pojawia się nowe złośliwe oprogramowanie, niedługo potem, pojawia się też łatka, która go chroni.

Załóżmy, że nie aktualizujesz regularnie oprogramowania antywirusowego i ogólnie oprogramowania. W takim przypadku pozostaniesz w tyle w tym cyklu, a zatem zostawisz szeroko otwarte drzwi dla włamań. Na szczęście większość oprogramowania w dzisiejszych czasach, od systemów operacyjnych na wszystkich urządzeniach po aplikacje antywirusowe i wszystko pomiędzy, ma automatyczne aktualizacje. Po włączeniu tej funkcji nie będziesz musiał śledzić wszystkich nowo wydanych aktualizacji; co najwyżej będziesz musiał autoryzować instalację, ale najczęściej proces odbywa się w tle, nawet o tym nie wiedząc.

5. Używaj zapór sieciowych

Zapory ogniowe, bardzo podobne do oprogramowania antywirusowego, świetnie sprawdzają się jako pierwsza linia obrony przed wszystkim, co potencjalnie może zostać rzucone na Ciebie. W niektórych przypadkach otrzymasz powiadomienie, że szkodliwe oprogramowanie próbuje uzyskać dostęp do Twoich danych, a w innych zostanie ono całkowicie zablokowane.

Domyślne zapory ogniowe pochodzą z kilku miejsc — zarówno Windows, jak i macOS mają zintegrowaną zaporę, w której można zmienić ustawienia, aby uzyskać większą lub mniejszą ochronę. Ponadto router powinien mieć wbudowaną zaporę sieciową, aby chronić sieć u źródła.

Złym aspektem zapór ogniowych jest ich wpływ na wydajność. Ponieważ monitorują wszystko, co stanie na ich drodze, czasami będziesz odczuwać większe obciążenie komputera, przez co wszystko będzie wolniejsze niż bez zapory. Jednak jakoś jest to niewielka cena za dodatkowe bezpieczeństwo.

Jak można się spodziewać, im silniejszy jest twój sprzęt i połączenie internetowe, tym mniej poczujesz, że wszystko zwalnia.

6. Wykonaj kopię zapasową swoich danych

Zawsze powinieneś wykonać kopię zapasową swojej pracy. Prawdopodobnie nie ma wśród nas osoby, której przynajmniej raz o tym nie powiedziano. Niestety dla nas, ciężko jest uczyć się na cudzych błędach i zwykle musimy stracić trochę danych, zanim zrozumiemy.

Kopie zapasowe należy wykonywać zarówno w chmurze, aby mieć łatwy dostęp z dowolnego miejsca, jak i na dyskach fizycznych niepodłączonych do sieci, co zapewnia dodatkowe bezpieczeństwo. Posiadanie kopii zapasowych nie ochroni Cię bezpośrednio przed potencjalnym atakiem, ale znacznie ułatwi radzenie sobie z nim. Nawet jeśli ostatecznie będziesz musiał wszystko rozbić i zacząć od nowa, będzie to o wiele prostsze i szybsze ze względu na dane, które utworzyłeś w kopii zapasowej.

Możesz skonfigurować automatyczne kopie zapasowe, które przeniosą Twoje dane do chmury, lub możesz na przykład przenieść dane ręcznie na zewnętrzny dysk twardy — istnieje wiele sposobów na wykonanie procesu tworzenia kopii zapasowej, ale jednej rzeczy nie można odmówić; jest to jeden z kluczowych kroków, które możesz podjąć, aby poprawić swoje cyberbezpieczeństwo.

7. Śledź bieżące wiadomości z zakresu cyberbezpieczeństwa

Ten ostatni środek ma również najszerszy zasięg. Nie będziesz wiedział, jakiego oprogramowania najlepiej używać, jeśli nie wiesz, jakie są zagrożenia. Oczywiście nikt nie oczekuje, że po przeczytaniu jednego lub dwóch artykułów nagle staniesz się certyfikowanym ekspertem, ale aby zapewnić sobie ochronę, musisz przeczytać te tematy z perspektywy obu stron.

Pierwszą rzeczą jest poznanie zagrożeń, które w danym momencie krążą w sieci. Drugi to wiedzieć, jakie oprogramowanie zostało opracowane w odpowiedzi na te zagrożenia i odpowiednio je wdrożyć.

Niektóre z tych metod nie wymagają bezpośredniego działania z Twojej strony. Z drugiej strony inni dają większy dostęp hakerowi, ale wymagają od ciebie pewnego rodzaju działania. Coś w rodzaju ujawnienia danych w wiadomości phishingowej i/lub otwarcia niebezpiecznych plików. W takich przypadkach skutki uboczne mogą być drastyczne i dalekosiężne (pozostawiając całe systemy operacyjne w stanie niefunkcjonalnym w najgorszym przypadku). Tak więc wiedza o najczęściej używanych zagrożeniach w danym momencie jest bezcenna.

Streszczenie

Każdego dnia opracowuje się nowe metody ataków i z pewnością duża część ochrony, której będziesz potrzebować, jest obecnie zautomatyzowana, ale nadal istnieją pewne działania, które musisz wykonać ręcznie, aby uzyskać pełną ochronę.

Ważne jest, aby wyprzedzać konkurencję, aby nie dać się zaskoczyć i znaleźć utracone lub, co gorsza, skradzione dane.

Wymieniliśmy niektóre z najprostszych, ale najskuteczniejszych sposobów zapobiegania takim sytuacjom, i wszystkie z nich warto przyjrzeć się, zwłaszcza jeśli jest to coś tak bezbolesnego, jak przejrzenie listy i wybranie najlepszej dla siebie opcji, jak zrobisz z bazą danych VPNSurfers.